Il gruppo APT SideWinder, conosciuto anche come T-APT-04 o RattleSnake, è uno dei gruppi di cyber spionaggio più prolifici, attivo dal 2012. Le sue operazioni sono state rivolte principalmente contro obiettivi governativi e militari in Asia meridionale e sudorientale, con un focus particolare su Pakistan, Sri Lanka, Cina e Nepal. Nel corso degli anni, il gruppo ha ampliato la propria portata, includendo attacchi contro infrastrutture critiche nel Medio Oriente e in Africa. Nonostante l’uso di strumenti noti come exploit pubblici e file LNK malevoli, l’analisi approfondita delle sue campagne rivela capacità tecniche avanzate e l’utilizzo di strumenti post-compromissione sofisticati come StealerBot.

Cosa leggere

Vettori di infezione e tecniche di attacco

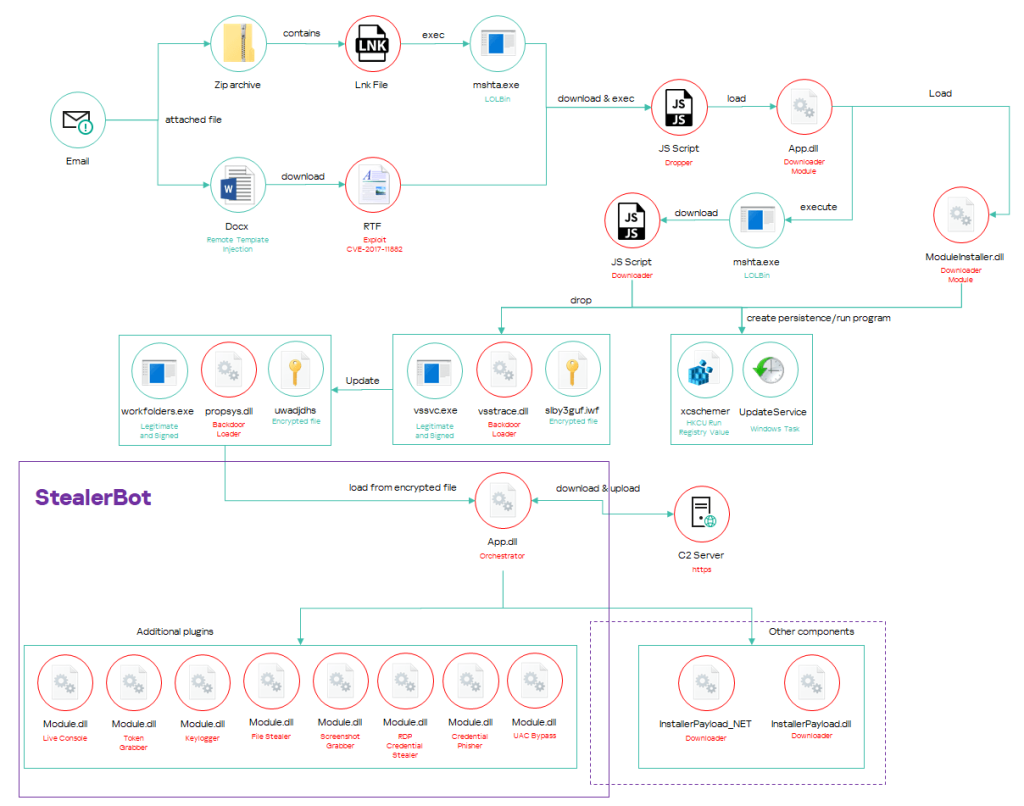

Le campagne di attacco di SideWinder, analizzate da Kaspersky, iniziano tipicamente con operazioni di spear-phishing altamente mirate. Gli attaccanti inviano email con allegati che sfruttano vulnerabilità note in Microsoft Office, come la famosa CVE-2017-11882, una vulnerabilità di corruzione della memoria che consente l’esecuzione di codice remoto.

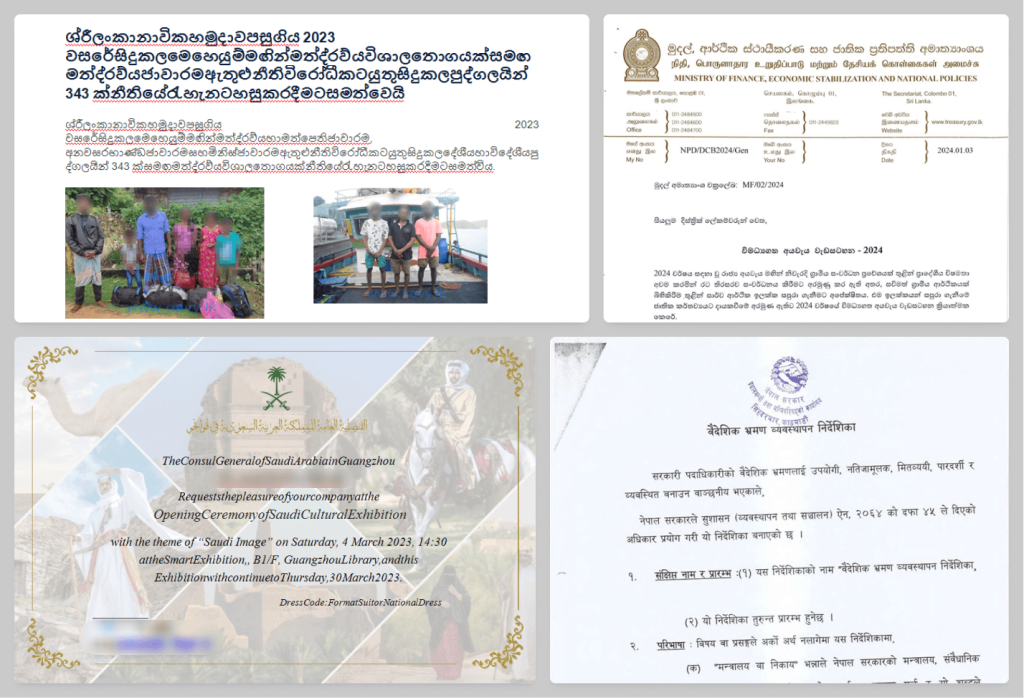

I documenti allegati, spesso formattati come file DOCX o XLSX, contengono contenuti legittimi ottenuti da fonti pubbliche, come siti web governativi o comunicati stampa, per aumentare la credibilità agli occhi della vittima.

Questi documenti utilizzano la tecnica del remote template injection, in cui un documento di testo richiama un file RTF da un server remoto controllato dall’attaccante. Il file RTF, a sua volta, contiene shellcode progettato per eseguire codice JavaScript tramite la funzione “RunHTMLApplication” nella libreria mshtml.dll di Windows. Questo codice JavaScript scarica ulteriori payload, tra cui il modulo di spionaggio StealerBot.

L’evoluzione di SideWinder: dalla persistenza all’esfiltrazione di dati

Nonostante l’uso di tecniche apparentemente semplici, SideWinder ha dimostrato un’elevata sofisticazione nei processi post-compromissione. Una delle novità più rilevanti è l’impiego di StealerBot, un toolkit modulare progettato per operazioni di spionaggio prolungate. StealerBot è altamente configurabile e può eseguire una serie di attività, tra cui:

- Raccolta di file sensibili (documenti Office, file PPK per l’accesso SSH),

- Cattura di screenshot,

- Keylogging,

- Intercettazione di credenziali RDP,

- Escalation dei privilegi,

- Phishing delle credenziali Windows.

Ogni modulo è gestito dall’Orchestrator, che comunica con un server di comando e controllo (C2) per scaricare nuovi plugin e caricare i dati raccolti. L’architettura modulare consente all’attaccante di adattare l’operazione in base all’obiettivo, caricando solo i moduli necessari per ottenere le informazioni desiderate.

Tecniche anti-analisi e anti-forensics

SideWinder impiega una serie di tecniche per evitare la rilevazione e rendere più complessa l’analisi del malware. Tra le tecniche anti-forensics più comuni troviamo l’uso del Control Flow Flattening, una tecnica di offuscamento del flusso di controllo del codice, che rende difficile l’analisi statica. Inoltre, molte stringhe importanti, come i nomi delle funzioni e dei moduli, sono offuscate e vengono decodificate solo in fase di esecuzione.

Un’altra tecnica di evasione utilizzata da SideWinder è la modifica della funzione AmsiScanBuffer di Windows. Questa funzione è parte del sistema di sicurezza di Windows, Antimalware Scan Interface (AMSI), e viene utilizzata per controllare i buffer di memoria alla ricerca di codice potenzialmente dannoso. SideWinder modifica questa funzione per far sì che restituisca sempre un risultato “pulito”, bypassando così i controlli di sicurezza.

Persistenza e moduli di caricamento

Il malware installato da SideWinder ottiene persistenza creando nuove chiavi di registro o configurando task pianificate. Durante l’infezione, viene installata una libreria malevola che funge da loader per altri moduli del malware. Questi moduli vengono caricati in memoria, senza mai essere scritti sul disco, riducendo così le tracce forensi lasciate sul sistema compromesso.

Uno dei moduli più sofisticati è il Live Console, che consente all’attaccante di eseguire comandi arbitrari sulla macchina compromessa. Questo modulo può essere utilizzato sia come reverse shell che come passive backdoor, consentendo una comunicazione diretta con il server C2 per eseguire operazioni avanzate, come il caricamento di altri malware o la compromissione di utenti locali.

Il toolkit StealerBot

Il componente principale di SideWinder, StealerBot, rappresenta una minaccia sofisticata per la sicurezza delle organizzazioni target. Questo toolkit modulare permette all’attaccante di adattare il proprio arsenale in base alla configurazione della rete compromessa. L’Orchestrator, che gestisce i moduli di StealerBot, comunica con i server di comando e controllo attraverso richieste GET, scaricando nuovi moduli e caricando i dati esfiltrati.

Ogni modulo del toolkit ha un ID univoco che ne gestisce le funzioni. Tra i moduli più rilevanti troviamo il Keylogger, che monitora gli input della tastiera e registra il contenuto della clipboard, e il File Stealer, che scansiona directory specifiche alla ricerca di file sensibili come documenti Office e chiavi private SSH. Un altro modulo degno di nota è il Screenshot Grabber, che cattura immagini dello schermo principale della vittima a intervalli regolari, inviandole poi al server di comando.

SideWinder continua a rappresentare una minaccia significativa per governi e aziende strategiche in Asia e oltre. Il gruppo, nonostante utilizzi vettori di attacco apparentemente semplici, è riuscito a evolversi nel tempo, integrando tecniche avanzate di evasione, spionaggio e esfiltrazione di dati. La continua scoperta di nuovi moduli e toolkit, come StealerBot, evidenzia la capacità del gruppo di adattarsi rapidamente agli ambienti target, rendendo essenziali le contromisure di sicurezza avanzate.