Sommario

Un malware nascosto sotto le sembianze di uno strumento per aggirare restrizioni online si sta diffondendo rapidamente attraverso YouTube, sfruttando campagne di ricatto contro i creatori di contenuti. Secondo l’analisi di Securelist, questa minaccia è stata identificata come SilentCryptoMiner, una variante avanzata del miner XMRig, capace di sfruttare la potenza di calcolo degli utenti per generare criptovalute a beneficio dei cybercriminali.

L’uso delle vulnerabilità di Windows per la diffusione del malware

Negli ultimi mesi, si è registrato un aumento delle infezioni dovute all’uso di Windows Packet Divert, una tecnologia pensata per modificare il traffico di rete e utilizzata legittimamente in diversi contesti. Tuttavia, i criminali informatici hanno iniziato a diffondere malware mascherato da strumenti di bypass delle restrizioni online, convincendo gli utenti a disattivare i loro antivirus prima dell’installazione.

Le famiglie di malware più utilizzate in questa campagna includono NJRat, XWorm, Phemedrone e DCRat, ma è SilentCryptoMiner a rappresentare la minaccia più significativa, con un impatto su oltre 2.000 dispositivi in Russia e una diffusione potenziale molto più ampia.

YouTube e il ricatto ai content creator

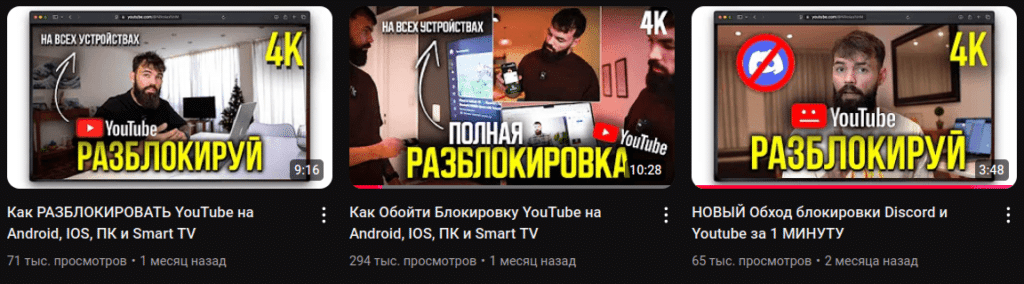

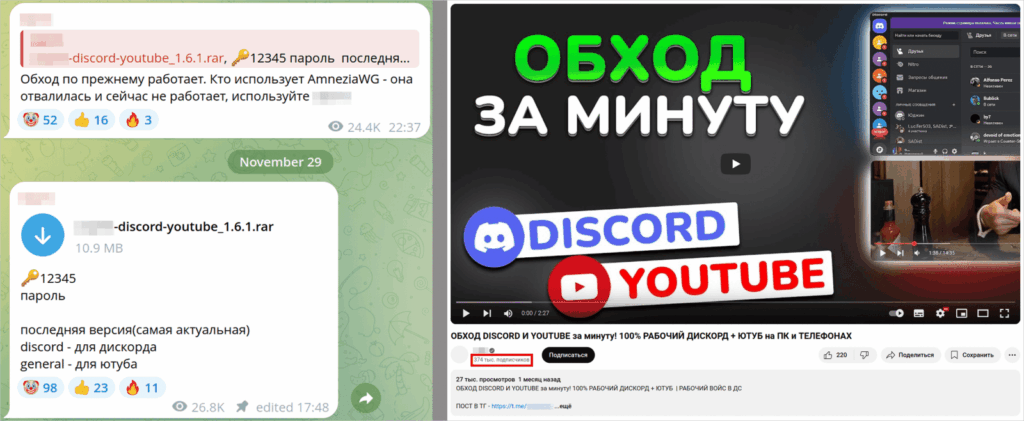

Un elemento distintivo di questa campagna è l’utilizzo di YouTube come vettore di diffusione. I cybercriminali hanno sfruttato un canale con 60.000 iscritti per diffondere video su come aggirare i blocchi di rete, includendo link a file infetti nella descrizione.

Dopo aver accumulato oltre 400.000 visualizzazioni, i truffatori hanno modificato la descrizione del video sostituendo il link con un messaggio ingannevole, dichiarando che lo strumento non funzionava più. Nel frattempo, avevano già spinto migliaia di utenti a scaricare il malware.

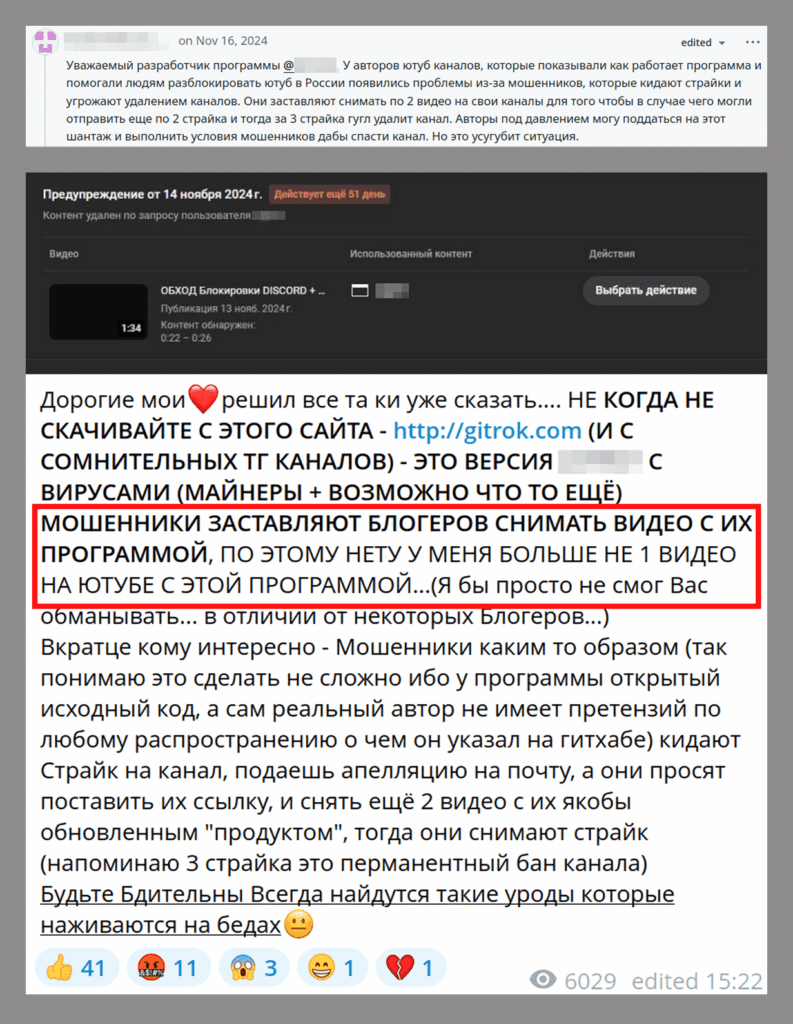

Successivamente, gli hacker hanno avviato una strategia di ricatto ai creatori di contenuti, inviando segnalazioni false di violazione del copyright e minacciando la chiusura dei loro canali. Per evitare di perdere il proprio account, diversi YouTuber sono stati costretti a pubblicare nuovi video con link dannosi, incrementando ulteriormente la diffusione del malware.

Meccanismo di infezione: come agisce SilentCryptoMiner

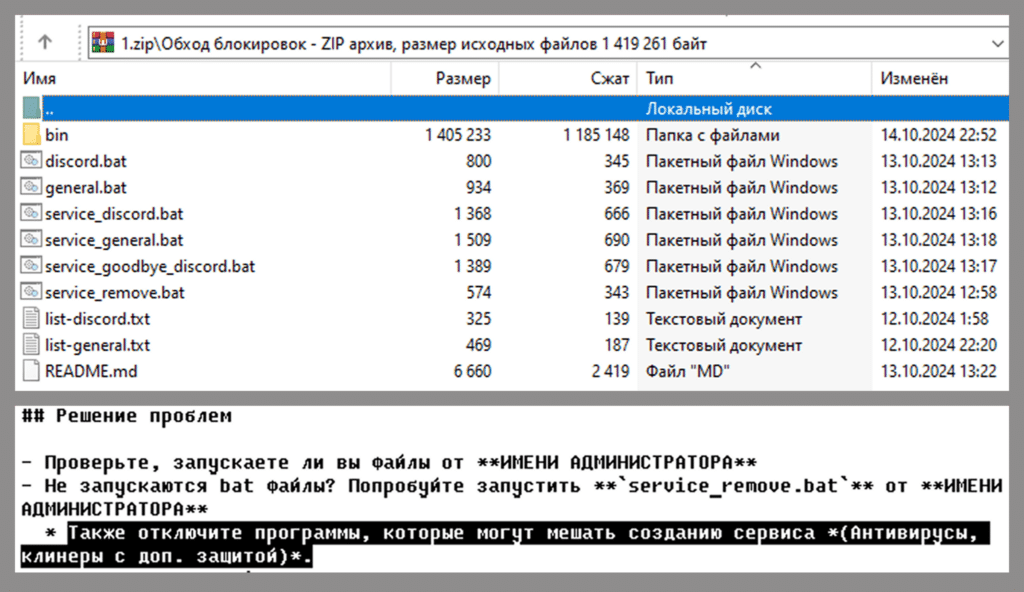

Il malware viene distribuito sotto forma di archivi ZIP, contenenti un file eseguibile mascherato come uno strumento legittimo. Una volta avviato, il codice malevolo utilizza Python e PowerShell per scaricare ulteriori componenti da domini controllati dagli attaccanti.

Il processo di infezione avviene in più fasi:

- Fase 1: il malware scarica ed esegue un loader scritto in Python, che analizza il sistema per individuare eventuali antivirus attivi o macchine virtuali.

- Fase 2: il loader aggiunge la cartella AppData alle esclusioni di Windows Defender, evitando la rimozione automatica.

- Fase 3: il miner vero e proprio viene scaricato e nascosto all’interno di un processo di sistema legittimo (dwm.exe) utilizzando la tecnica del process hollowing, rendendo difficile la sua identificazione.

L’obiettivo finale è utilizzare la CPU e la GPU del sistema infetto per minare criptovalute come Ethereum (ETH), Monero (XMR) e Raptoreum (RTM).

Tecniche di elusione e persistenza

SilentCryptoMiner implementa sofisticati metodi per evitare il rilevamento da parte degli utenti e dei software di sicurezza:

- Alterazione della dimensione del file: il malware gonfia artificialmente i file fino a 690 MB, rendendoli più difficili da analizzare con strumenti automatici.

- Monitoraggio delle attività dell’utente: il miner si disattiva automaticamente quando rileva l’apertura di strumenti come Task Manager o Process Hacker, evitando di insospettire la vittima.

- Aggiornamento dinamico della configurazione: ogni 100 minuti il miner scarica nuove istruzioni da server remoti, garantendo la sua continua operatività.

Un rischio crescente per gli utenti

Questa campagna dimostra come i criminali informatici stiano sfruttando le piattaforme social per ingannare gli utenti e diffondere malware su larga scala. La possibilità di ricattare i creatori di contenuti per ottenere una diffusione virale rappresenta una nuova tattica preoccupante nel panorama della sicurezza informatica.

Gli utenti dovrebbero evitare di scaricare software da link non verificati, mantenere sempre attivi i sistemi di protezione e prestare attenzione alle modifiche improvvise nei contenuti pubblicati sui canali di loro fiducia.