Sommario

L’ecosistema delle minacce informatiche continua a evolversi, con malware sempre più sofisticati che sfuggono ai metodi di rilevamento tradizionali. Tra questi, Snake Keylogger, noto anche come 404 Keylogger, si conferma una delle minacce più persistenti nel panorama del cybercrime.

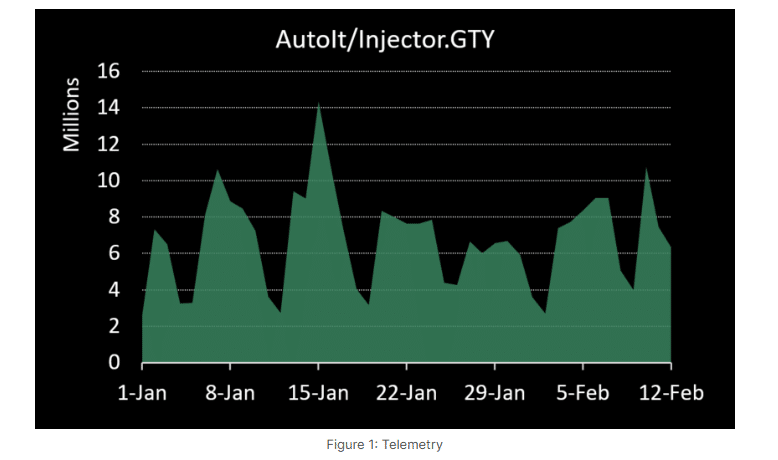

Recentemente, i ricercatori di Fortinet hanno individuato una nuova variante di Snake Keylogger, caratterizzata da tecniche avanzate di elusione e da un impatto globale significativo. L’uso di AutoIt, un linguaggio di scripting per automatizzare processi su Windows, ha reso questa versione del malware più difficile da rilevare e da bloccare.

Secondo FortiGuard Labs, la nuova variante ha registrato oltre 280 milioni di tentativi di infezione bloccati, con un impatto particolarmente forte in paesi come Cina, Turchia, Indonesia, Taiwan e Spagna.

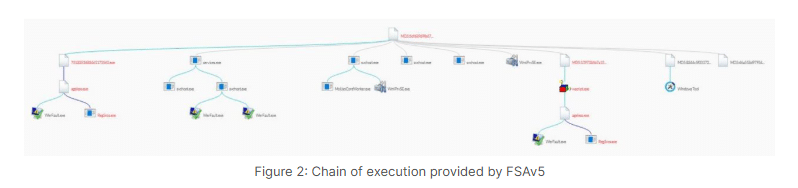

Grazie alle capacità avanzate di analisi di FortiSandbox v5.0 (FSAv5), i ricercatori sono riusciti a identificare il comportamento del malware, scoprendo nuove tecniche di attacco che lo rendono particolarmente insidioso per aziende e utenti finali.

Come funziona Snake Keylogger e perché è pericoloso

Snake Keylogger è progettato per rubare credenziali e dati sensibili attraverso la registrazione dei tasti digitati dall’utente, il monitoraggio del clipboard e il furto delle informazioni di login dai browser più diffusi, tra cui Google Chrome, Microsoft Edge e Mozilla Firefox.

Oltre alla semplice registrazione dei tasti, questo keylogger utilizza un sistema di esfiltrazione dati via SMTP (email) e Telegram bots, permettendo agli attaccanti di ricevere rapidamente le credenziali rubate senza lasciare tracce evidenti sui dispositivi compromessi.

La sua capacità di rimanere nascosto è una delle caratteristiche più preoccupanti. Utilizzando AutoIt, il malware riesce a iniettarsi in processi di sistema legittimi, come RegSvcs.exe, sfruttando una tecnica nota come process hollowing, che gli consente di eseguire codice malevolo all’interno di un processo di Windows apparentemente legittimo.

Le tecniche di persistenza e offuscamento della nuova variante

Una delle innovazioni più pericolose di questa variante di Snake Keylogger è l’uso di AutoIt per offuscare il codice malevolo e aggirare i sistemi di rilevamento antivirus.

Ecco come agisce:

- Una volta eseguito, il malware copia sé stesso nella cartella %Local_AppData%\supergroup, con il nome ageless.exe.

- Per garantire la persistenza, crea uno script denominato ageless.vbs, posizionandolo nella cartella di avvio di Windows (%Startup%). Questo file richiama ageless.exe a ogni riavvio del sistema.

- Dopo l’avvio, il malware inietta il suo codice dannoso in un processo legittimo, evitando di essere individuato da software di sicurezza tradizionali.

- Il malware raccoglie dati sensibili e li invia ai server degli attaccanti tramite SMTP e Telegram bots.

Questa strategia rende Snake Keylogger difficile da rimuovere e aumenta il rischio per le aziende e gli utenti domestici.

Fortinet e le soluzioni per contrastare Snake Keylogger

Fortinet ha sfruttato le capacità avanzate del suo motore di AI PAIX, integrato in FortiSandbox v5.0, per analizzare e bloccare questa minaccia.

Le tecnologie di FortiGuard Labs sono riuscite a individuare il malware grazie a un approccio combinato che include:

- Analisi statica del codice, identificando pattern sospetti e funzioni offuscate.

- Analisi dinamica, monitorando il comportamento del malware in esecuzione e tracciando le connessioni ai server C2.

- Identificazione delle tecniche di attacco basate su MITRE ATT&CK, correlando i comportamenti osservati con quelli noti dei keylogger.

L’uso di un motore di machine learning, aggiornato costantemente, ha permesso di prevenire attacchi futuri e di migliorare la capacità di rilevamento delle minacce in tempo reale.

Come proteggersi da Snake Keylogger

Per mitigare il rischio di infezione da Snake Keylogger, Fortinet raccomanda alcune buone pratiche di sicurezza:

- Aggiornare regolarmente il software di sicurezza, utilizzando soluzioni avanzate come FortiSandbox e FortiGuard Web Filtering.

- Evitare di aprire allegati sospetti ricevuti via email, specialmente da mittenti sconosciuti.

- Utilizzare password manager e autenticazione a due fattori (2FA) per proteggere gli account da accessi non autorizzati.

- Monitorare il traffico di rete per individuare eventuali comunicazioni con server C2 sospetti.

La lotta contro il malware avanzato come Snake Keylogger richiede un approccio proattivo, con strumenti di sicurezza sempre aggiornati e un’educazione continua degli utenti sui rischi informatici.

Snake Keylogger rappresenta una minaccia in continua evoluzione

Le nuove varianti di Snake Keylogger dimostrano come gli attori malevoli siano costantemente alla ricerca di nuove strategie per aggirare le difese di sicurezza.

- L’uso di AutoIt complica il rilevamento del malware.

- L’iniezione in processi di sistema legittimi lo rende più difficile da eliminare.

- L’esfiltrazione dati via SMTP e Telegram consente agli hacker di accedere rapidamente alle informazioni rubate.

Fortinet, grazie alle tecnologie avanzate di FortiSandbox v5.0 e PAIX AI, ha dimostrato l’importanza di soluzioni di sicurezza basate su intelligenza artificiale per contrastare minacce sempre più sofisticate.

Gli utenti e le aziende devono rimanere vigili, adottando misure di protezione adeguate per prevenire le infezioni e limitare i danni in caso di compromissione.