Sommario

Proofpoint ha scoperto una nuova campagna di attacchi informatici condotta dal gruppo UNK_CraftyCamel, che ha preso di mira aziende nei settori dell’aviazione, telecomunicazioni satellitari e infrastrutture di trasporto negli Emirati Arabi Uniti. L’attacco, altamente sofisticato, si basa sull’uso di file poliglotti per distribuire il malware Sosano, una backdoor personalizzato scritto in Golang, capace di eludere le analisi e nascondere il proprio payload all’interno di file apparentemente legittimi.

Attacco mirato con e-mail compromesse e file poliglotti

L’attacco è iniziato con l’invio di e-mail fraudolente da un account compromesso appartenente a un’azienda indiana di elettronica, INDIC Electronics. I messaggi contenevano un link a un dominio malevolo, indicelectronics[.]net, che ospitava un file ZIP dannoso chiamato OrderList.zip.

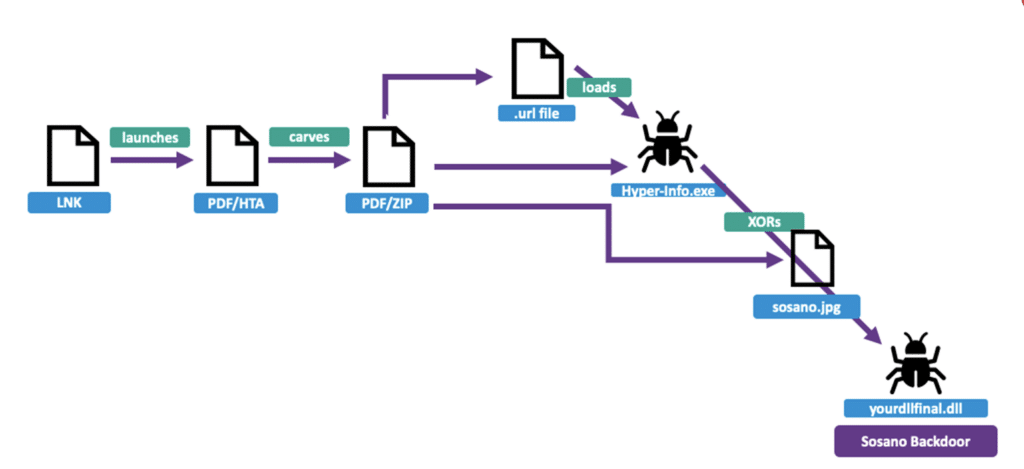

All’interno dell’archivio erano presenti tre file: un finto foglio Excel, che in realtà era un file LNK con doppia estensione, e due documenti PDF poliglotti. Il primo PDF conteneva un file HTA nascosto, mentre il secondo PDF incorporava un archivio ZIP.

I file poliglotti sono una tecnica avanzata che permette di combinare più formati in un unico file, sfruttando vulnerabilità nei parser di diversi software. In questo caso, il malware ha utilizzato il file HTA per eseguire comandi dannosi attraverso il processo mshta.exe, aprendo la strada all’infezione del sistema.

Il funzionamento del malware Sosano

Una volta attivato, il codice nascosto nei file poliglotti ha avviato un processo che ha recuperato e decifrato un file chiamato sosano.jpg, contenente il vero payload dannoso, che si è rivelato essere un backdoor in Golang denominato Sosano.

Il backdoor ha utilizzato una serie di tecniche avanzate per eludere l’analisi, tra cui:

- Obfuscazione del codice con librerie inutilizzate, per ingannare i sistemi di rilevamento.

- Decodifica del payload tramite una chiave XOR, evitando l’identificazione statica.

- Ritardo nell’esecuzione iniziale, per eludere i sandbox automatici.

Dopo essersi insediato, il malware ha stabilito una comunicazione con un server Command and Control (C2) ospitato su bokhoreshonline[.]com, attendendo istruzioni per eseguire comandi sul dispositivo compromesso.

Obiettivi e possibile attribuzione dell’attacco

Le attività di UNK_CraftyCamel hanno mostrato somiglianze con attacchi precedentemente attribuiti a gruppi affiliati all’Islamic Revolutionary Guard Corps (IRGC), come TA451 e TA455. Le loro campagne hanno spesso preso di mira aziende nel settore aerospaziale e delle telecomunicazioni. Tuttavia, nonostante le somiglianze, Proofpoint considera UNK_CraftyCamel come un gruppo indipendente, ma con potenziali legami con attori iraniani.

Gli attacchi sono stati altamente mirati, coinvolgendo meno di cinque organizzazioni e dimostrando una conoscenza approfondita degli obiettivi, con tecniche di ingegneria sociale sofisticate.

Come proteggersi da Sosano e attacchi simili

Le aziende dovrebbero adottare misure di sicurezza avanzate per proteggersi da attacchi che utilizzano file poliglotti e backdoor difficili da rilevare. Tra le strategie di difesa più efficaci rientrano:

- Analisi avanzata degli allegati e-mail, per identificare anomalie nei formati dei file.

- Blocchi preventivi di file HTA e LNK sconosciuti, riducendo i vettori di infezione.

- Monitoraggio delle connessioni di rete sospette, per individuare comunicazioni con domini malevoli come bokhoreshonline[.]com.

- Formazione del personale aziendale, per riconoscere tentativi di phishing e social engineering.

Un attacco altamente sofisticato con tecniche avanzate

La campagna di UNK_CraftyCamel evidenzia come gli attori delle minacce stiano raffinando continuamente le loro tattiche per eludere i sistemi di sicurezza tradizionali. L’uso di file poliglotti, tecniche di ingegneria sociale avanzata e una backdoor personalizzata in Golang rendono Sosano una minaccia particolarmente insidiosa.

Le organizzazioni, soprattutto nei settori strategici come aerospaziale e telecomunicazioni, devono rafforzare le loro difese e adottare un approccio proattivo nella gestione delle minacce informatiche.