Sommario

I ricercatori di sicurezza di Datadog hanno identificato una nuova campagna di cryptojacking condotta dal gruppo noto come “Spinning YARN“. Questo gruppo sfrutta le vulnerabilità delle API Docker esposte pubblicamente per ottenere l’accesso iniziale e diffondere malware. La campagna utilizza nuove tecniche e payload binari per compromettere i sistemi e mantenere l’accesso a lungo termine.

Dettagli della campagna

Metodi di attacco e payload

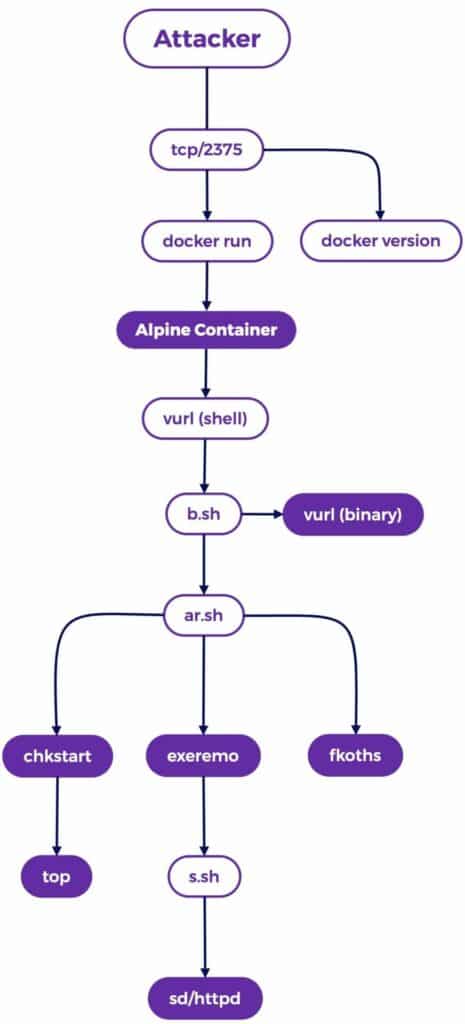

- Chkstart: Un tool di accesso remoto in grado di recuperare ed eseguire dinamicamente payload.

- Exeremo: Un tool di movimento laterale utilizzato per propagare il malware via SSH.

- Vurl: Un downloader scritto in Go che sostituisce gli script shell usati nelle campagne precedenti.

Gli attaccanti utilizzano anche un meccanismo di persistenza modificando i servizi systemd esistenti e usando l’opzione ExecStartPost per eseguire comandi malevoli.

Fasi dell’attacco

Scansione e Compromissione Iniziale: Gli attaccanti scansionano l’internet per identificare host con la porta 2375 (porta predefinita di Docker) aperta. Una volta identificato un host valido, eseguono comandi di ricognizione Docker per determinare la versione del host prima di tentare di comprometterlo.

Esecuzione di Container: Utilizzando un container Alpine, gli attaccanti legano la directory root del host Docker al container, permettendo loro di accedere al file system sottostante del host Docker e di eseguire ulteriori comandi malevoli.

Persistenza e Payload Secondari: Gli attaccanti implementano cron job per garantire l’esecuzione persistente di payload malevoli. Utilizzano due downloader vurl per recuperare ulteriori script malevoli e binari da server di comando e controllo (C2) controllati dagli attaccanti.

Movimento Laterale e Ulteriori Compromissioni: Exeremo è utilizzato per muoversi lateralmente tra host compromessi, eseguendo script shell aggiuntivi e installando strumenti di scansione come pnscan e masscan per identificare ulteriori host vulnerabili.

Misure di Sicurezza e Raccomandazioni

Monitoraggio e Aggiornamento: Monitorare costantemente le API Docker esposte e aggiornare regolarmente i sistemi per applicare patch di sicurezza.

Configurazione Sicura di Docker: Configurare Docker per limitare l’accesso alle API solo a utenti autorizzati e implementare autenticazioni robuste.

Questa nuova campagna di cryptojacking messa in atto da Spinning Yarn dimostra la continua evoluzione delle tattiche degli attaccanti per sfruttare le vulnerabilità delle API Docker esposte. L’adozione di tecniche avanzate di persistenza e movimento laterale rende essenziale per le organizzazioni rafforzare le loro difese di sicurezza e monitorare attentamente le loro infrastrutture.