Sommario

Sticky Werewolf è un gruppo di cyber criminali attivo da aprile 2023, noto per attacchi mirati a organizzazioni pubbliche in Russia e Bielorussia. Recentemente, le loro attività si sono estese a settori come quello farmaceutico e della ricerca microbiologica. In particolare, hanno preso di mira l’industria dell’aviazione con tecniche di phishing sofisticate.

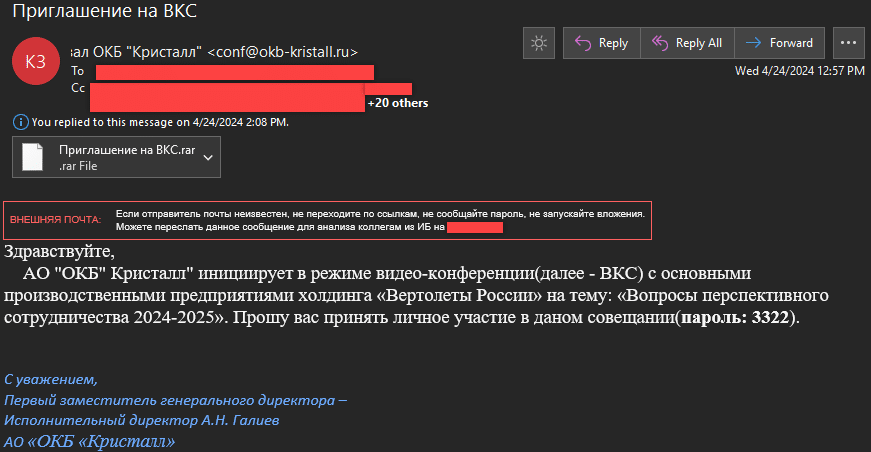

Sticky Werewolf ha utilizzato e-mail fraudolente, apparentemente inviate dal Primo Vice Direttore Generale di AO OKB Kristall, un’azienda di Mosca coinvolta nella produzione e manutenzione di aerei e veicoli spaziali. Le e-mail contenevano archivi con file LNK dannosi, progettati per eseguire script malevoli e installare malware.

Tecniche di Attacco

Inizialmente, Sticky Werewolf utilizzava e-mail di phishing con link a file dannosi. Tuttavia, la loro ultima campagna prevede l’invio di archivi con file LNK. Quando l’utente estrae l’archivio e apre uno dei file LNK, viene eseguito un comando che avvia uno script batch, il quale a sua volta lancia uno script AutoIt per iniettare il payload finale.

Queste e-mail di phishing sono progettate per sembrare inviti legittimi a conferenze video, includendo un PDF di copertura e file LNK mascherati da documenti DOCX. Una volta cliccati, i file LNK eseguono comandi che installano il malware sul sistema della vittima, sfruttando server WebDAV per ospitare gli eseguibili dannosi.

Analisi Tecnica

Le e-mail di phishing contengono un archivio con tre file: un PDF di copertura e due file LNK. Il PDF invita a una conferenza organizzata da AO OKB Kristall, mentre i file LNK sono progettati per eseguire comandi dannosi. Uno dei file LNK aggiunge una voce di registro per garantire la persistenza del malware, mentre l’altro esegue un file su un server remoto.

Il malware utilizzato da Sticky Werewolf include il loader CypherIT, un archivio autoestraente NSIS che estrae file nella directory INetCache e avvia uno script batch. Lo script batch esegue operazioni come il ritardo dell’esecuzione, la modifica dei nomi dei file e l’esecuzione di uno script AutoIt obfuscato.

Lo script AutoIt ha diverse capacità, tra cui anti-analisi, anti-emulazione, persistenza e decryption. Verifica la presenza di artefatti di emulazione e sicurezza, sostituisce la sezione .text di ntdll.dll per rimuovere i hook, e utilizza la crittografia RC4 per decriptare il payload finale.

Payload e Conseguenze

Il payload iniettato solitamente include RAT (Remote Access Trojan) o stealer, come Rhadamanthys Stealer e Ozone RAT. Questi malware facilitano attività di spionaggio e esfiltrazione di dati. Sebbene non ci siano prove definitive sull’origine nazionale del gruppo Sticky Werewolf, il contesto geopolitico suggerisce possibili legami con un gruppo di cyber spionaggio pro-ucraino o attivisti, ma questa attribuzione rimane incerta.

Morphisec è in grado di prevenire attacchi come quelli di Sticky Werewolf, bloccando preventivamente gli attacchi alla memoria e alle applicazioni.