Il gruppo di minaccia iraniano TA453, noto anche come Charming Kitten, ha preso di mira una figura religiosa di rilievo utilizzando un falso invito a un podcast per distribuire il nuovo toolkit malware BlackSmith. Questa operazione sottolinea le sofisticate tecniche di ingegneria sociale impiegate da TA453 per costruire fiducia con le vittime e successivamente eseguire attacchi mirati.

Il Piano di attacco di TA453

A partire dal 22 luglio 2024, TA453 ha contattato via email più account associati a una figura religiosa prominente, fingendosi il direttore della ricerca dell’Istituto per lo Studio della Guerra (ISW). L’invito iniziale sembrava essere un’offerta per partecipare a un podcast, ma era in realtà il primo passo per convincere la vittima a cliccare su un link dannoso.

Dopo una serie di scambi, TA453 ha inviato un URL di Google Drive contenente un file ZIP, che nascondeva il malware BlackSmith.

Analisi del Malware BlackSmith

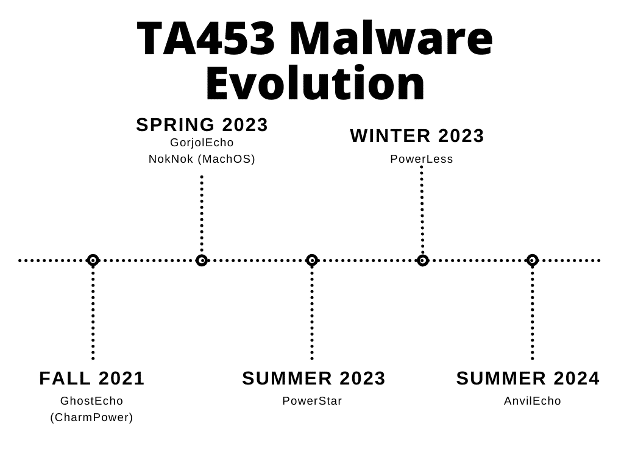

Il malware distribuito, chiamato BlackSmith, rappresenta un’evoluzione dei toolkit precedenti usati da TA453. Consiste in una serie di strumenti scritti in PowerShell, progettati per raccogliere informazioni e mantenere il controllo sulle macchine infette. BlackSmith utilizza tecniche avanzate di crittografia e comunicazione di rete per eludere il rilevamento, con un focus particolare sull’intelligence gathering e l’esfiltrazione di dati. La sua complessità risiede nella capacità di nascondere i suoi componenti all’interno di file innocui e di operare in modo furtivo una volta installato.

Questo attacco evidenzia la pericolosità delle campagne di phishing sofisticate e l’importanza di rimanere vigili contro tentativi di ingegneria sociale. Organizzazioni e individui devono adottare misure di sicurezza avanzate per rilevare e mitigare tali minacce, soprattutto quando vengono presi di mira da gruppi di minaccia statali come TA453.