Sommario

L’attore di minaccia TA547 ha lanciato una campagna di phishing tematica sulle fatture, prendendo di mira decine di organizzazioni tedesche con il malware Rhadamanthys, un potente strumento di furto di informazioni. Questo attacco segna la prima volta che TA547 utilizza Rhadamanthys, ampliando il suo arsenale di strumenti malevoli per compromettere la sicurezza delle aziende come scoperto da ProofPoint.

Il modus operandi di TA547

Attivo fin dal novembre 2017, TA547 si è distinto per l’utilizzo di email di phishing per distribuire una varietà di malware su piattaforme Android e Windows, inclusi ZLoader, Gootkit, DanaBot, Ursnif e il ransomware Adhubllka. Con il passare degli anni, il gruppo ha evoluto le sue strategie diventando un broker di accesso iniziale (IAB) per attacchi ransomware e ha iniziato a impiegare trucchi di geofencing per limitare i payload a regioni specifiche.

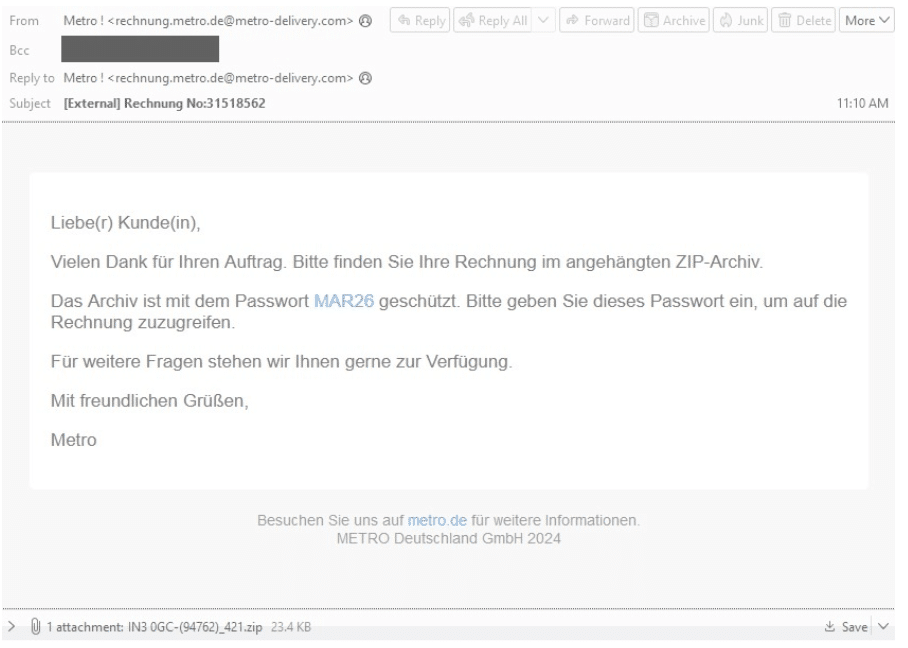

Le email di phishing e Rhadamanthys

Le email osservate in questa ultima campagna imitano l’azienda tedesca Metro AG e contengono un file ZIP protetto da password. Una volta aperto, questo file innesca l’esecuzione di uno script PowerShell remoto che avvia il Rhadamanthys direttamente nella memoria del dispositivo infettato. Il particolare utilizzo di commenti grammaticalmente corretti e iperspecifici nello script PowerShell solleva il sospetto che sia stato generato o riscritto con l’ausilio di un modello di lingua di grandi dimensioni (LLM).

Implicazioni e preoccupazioni

L’uso di Rhadamanthys da parte di TA547 rappresenta una nuova minaccia per le aziende, in grado di compromettere informazioni sensibili e solleva interrogativi sulla sicurezza informatica e sul ruolo degli strumenti AI nella generazione di malware. Gli esperti di Proofpoint sottolineano che questa campagna evidenzia cambiamenti nelle tecniche di TA547, inclusi l’uso di LNK compressi e il Rhadamanthys precedentemente non osservato.

Protezione e consigli

Le aziende sono invitate a rafforzare le loro difese contro le campagne di phishing attraverso la formazione degli utenti, l’implementazione di soluzioni di sicurezza endpoint avanzate e la vigilanza continua sulle nuove tattiche e minacce emergenti. Il panorama delle minacce informatiche è in continua evoluzione, e la consapevolezza e la preparazione sono fondamentali per mitigare i rischi associati.