Gli esperti di sicurezza di Netskope Threat Labs hanno identificato un nuovo backdoor scritto in Golang che sfrutta Telegram come canale di comando e controllo (C2). Sebbene ancora in fase di sviluppo, il malware è già completamente operativo e rappresenta una minaccia significativa per le reti aziendali e i dispositivi personali.

L’utilizzo di app cloud come canali C2 non è comune, ma è estremamente efficace: permette agli attaccanti di evitare di creare un’infrastruttura dedicata e rende più difficile per i difensori distinguere il traffico legittimo da quello malevolo. Telegram si unisce così a una lista di servizi cloud come OneDrive, GitHub e DropBox, già utilizzati in passato come strumenti per nascondere attività malevole.

Un malware in Golang con Telegram come centro di controllo

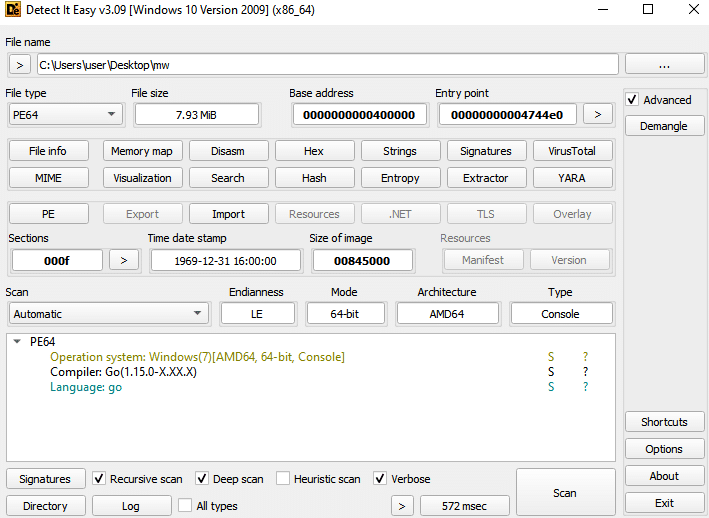

Il backdoor è stato scoperto analizzando un indicatore di compromissione (IoC) condiviso da altri ricercatori di sicurezza. Il codice, scritto in Golang, dimostra un livello di sofisticazione crescente ed è progettato per installarsi automaticamente e garantire persistenza nel sistema compromesso.

Quando viene eseguito, il malware controlla se sta girando in una specifica directory del sistema Windows (C:\Windows\Temp\svchost.exe). Se il file si trova in un’altra posizione, copia se stesso nella directory target, crea un nuovo processo e si esegue nuovamente, terminando la prima istanza.

Successivamente, stabilisce la connessione con un bot Telegram, utilizzando la libreria open source go-telegram-bot-api, creata per facilitare lo sviluppo di bot sulla piattaforma. Il malware si connette a un canale Telegram privato e attende comandi da remoto.

Comandi supportati dal backdoor

Il malware riconosce quattro comandi principali, anche se solo tre di essi sono effettivamente implementati:

- /cmd → consente di eseguire comandi PowerShell da remoto.

- /persist → riavvia il malware e lo riposiziona nella directory target per garantirne la persistenza.

- /screenshot → comando previsto ma non ancora implementato; il malware finge di acquisire uno screenshot e invia un messaggio al canale Telegram.

- /selfdestruct → elimina il file eseguibile e si termina.

L’attaccante può interagire con il malware inviando comandi tramite il bot Telegram. Il malware esegue i comandi ricevuti e restituisce i risultati direttamente nella chat del canale, rendendo difficile per le soluzioni di sicurezza identificare il traffico malevolo.

L’uso di Telegram come canale C2: perché è pericoloso?

Telegram è una delle applicazioni di messaggistica più utilizzate al mondo, con oltre 800 milioni di utenti attivi mensili. La sua crittografia end-to-end, le API flessibili e l’assenza di rigide restrizioni sui bot la rendono una piattaforma attraente per gli hacker.

Gli attaccanti possono sfruttare Telegram per:

- Evitare infrastrutture proprie: invece di creare server C2 dedicati, i cybercriminali possono utilizzare Telegram come hub di comunicazione.

- Evitare il rilevamento: il traffico Telegram è considerato legittimo dalla maggior parte dei firewall e delle soluzioni di sicurezza.

- Automatizzare attacchi: i bot possono essere configurati per eseguire attacchi automatizzati su più target simultaneamente.

L’uso di Telegram per scopi malevoli non è una novità. Negli ultimi anni, altri malware hanno utilizzato la piattaforma come C2 per keylogger, trojan bancari e strumenti di accesso remoto (RAT). Tuttavia, questo nuovo backdoor in Golang dimostra come la tecnica stia diventando sempre più sofisticata.

Come proteggersi da questa minaccia?

Le aziende e gli utenti individuali possono adottare diverse misure per proteggersi da questo tipo di attacco secondo gli autori della ricerca:

- Monitorare il traffico Telegram in rete – le aziende dovrebbero implementare sistemi di monitoraggio del traffico per identificare connessioni sospette a bot Telegram.

- Bloccare l’esecuzione di file in directory temporanee – impostare policy di sicurezza che impediscono l’esecuzione di eseguibili da cartelle come C:\Windows\Temp\.

- Utilizzare soluzioni di sicurezza avanzate – software di protezione basati su intelligenza artificiale possono individuare comportamenti anomali, come l’uso non autorizzato di PowerShell.

- Formare i dipendenti su attacchi di phishing – spesso il malware viene diffuso tramite email di phishing o download non autorizzati. La formazione degli utenti è essenziale.

Una minaccia in evoluzione

L’uso di Telegram come canale di comando e controllo per malware rappresenta una sfida crescente per gli esperti di sicurezza. Il backdoor in Golang identificato da Netskope dimostra come gli attaccanti stiano sfruttando strumenti popolari per evitare il rilevamento e migliorare la persistenza.

Con il crescente utilizzo di servizi cloud per scopi malevoli, le aziende dovranno rafforzare le strategie di sicurezza, implementando controlli più avanzati su API, applicazioni di messaggistica e traffico di rete.

Netskope ha confermato che continuerà a monitorare l’evoluzione di questa minaccia, pubblicando eventuali aggiornamenti nel proprio repository GitHub, dove sono disponibili IoC e script per l’identificazione del malware.