Sommario

Una nuova sofisticata campagna del gruppo APT noto come ToddyCat mette in evidenza le vulnerabilità ancora presenti nei software di sicurezza. Kaspersky ha scoperto un attacco altamente sofisticato in cui il gruppo ha sfruttato una vulnerabilità nei prodotti di sicurezza di ESET per aggirare i sistemi di rilevamento, caricando una DLL malevola in modo invisibile. La tecnica, nota come DLL proxying, ha permesso al gruppo di eseguire codice dannoso sotto copertura, utilizzando come vettore uno scanner legittimo fornito da ESET.

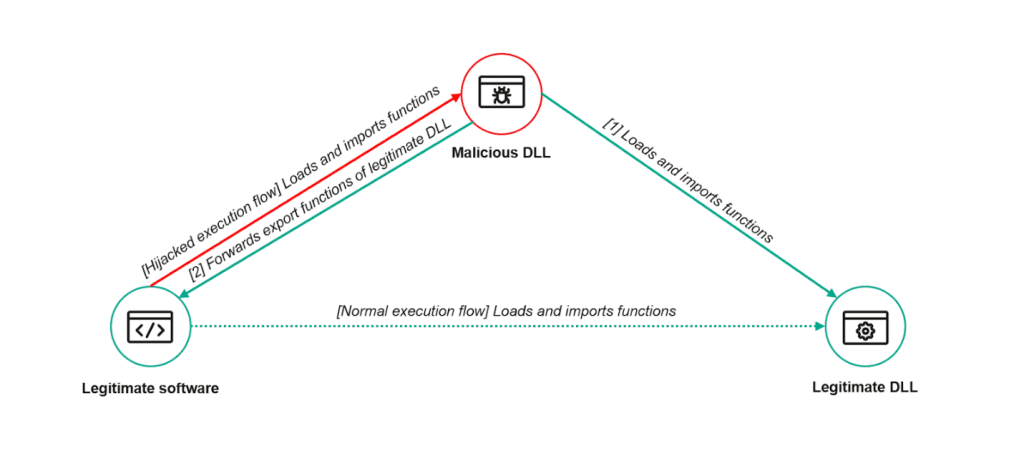

Il meccanismo dell’attacco: DLL proxying e vulnerabilità note

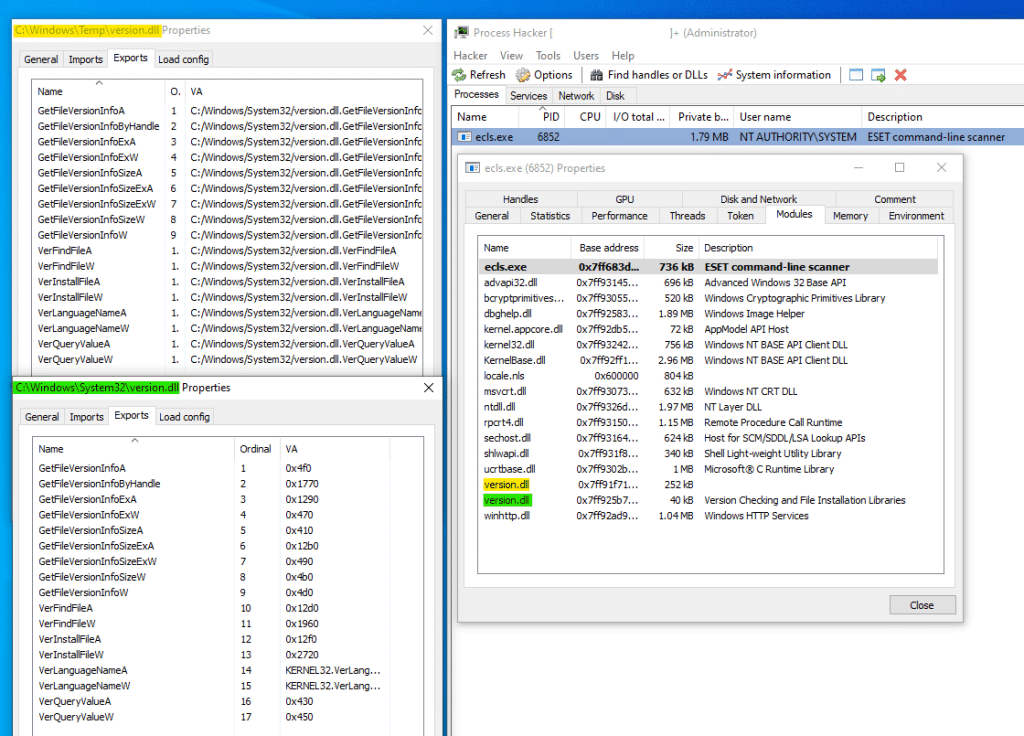

L’elemento centrale dell’attacco è l’utilizzo di una DLL malevola chiamata TCESB, progettata per aggirare i meccanismi di sicurezza e operare sotto il radar. La DLL viene caricata da un file eseguibile legittimo di ESET, noto come ESET Command-line scanner (ecls), che presenta un comportamento insicuro durante il caricamento delle librerie di sistema. In particolare, questo file cerca le librerie prima nella cartella corrente, rendendo possibile l’intercettazione tramite una versione malevola della DLL version.dll.

Tale dinamica ha portato all’assegnazione del codice identificativo CVE-2024-11859, che descrive una vulnerabilità di tipo DLL search order hijacking. ESET ha rilasciato una patch correttiva il 21 gennaio 2025, ma la diffusione della minaccia rimane preoccupante.

La catena di attacco: tecniche complesse e strumenti noti modificati

Il codice di TCESB si basa su un malware open-source già noto, EDRSandBlast, ma è stato modificato per estenderne le funzionalità. L’obiettivo principale è disabilitare i meccanismi di notifica del sistema operativo, come quelli relativi alla creazione di processi o al caricamento di driver, impedendo ai software EDR (Endpoint Detection and Response) di rilevare attività sospette.

Una volta in esecuzione, TCESB determina la versione del kernel di Windows e cerca offset specifici nelle strutture di memoria. Se i dati non sono contenuti nel file CSV incorporato, il malware scarica un file PDB dal server ufficiale Microsoft per ottenere informazioni sul debug del kernel, mappando così con precisione le aree da manipolare.

Sfruttamento del driver vulnerabile: tecnica BYOVD

Uno dei passaggi più critici dell’attacco è l’uso della tecnica BYOVD (Bring Your Own Vulnerable Driver). TCESB installa un driver vulnerabile di Dell, DBUtilDrv2.sys, affetto da CVE-2021-36276, per manipolare direttamente la memoria del kernel e ottenere privilegi avanzati. L’installazione del driver avviene tramite l’uso di un file INF tramite l’interfaccia Device Manager di Windows, rendendo l’intervento ancora più silente.

Esecuzione del payload: cifratura e mascheramento

Il codice malevolo definitivo – il payload – non è immediatamente incluso, ma viene verificato e caricato solo quando presente nella stessa directory del TCESB. Il contenuto del file è cifrato con AES-128 e la chiave è salvata nei primi 32 byte del file stesso. Il file cifrato viene quindi decriptato in memoria e avviato, permettendo agli attaccanti di mantenere un elevato livello di furtività.

Indicatori di compromissione e raccomandazioni

Secondo Kaspersky, per rilevare la presenza di questo tipo di attacco è fondamentale:

- Monitorare l’installazione di driver noti come vulnerabili (es. tramite la lista su loldrivers.io)

- Rilevare tentativi di caricamento di simboli di debug del kernel

- Verificare la firma digitale di tutte le DLL di sistema caricate

Gli indicatori di compromissione (IoC) includono hash di file sospetti e componenti legittimi utilizzati come vettori, tra cui version.dll e ecls.exe. Le firme digitali assenti o non valide rappresentano un primo segnale di allarme.

Implicazioni sulla sicurezza dei prodotti EDR

Questo attacco evidenzia come anche i software di sicurezza possano essere vettori inconsapevoli per operazioni malevole. Quando un software legittimo viene sfruttato per eseguire codice dannoso, diventa molto più difficile per i sistemi di monitoraggio distinguere tra attività lecite e malevole. Gli strumenti EDR, in particolare, devono aggiornare i propri modelli di analisi per considerare comportamenti anomali anche da parte di applicazioni trusted.

Una minaccia in evoluzione: adattabilità e furtività

ToddyCat continua a dimostrare elevati livelli di sofisticazione e adattabilità. La capacità di modificare malware open-source, sfruttare vulnerabilità preesistenti e concatenare tecniche avanzate (proxying DLL, BYOVD, download dinamico di PDB) lo rende uno degli attori APT più pericolosi in circolazione. La loro strategia privilegia il basso profilo, evitando rumore e mantenendo accesso ai sistemi compromessi per lunghi periodi.