Sommario

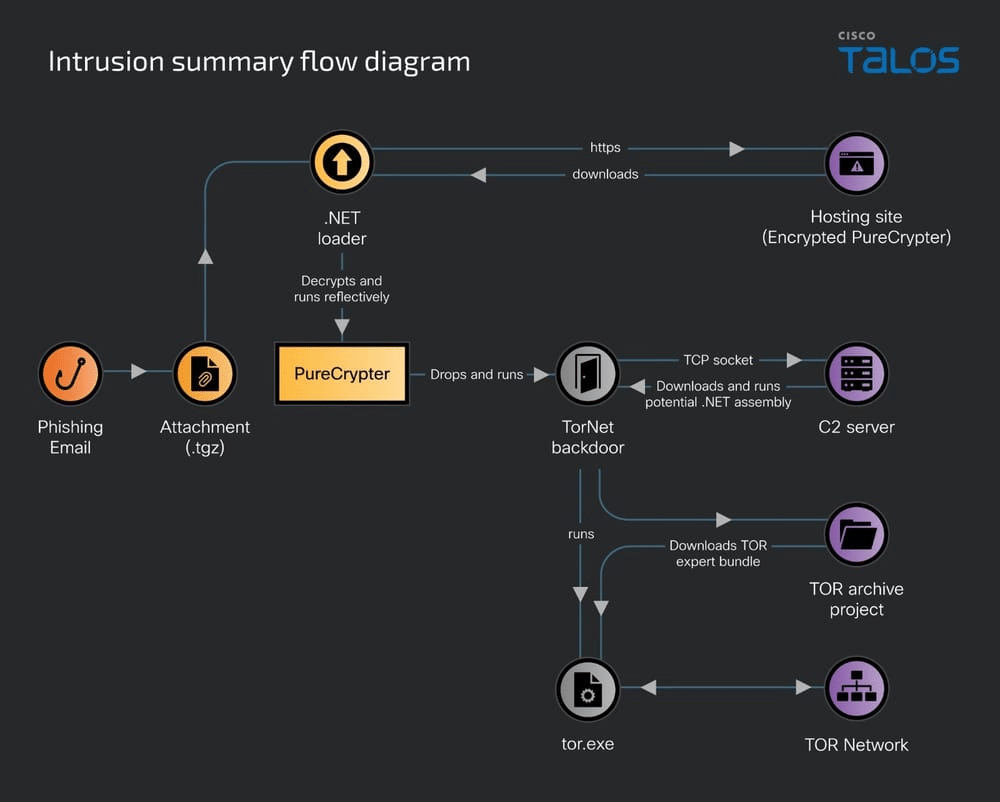

Un gruppo di cybercriminali finanziariamente motivati sta conducendo una nuova campagna malevola utilizzando una backdoor avanzata chiamata TorNet. Secondo Cisco Talos, l’attacco è attivo dal luglio 2024 e ha come obiettivi principali utenti in Polonia e Germania, ma vi sono segnalazioni di phishing anche in Inghilterra. L’infezione inizia con email di phishing mirate, che distribuiscono il malware PureCrypter per installare TorNet e stabilire una comunicazione anonima attraverso la rete TOR, aggirando così i sistemi di rilevamento.

La campagna è particolarmente sofisticata:

- Disconnette temporaneamente il dispositivo dalla rete prima di installare il malware, per eludere i software di sicurezza basati sul cloud.

- Si esegue anche su dispositivi con batteria scarica, evitando che il sistema operativo dia priorità ad altri processi e impedendo il rilevamento.

- Utilizza TOR per il comando e controllo (C2), rendendo difficile identificare e bloccare i server malevoli.

Fasi dell’attacco

1. Email di phishing con allegati compressi

L’infezione inizia con email di phishing che impersonano istituzioni finanziarie o aziende di logistica, inviando finte conferme di pagamento o ricevute d’ordine. I messaggi contengono allegati con estensione .tgz, che nascondono il payload malevolo all’interno di un archivio TAR compresso con GZIP.

Gli utenti che estraggono e avviano il file eseguibile scaricano e avviano automaticamente il malware PureCrypter, che è crittografato per eludere i controlli antivirus.

2. Attivazione della backdoor TorNet

Dopo l’infezione iniziale, il loader esegue PureCrypter, che a sua volta:

- Disconnette il computer dalla rete (ipconfig /release), evitando il rilevamento da parte di soluzioni di sicurezza basate sul cloud.

- Installa TorNet nella cartella temporanea dell’utente con un nome file casuale.

- Ricollega il computer alla rete (ipconfig /renew) dopo aver completato l’installazione.

3. Persistenza e comunicazione con il C2

Per garantire la persistenza, il malware:

- Aggiunge una chiave nel Registro di sistema di Windows, avviandosi a ogni riavvio.

- Crea un’attività programmata che esegue il malware ogni 2-4 minuti, indipendentemente dallo stato della batteria.

- Disabilita Windows Defender, eseguendo comandi PowerShell per escludere il malware dai controlli antivirus.

Dopo essersi stabilito nel sistema, TorNet stabilisce una connessione con il server C2 attraverso la rete TOR, scaricando ulteriori payload o eseguendo comandi remoti.

Tecniche di evasione avanzate

TorNet utilizza diverse tecniche per nascondersi e aggirare i controlli di sicurezza:

- Anti-debugging: rileva se viene eseguito in un ambiente di analisi forense.

- Rilevamento di sandbox: verifica la presenza di software di analisi come Cuckoo e Sandboxie.

- Verifica di ambienti virtualizzati: controlla se è in esecuzione su VMware, Xen, o AMI, bloccandosi se rileva una macchina virtuale.

- Bypass dei log di sistema: maschera l’accesso ai file infetti simulando richieste HTTP, confondendo gli analizzatori di traffico.

Comunicazione con il C2 e utilizzo della rete TOR

TorNet stabilisce una connessione con il server di comando e controllo (C2) attraverso la rete TOR, inviando dati crittografati con AES e Triple DES per evitare intercettazioni.

Le connessioni avvengono su porte casuali (8194, 7890, 8410) e i server C2 utilizzano domini offuscati per rendere più difficile la loro identificazione.

Come proteggersi

Per mitigare il rischio di infezione da TorNet, gli esperti di sicurezza consigliano:

- Non aprire allegati sospetti provenienti da email non verificate.

- Monitorare il traffico di rete per rilevare connessioni a nodi TOR inusuali.

- Bloccare gli IoC noti identificati da Cisco Talos (disponibili su GitHub).

- Aggiornare costantemente gli endpoint di sicurezza per rilevare e bloccare PureCrypter e TorNet.

La campagna di TorNet mostra un’evoluzione delle minacce informatiche, combinando tecniche di evasione avanzate con comunicazioni anonime su TOR. La capacità di disconnettere temporaneamente il dispositivo dalla rete e persistere anche con batteria scarica rende questo malware particolarmente pericoloso.

Le organizzazioni devono adottare un approccio proattivo alla sicurezza, monitorando le attività sospette e implementando strategie di rilevamento avanzate per contrastare questa minaccia emergente.