Sommario

L’implant TriangleDB, utilizzato per prendere di mira i dispositivi Apple iOS, integra almeno quattro moduli diversi: registrazione del microfono, estrazione dell’iCloud Keychain, furto di dati dai database SQLite utilizzati da varie app e stima della posizione della vittima. Queste scoperte provengono da Kaspersky, che ha dettagliato gli sforzi dell’avversario dietro la campagna, denominata “Operation Triangulation”, per nascondere le proprie tracce mentre rubava segretamente informazioni dai dispositivi compromessi.

Un attacco sofisticato rivelato nel giugno 2023

L’attacco è stato rivelato per la prima volta nel giugno 2023, quando è emerso che iOS era stato preso di mira da un “exploit zero-click” che sfruttava le “falle di sicurezza zero-day” (CVE-2023-32434 e CVE-2023-32435) attraverso la piattaforma iMessage. Questo exploit permetteva di consegnare un allegato dannoso in grado di prendere il controllo totale del dispositivo e dei dati dell’utente.

L’identità dell’attore minaccioso rimane un mistero

L’entità e l’identità dell’attore minaccioso sono attualmente sconosciute. Tuttavia, Kaspersky è stata tra i primi obiettivi all’inizio dell’anno, spingendo l’azienda a indagare sui vari componenti di quella che ha definito una piattaforma di minaccia avanzata persistente (APT).

Il cuore del framework di attacco: TriangleDB

Il cuore del framework di attacco è un backdoor chiamato “TriangleDB”, che viene distribuito dopo che gli aggressori ottengono privilegi di root sul dispositivo iOS target sfruttando la vulnerabilità CVE-2023-32434. Questa vulnerabilità del kernel potrebbe essere sfruttata per eseguire codice arbitrario.

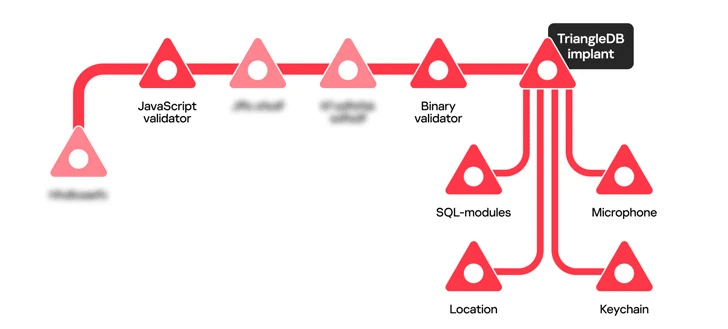

Due fasi di validazione prima della distribuzione dell’implant

Kaspersky ha rivelato che prima della distribuzione dell’implant, vengono eseguite due fasi di validazione, JavaScript Validator e Binary Validator, per assicurarsi che il dispositivo target non sia associato a un ambiente di ricerca. Questi validatori raccolgono varie informazioni sul dispositivo vittima e le inviano al server C2. Queste informazioni vengono poi utilizzate per valutare se l’iPhone o l’iPad da impiantare con TriangleDB potrebbe essere un dispositivo di ricerca.

L’inizio della catena di attacco

Il punto di partenza della catena di attacco è un allegato iMessage invisibile che una vittima riceve. Questo allegato attiva una catena di exploit zero-click progettata per aprire segretamente un URL unico contenente JavaScript offuscato e un payload cifrato.

Una profonda comprensione di iOS

L’adversario dietro “Triangulation” ha dimostrato una grande comprensione degli interni di iOS, utilizzando API private non documentate nel corso dell’attacco.