Sommario

I ricercatori di Bitsight e Curesec hanno denunciato lo sfruttamento di una vulnerabilità di sicurezza ad alta gravità (CVE-2023-29552, punteggio CVSS: 8.6) che avendo un impatto sul protocollo Internet legacy SLP (Service Location Protocol), può essere sfruttata dagli attori delle minacce per condurre potenti attacchi DDoS volumetrici. Secondo gli esperti tale difetto potrebbe consentire un attacco DDoS con un fattore di amplificazione di oltre 2200. Si tratterebbe di uno dei più grandi “DDoS Amplification attacks” mai segnalati fino adesso.

Vulnerabilità e target

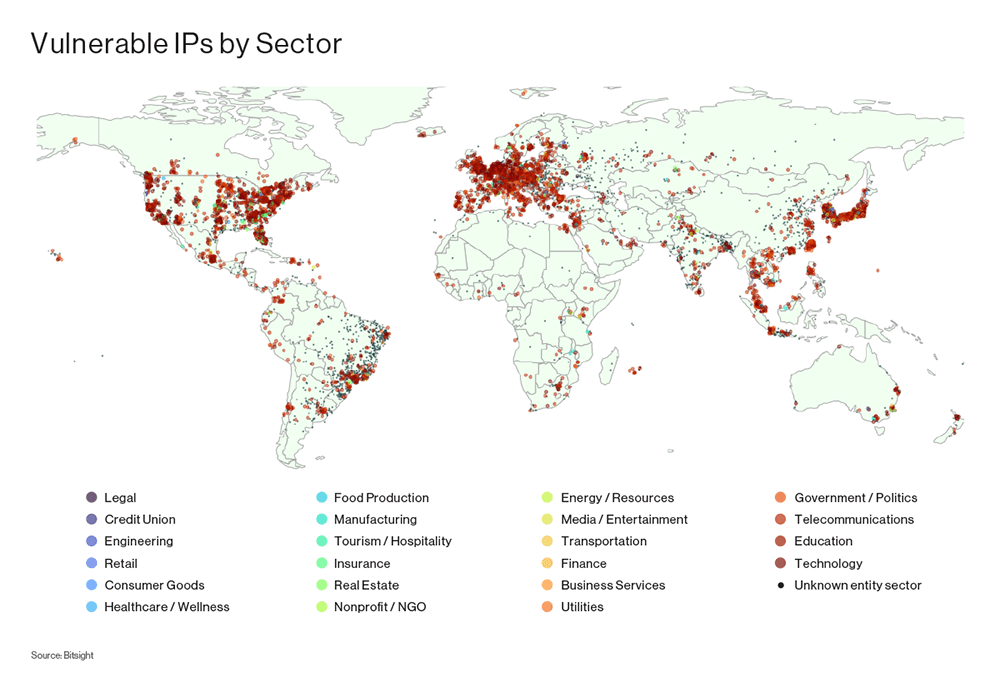

La vulnerabilità interesserebbe più di 2.000 organizzazioni in tutto il mondo e oltre 54.000 istanze SLP esposte pubblicamente su Internet, tra cui VMWare ESXi Hypervisor, stampanti Konica Minolta, Planex Router, IBM Integrated Management Module (IMM), SMC IPMI e 665 altri tipi di prodotto.

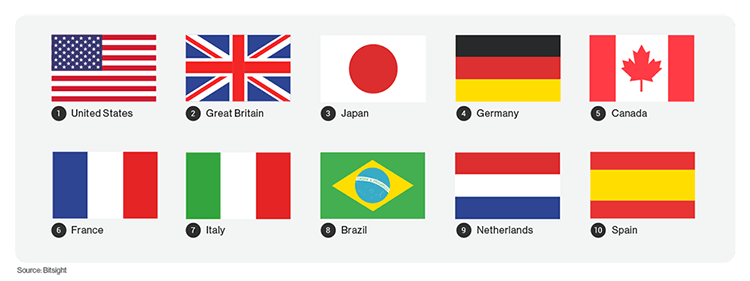

Tra i primi 10 paesi con il maggior numero di organizzazioni con istanze vulnerabili ci sarebbe pure l’Italia.

Come avviene lo sfruttamento

In un attacco “Reflective DoS amplification”, tipicamente l’attaccante invia piccole richieste a un server con un indirizzo IP che corrisponde all’indirizzo IP della vittima. Il server quindi risponde all’indirizzo IP della vittima, inviando risposte molto più grandi delle richieste, generando così grandi quantità di traffico verso il sistema target.

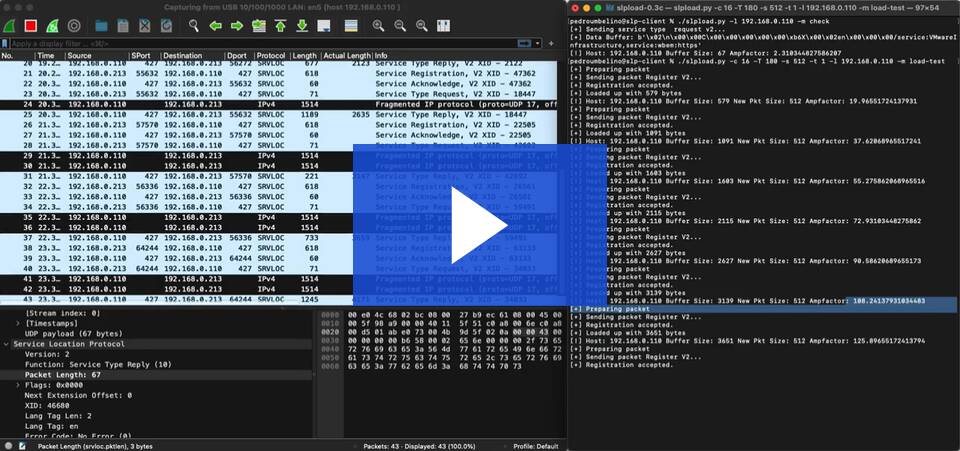

Come spiegato nel rapporto, nel caso di specie sfruttando la vulnerabilità CVE-2023-29552 su SLP l’attaccante riuscirebbe a manipolare sia il contenuto che la dimensione della risposta del server riuscendo ad ottenere un fattore di amplificazione di oltre 2200.

Di seguito il video pubblicato da Bitsight che illustra come avviene l’amplificazione.

Come proteggersi

“Per proteggersi da CVE-2023-29552, SLP dovrebbe essere disabilitato su tutti i sistemi in esecuzione su reti non attendibili, come quelli direttamente connessi a Internet . Se ciò non è possibile, i firewall dovrebbero essere configurati per filtrare il traffico sulla porta UDP e TCP 427. Ciò impedirà agli aggressori esterni di accedere al servizio SLP.” , conclude Noah Stone Research by Pedro Umbelino (Bitsight) and Marco Lux (Curesec).

Bitsight ha segnalato il difetto alla Cybersecurity and Infrastructure Security Agency (CISA) del Dipartimento della sicurezza interna degli Stati Uniti e alle organizzazioni interessate.

Massima allerta perché mentre gli attori delle minacce sperimentano questo nuovo vettore di amplificazione è lecito attendersi nelle prossime settimane un aumento significativo di attacchi DDoS basati su SLP.