Sommario

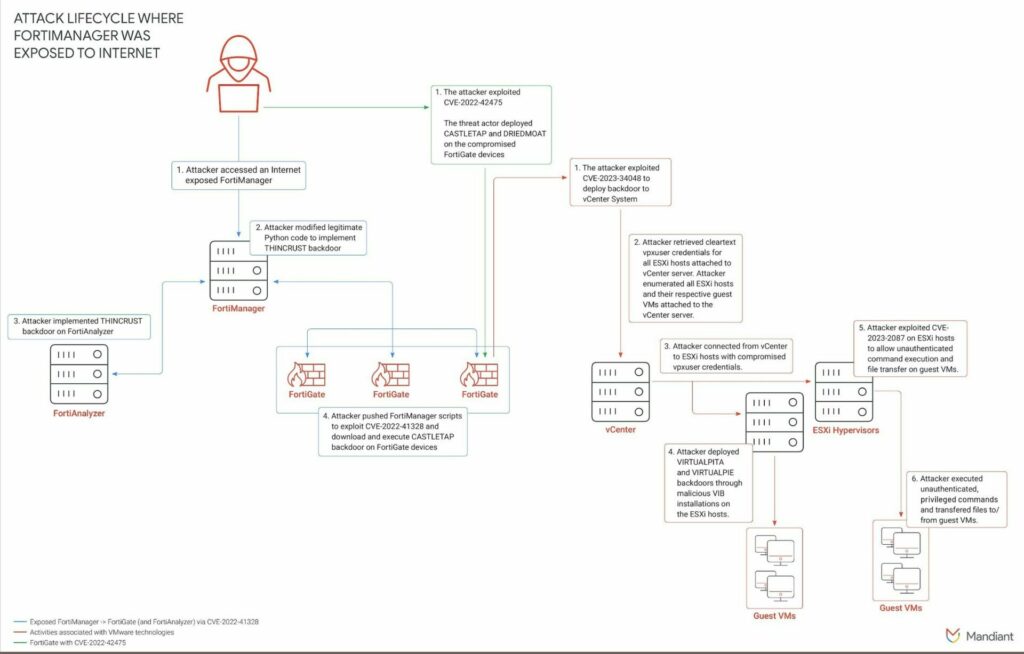

Il gruppo di cyber spionaggio UNC3886, collegato alla Cina, è stato osservato utilizzare meccanismi di persistenza multipli per mantenere l’accesso ai sistemi compromessi attraverso lo sfruttamento di vulnerabilità zero-day in dispositivi Fortinet, Ivanti e VMware.

Dettagli degli attacchi

UNC3886 è noto per la sua sofisticazione, cautela ed evasività. Gli attacchi orchestrati dal gruppo hanno sfruttato diverse vulnerabilità zero-day, tra cui:

- CVE-2022-41328: Fortinet FortiOS

- CVE-2022-22948: VMware vCenter

- CVE-2023-20867: VMware Tools

- CVE-2022-42475: Fortinet FortiGate

Queste vulnerabilità sono state utilizzate per eseguire azioni dannose come l’installazione di backdoor e l’ottenimento di credenziali per un accesso più profondo. Gli attacchi hanno preso di mira entità in Nord America, Sud-Est Asiatico e Oceania, con vittime anche in Europa, Africa e altre parti dell’Asia. I settori colpiti includono governi, telecomunicazioni, tecnologia, difesa e utility.

Tecniche di evasione e persistenza

UNC3886 utilizza tecniche avanzate per evadere il software di sicurezza e infiltrarsi nei network aziendali e governativi, spionando le vittime per lunghi periodi senza essere rilevato. Tra le tattiche utilizzate ci sono:

- Rootkit Pubblici: Utilizzo di rootkit come Reptile e Medusa su macchine virtuali per mantenere l’accesso e catturare credenziali.

- Backdoor MOPSLED e RIFLESPINE: Utilizzo di GitHub e Google Drive come canali di comando e controllo (C2).

- Client SSH Backdoored: Installazione di client SSH backdoor per raccogliere credenziali.

- LOOKOVER: Sniffer che decodifica pacchetti di autenticazione TACACS+.

Malware utilizzato

Durante gli attacchi, UNC3886 ha distribuito varie famiglie di malware mirate alle istanze VMware, tra cui:

- TACACS Daemon Trojanizzato: Con funzionalità di registrazione delle credenziali.

- VIRTUALSHINE: Backdoor basata su socket VMCI che fornisce accesso a una shell bash.

- VIRTUALPIE: Backdoor Python con capacità di trasferimento file, esecuzione comandi e reverse shell.

- VIRTUALSPHERE: Modulo di controllo associato a una backdoor VMCI.

Raccomandazioni di Sicurezza

Organizzazioni e aziende sono invitate da Mandiant a seguire le raccomandazioni di sicurezza nei bollettini di Fortinet e VMware per proteggersi da potenziali minacce di UNC3886. Tra le misure consigliate ci sono aggiornamenti regolari dei sistemi, monitoraggio continuo delle reti e implementazione di soluzioni di sicurezza avanzate.