Sommario

I ricercatori di sicurezza Unit 42 di Palo Alto Networks hanno identificato una nuova variante Mirai, responsabile di attacchi DDoS.

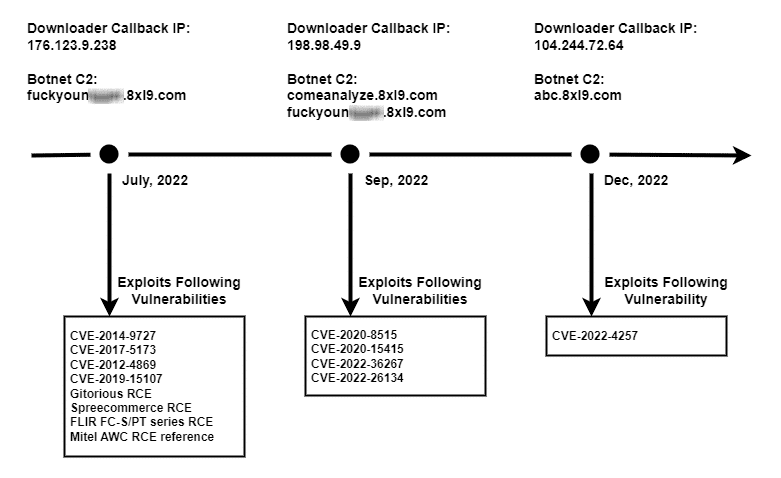

La variante soprannominata V3G4 dai ricercatori, sarebbe sarebbe stata osservata da luglio a dicembre del 2022, prendere di mira specificamente i dispositivi IoT e come la botnet Mirai originale, sfruttare le credenziali di accesso deboli o lasciate predefinite dagli incauti utilizzatori.

Le campagne monitorate

Nelle 3 campagne monitorate, il malware utilizzerebbe server e dispositivi Linux esposti per creare una botnet, capace non solo di lanciare potenti attacchi DDoS ma anche di eseguire altre attività come il furto di dati e l’installazione di ulteriori malware.

Elenco delle vulnerabilità

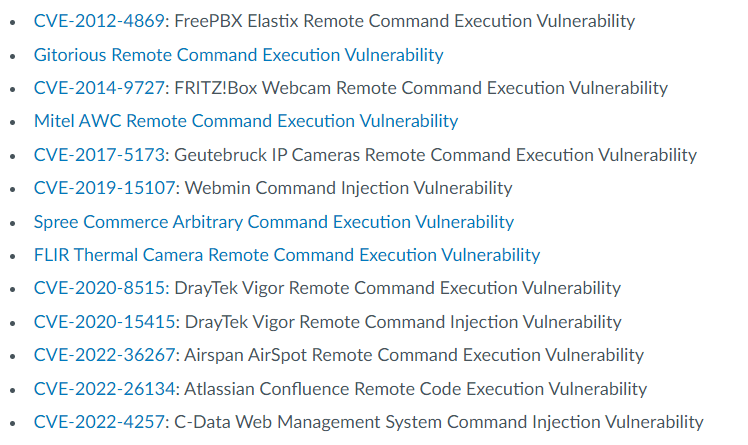

Secondo il rapporto sarebbero state 13 le vulnerabilità sfruttate per diffondere l’infezione nel periodo da luglio a dicembre del 2022.

“Le vulnerabilità sopra menzionate hanno una complessità di attacco inferiore rispetto alle varianti osservate in precedenza, ma mantengono un impatto critico sulla sicurezza che può portare all’esecuzione di codice in modalità remota. Una volta che l’attaccante ottiene il controllo di un dispositivo vulnerabile in questo modo, potrebbe trarne vantaggio includendo i nuovi dispositivi compromessi nella propria botnet per condurre ulteriori attacchi come quelli DDoS.“, osservano gli esperti Unit 42 Chao Lei , Zhibin Zhang , Cecilia Hu e Aveek Das.

Diffusione e attacchi DDoS

Il malware V3G4 come la variante Mirai originale possiede una sezione dati con credenziali di accesso predefinite incorporate per scopi di scansione brute force e crittografate con chiave XOR “0x37”. Infatti una volta inizializzata la tabella delle credenziali di accesso telnet/SSH nella funzione scanner, il malware V3G4 si diffonde cercando la giusta combinazione delle coppie username e password dei dispositivi di rete target. Dopo che il dispositivo compromesso (client/zombie) stabilisce una connessione con il server C2 hardcoded può ricevere comandi per lanciare attacchi DDoS.

Possibili mitigazioni

Per proteggersi da V3G4 e altri malware botnet come questi, è importante avere cura non solo di modificare nomi utente e password predefiniti dei dispositivi IoT ma anche di aggiornarli con le ultime patch di sicurezza e di disattivare servizi e protocolli non strettamente necessari.

I professionisti della sicurezza possono trovare ulteriori dettagli nell’Appendice del rapporto Unit 42.