Sommario

La recente operazione ransomware nota come RansomHub ha sviluppato un encryptor Linux progettato specificamente per criptare gli ambienti VMware ESXi nelle attacchi aziendali. Questo ransomware-as-a-service (RaaS) è stato lanciato a febbraio 2024 e presenta somiglianze di codice con ALPHV/BlackCat e Knight ransomware. RansomHub ha già colpito oltre 45 vittime in 18 paesi diversi.

Caratteristiche del RansomHub per ESXi

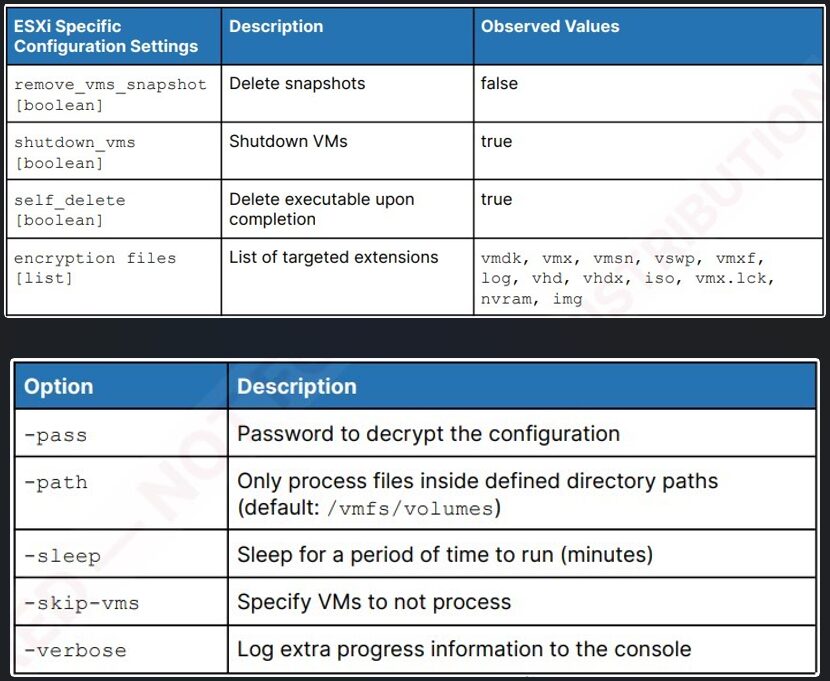

A differenza delle versioni Windows e Linux scritte in Go, la variante ESXi di RansomHub è un programma C++ derivato dal ransomware Knight. Questa variante è stata osservata per la prima volta ad aprile 2024 e include diverse opzioni di configurazione e comandi specifici per ESXi.

Opzioni e Comandi Specifici per ESXi

- Comandi di gestione delle VM: ‘vim-cmd vmsvc/getallvms’, ‘vim-cmd vmsvc/snapshot.removeall’ e ‘esxcli vm process kill’ per elencare le VM, rimuovere snapshot e spegnere le VM.

- Disabilitazione dei servizi critici: Disabilita syslog e altri servizi per impedire il logging.

- Eliminazione automatica: L’encryptor può configurarsi per eliminarsi dopo l’esecuzione, evitando il rilevamento e l’analisi.

Schema di Cifratura

Il ransomware utilizza ChaCha20 con Curve25519 per la generazione delle chiavi pubbliche e private. Cripta parzialmente i file relativi a ESXi come ‘.vmdk’, ‘.vmx’ e ‘.vmsn’ per migliorare le prestazioni, criptando solo il primo megabyte di file più grandi di 1MB e ripetendo i blocchi di cifratura ogni 11MB. Un footer di 113 byte viene aggiunto a ogni file cifrato, contenente la chiave pubblica della vittima, il nonce ChaCha20 e il conteggio dei blocchi.

Nota di Riscatto

La nota di riscatto viene scritta nei file ‘/etc/motd’ (Message of the Day) e ‘/usr/lib/vmware/hostd/docroot/ui/index.html’ per renderla visibile agli amministratori durante il login e attraverso le interfacce web.

Bug Critico e Mitigazione

Recorded Future ha scoperto un bug nella variante ESXi di RansomHub che può essere sfruttato per mettere il ransomware in un ciclo infinito, evitando la cifratura. Il ransomware verifica l’esistenza di un file denominato ‘/tmp/app.pid’. Se il file contiene ‘-1’, il ransomware entra in un ciclo infinito cercando di terminare un processo inesistente, neutralizzandosi di fatto.

Mitigazione del Bug

Le organizzazioni possono creare un file ‘/tmp/app.pid’ contenente ‘-1’ per proteggersi contro la variante ESXi di RansomHub, almeno finché gli operatori del RaaS non correggono il bug e rilasciano versioni aggiornate per i loro affiliati.

RansomHub rappresenta una seria minaccia per le infrastrutture virtuali aziendali, con un encryptor sofisticato specifico per VMware ESXi. Tuttavia, la scoperta di un bug critico offre una temporanea via di mitigazione che le organizzazioni possono sfruttare per proteggere i loro sistemi.

RansomHub: Collegamenti con il Ransomware Knight

Introduzione

I ricercatori di sicurezza stanno analizzando il nuovo ransomware-as-a-service (RaaS) noto come RansomHub, ritenendo che sia un’evoluzione del progetto ransomware Knight, ora defunto. RansomHub è noto per operare principalmente come gruppo di furto di dati ed estorsione, vendendo i file rubati al miglior offerente.

Storia recente di RansomHub

RansomHub ha attirato l’attenzione a metà aprile quando ha diffuso dati rubati dalla sussidiaria United Health, Change Healthcare, in seguito a un attacco di BlackCat/ALPHV. Più recentemente, il 28 maggio, la casa d’aste internazionale Christie’s ha ammesso di aver subito un incidente di sicurezza dopo che RansomHub aveva minacciato di diffondere dati rubati.

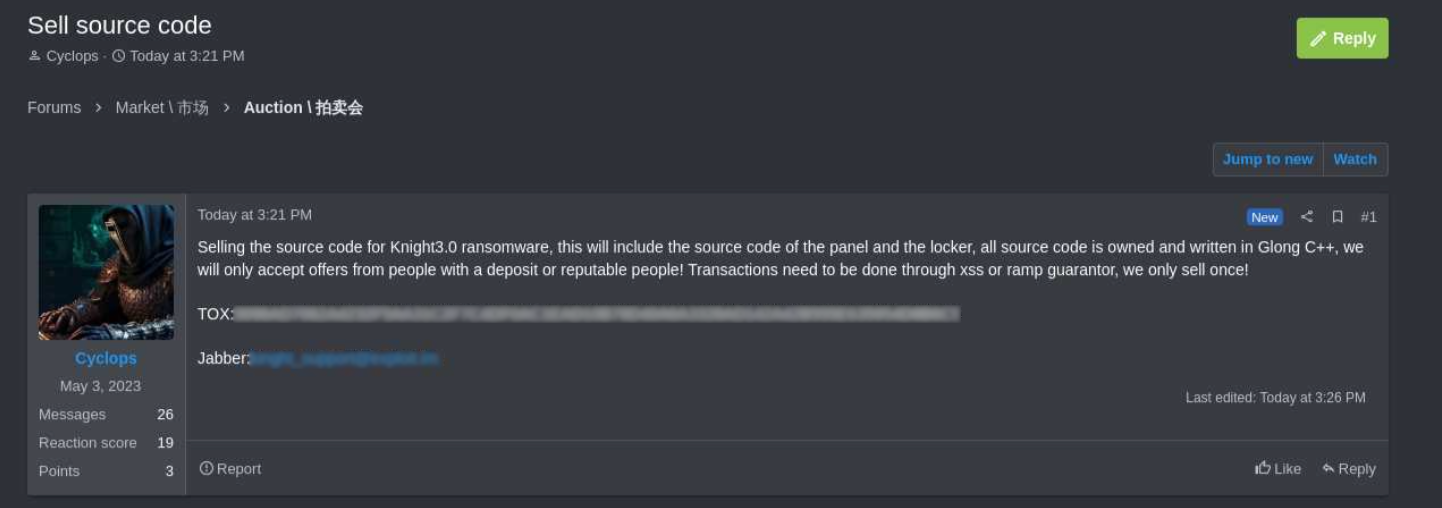

Il ransomware Knight è stato lanciato a fine luglio 2023 come rebranding dell’operazione Cyclops, iniziando a compromettere macchine Windows, macOS e Linux/ESXi per rubare dati e richiedere un riscatto. Knight offriva anche agli affiliati un componente di info-stealer per rendere gli attacchi più impattanti.

Nel febbraio 2024, il codice sorgente della versione 3.0 di Knight è stato messo in vendita su forum hacker, il portale di estorsione delle vittime è stato chiuso e l’operazione RaaS è diventata silente.

source:KELA

Origine di RansomHub

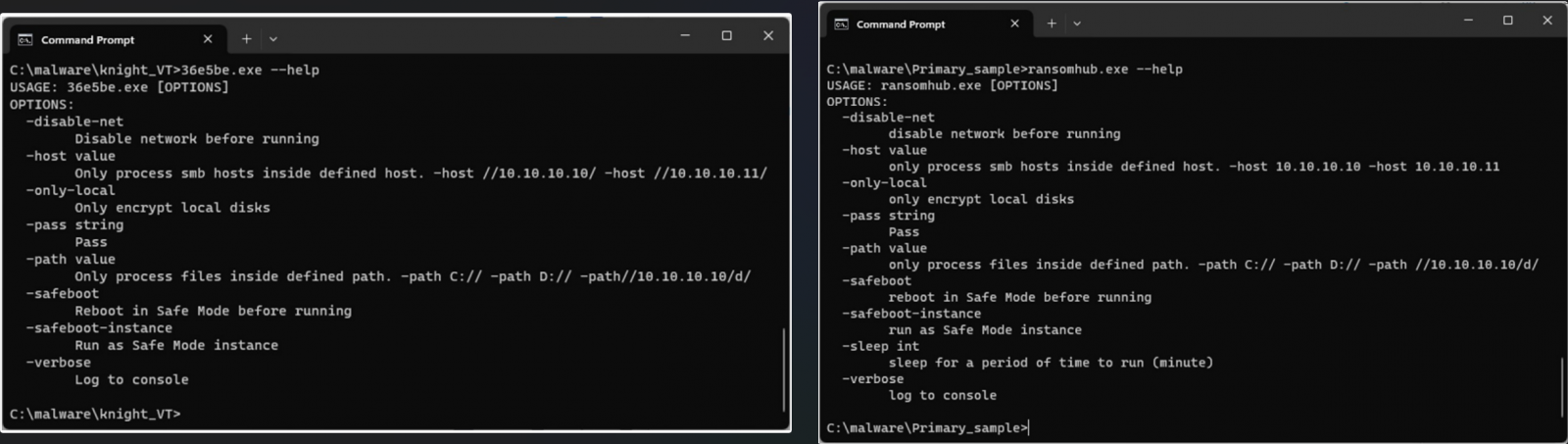

I malware analysts di Symantec hanno trovato numerose somiglianze tra le famiglie ransomware Knight e RansomHub, suggerendo un’origine comune:

- Entrambe le famiglie ransomware sono scritte in Go e usano Gobfuscate per l’offuscamento.

- Ampie sovrapposizioni di codice nei payload di malware.

- Tecniche di offuscamento uniche con stringhe importanti codificate con chiavi uniche.

- Note di riscatto simili, con aggiornamenti minori su RansomHub.

- Entrambi i ransomware riavviano gli endpoint in modalità sicura prima della crittografia.

- I menu di aiuto della riga di comando sono identici, con l’unica differenza di un comando ‘sleep’ su RansomHub.

- La sequenza e il metodo delle operazioni di esecuzione dei comandi sono identici, anche se RansomHub ora li esegue tramite cmd.exe.

Source:Symantec

Questi elementi suggeriscono che RansomHub sia derivato da Knight, confermando che il gruppo di estorsione utilizza effettivamente un encryptor di dati. Inoltre, il periodo di comparsa di RansomHub nel febbraio 2024 coincide con la vendita del codice sorgente di Knight.

RansomHub rappresenta una continua minaccia nel panorama della sicurezza informatica, con legami diretti al codice del ransomware Knight. La sua evoluzione e l’adozione da parte di nuovi attori dimostrano l’importanza di una vigilanza costante e di misure di difesa avanzate per proteggere le infrastrutture aziendali. I ricercatori ritengono improbabile che RansomHub sia gestito dai creatori del ransomware Knight. Piuttosto, è probabile che un altro attore abbia acquistato il codice sorgente di Knight e abbia iniziato a usarlo per gli attacchi. Dalla sua comparsa, RansomHub è diventato una delle operazioni RaaS più prolifiche, attirando ex affiliati dell’operazione ALPHV, come Notchy e Scattered Spider.