Sommario

Ricercatori accademici hanno scoperto una nuova serie di attacchi, denominati “VoltSchemer”, che sfruttano i caricatori wireless per iniettare comandi vocali e manipolare gli assistenti vocali degli smartphone attraverso il campo magnetico emesso da caricatori wireless comuni come da rapporto di Arvirx. Questi attacchi possono anche causare danni fisici al dispositivo mobile e riscaldare oggetti vicini al caricatore fino a temperature superiori a 536°F (280°C).

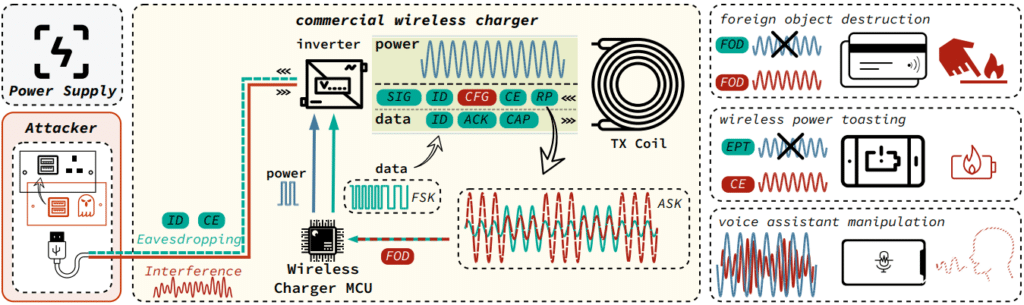

Come Funziona VoltSchemer

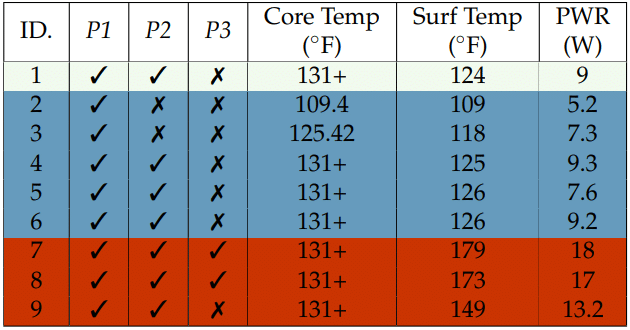

VoltSchemer utilizza l’interferenza elettromagnetica per manipolare il comportamento del caricatore, alterando le caratteristiche dei campi magnetici generati. Gli attaccanti possono manipolare la tensione fornita all’ingresso del caricatore e sintonizzare finemente le fluttuazioni di tensione (rumore) per creare un segnale di interferenza. Questo segnale di rumore può interferire con lo scambio di dati regolare tra la stazione di ricarica e lo smartphone, distorcendo il segnale di alimentazione e corrompendo i dati trasmessi con alta precisione.

Vettori di Attacco

I ricercatori hanno identificato almeno tre potenziali vettori di attacco per VoltSchemer, tra cui il surriscaldamento/sovralimentazione, l’elusione degli standard di sicurezza Qi e l’iniezione di comandi vocali sullo smartphone in carica.

Esempi di Attacchi

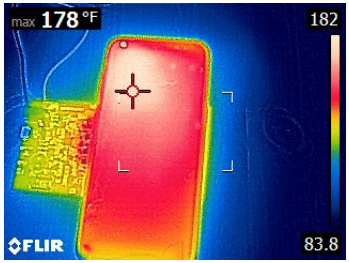

- Sovraccarico e surriscaldamento: il segnale di rumore introdotto da VoltSchemer può interferire con la comunicazione che indica al telefono di fermare la ricarica una volta che la batteria è piena, mantenendo la fornitura di energia al massimo e causando il sovraccarico e il surriscaldamento dello smartphone.

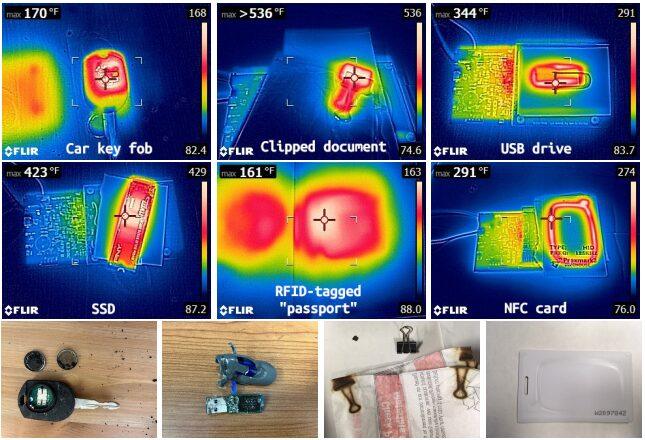

- Danneggiamento di oggetti vicini: il secondo tipo di attacco VoltSchemer può eludere i meccanismi di sicurezza standard Qi per avviare il trasferimento di energia a oggetti non supportati nelle vicinanze. Questo può includere chiavi dell’auto, chiavette USB, chip RFID o NFC utilizzati nelle carte di pagamento e nei sistemi di controllo degli accessi, unità SSD nei laptop e altri oggetti vicino al pad di ricarica.

- Iniezione di comandi vocali: una terza tipologia di attacco testata dai ricercatori consiste nel trasmettere comandi vocali inudibili agli assistenti su iOS (Siri) e Android (Google Assistant), iniettando una serie di comandi vocali tramite segnali di rumore trasmessi attraverso il raggio d’azione della stazione di ricarica.

Implicazioni di Sicurezza

Queste scoperte evidenziano lacune nella sicurezza delle moderne stazioni di ricarica e degli standard, richiedendo progetti migliori e più resistenti all’interferenza elettromagnetica. I ricercatori hanno divulgato i loro risultati ai produttori delle stazioni di ricarica testate e discusso contromisure che potrebbero eliminare il rischio di un attacco VoltSchemer.