Sommario

Nel 2024, il panorama delle minacce informatiche continua a evolversi rapidamente, con attacchi sempre più sofisticati che sfruttano vulnerabilità critiche e nuove tecniche di distribuzione di malware. Tra i casi più rilevanti ci sono le falle di sicurezza in Veeam Backup & Replication, utilizzate per diffondere ransomware, e l’emergere di campagne di skimming come il Mongolian Skimmer, che mira a rubare dati sensibili nei siti e-commerce. Questi attacchi dimostrano come gli hacker sfruttino le debolezze nei sistemi per infiltrarsi e causare danni su larga scala.

Veeam e la vulnerabilità CVE-2024-40711 sfruttata per distribuire ransomware

Una delle principali minacce rilevate nel 2024 riguarda una grave vulnerabilità nel software di Veeam Backup & Replication, identificata come CVE-2024-40711. Questa falla, che consente l’esecuzione di codice remoto senza autenticazione, ha ricevuto un punteggio 9.8 su 10 nella scala CVSS, indicandone la pericolosità. Nonostante Veeam abbia rilasciato una patch per correggere il problema a settembre 2024, molti sistemi non aggiornati sono ancora a rischio. Gli hacker stanno sfruttando attivamente questa vulnerabilità per distribuire ransomware, come Akira e Fog.

Gli attacchi iniziano compromettendo credenziali VPN di aziende che non hanno implementato l’autenticazione a più fattori. Gli aggressori utilizzano il servizio Veeam.Backup.MountService.exe, attraverso la porta 8000, per creare account locali con privilegi amministrativi. Una volta infiltrati nel sistema, cercano di distribuire ransomware e rubare dati. In uno degli attacchi rilevati, gli hacker hanno preso di mira un server Hyper-V non protetto, riuscendo a esfiltrare dati sensibili utilizzando lo strumento rclone. L’importanza di aggiornare tempestivamente i software critici e implementare adeguate misure di sicurezza, come la multifactor authentication, è fondamentale per prevenire questi tipi di attacchi.

Parallelamente, nel 2024 è emerso un nuovo ransomware denominato Lynx, un successore del ransomware INC. Lynx condivide gran parte del codice sorgente con INC e ha già colpito settori critici come il retail e l’architettura, principalmente negli Stati Uniti e nel Regno Unito. Anche il ransomware Trinity, apparso nel 2024, ha iniziato a prendere di mira il settore sanitario, utilizzando strategie di doppia estorsione per colpire le vittime.

Mongolian Skimmer: la nuova frontiera degli attacchi skimming nel 2024

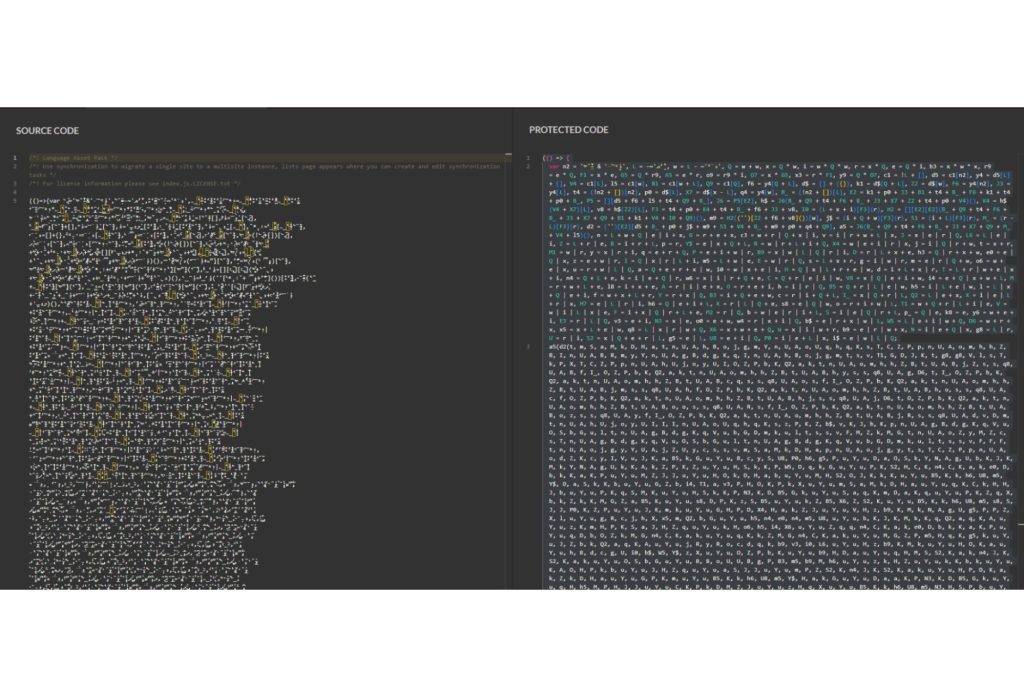

Un’altra minaccia emergente nel 2024 è rappresentata dal Mongolian Skimmer, scoperto dai ricercatori di Jscrambler. Questo attacco di skimming si distingue per l’uso di tecniche di offuscamento avanzate in codice JavaScript, progettate per sottrarre informazioni sensibili, come dati di pagamento, da siti di e-commerce compromessi. Il Mongolian Skimmer opera monitorando costantemente i campi di input di pagine web, come quelle di checkout, estraendo informazioni personali o di pagamento e inviandole a server remoti controllati dagli hacker.

Gli attacchi skimming mirano principalmente a rubare dati sensibili durante le transazioni, monitorando i campi come input e textarea utilizzati per inserire i dati di pagamento. Il Mongolian Skimmer sfrutta caratteri Unicode insoliti per offuscare il codice JavaScript e rendere più difficile l’individuazione del malware. Una volta che il malware è stato caricato, monitora il DOM per eventuali modifiche e invia i dati rubati a un server remoto tramite tecniche di esfiltrazione classiche, come l’uso di pixel di tracciamento.

Questa minaccia ha preso di mira principalmente siti basati su piattaforme Magento compromesse, dove gli hacker sfruttano vulnerabilità note per inserire i loro script. In alcuni casi, i ricercatori hanno scoperto che più gruppi di criminali informatici stavano sfruttando contemporaneamente lo stesso sito web, utilizzando il codice per comunicare tra loro e coordinare le attività di furto dati. Questo dimostra quanto siano sofisticati e organizzati questi attacchi.

GitHub, Telegram e QR Code: attacchi phishing sempre più sofisticati nel 2024

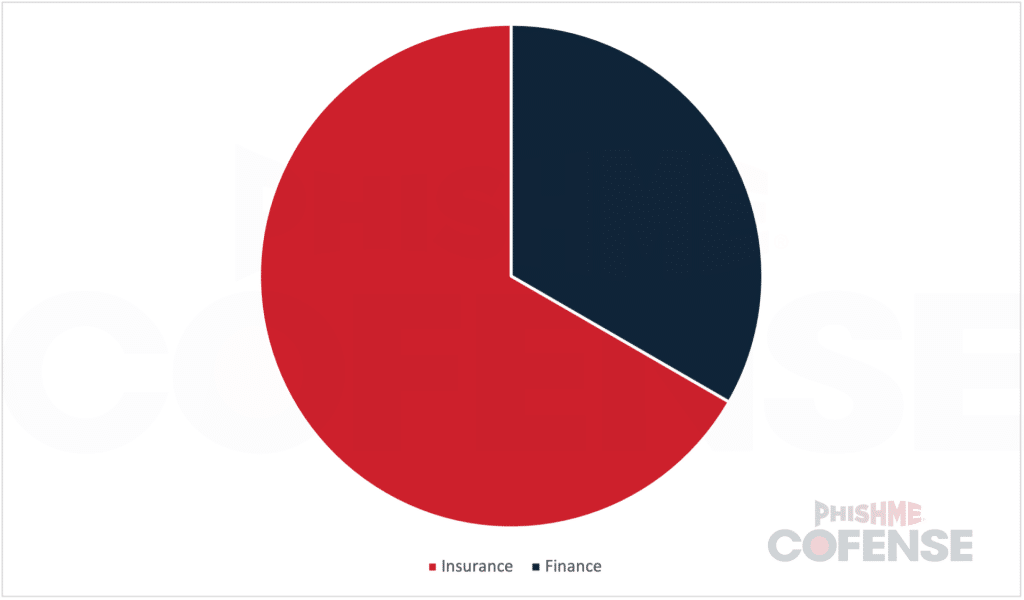

Nel 2024, le campagne di attacco informatico stanno diventando sempre più avanzate, con l’uso di tecniche come GitHub, bot di Telegram e codici QR per aggirare le misure di sicurezza. Queste nuove modalità di attacco phishing stanno prendendo di mira diversi settori, tra cui quello finanziario e assicurativo, e dimostrano come gli hacker siano in grado di sfruttare piattaforme legittime e tecnologie familiari per raggiungere le loro vittime.

GitHub e la campagna malware con Remcos RAT

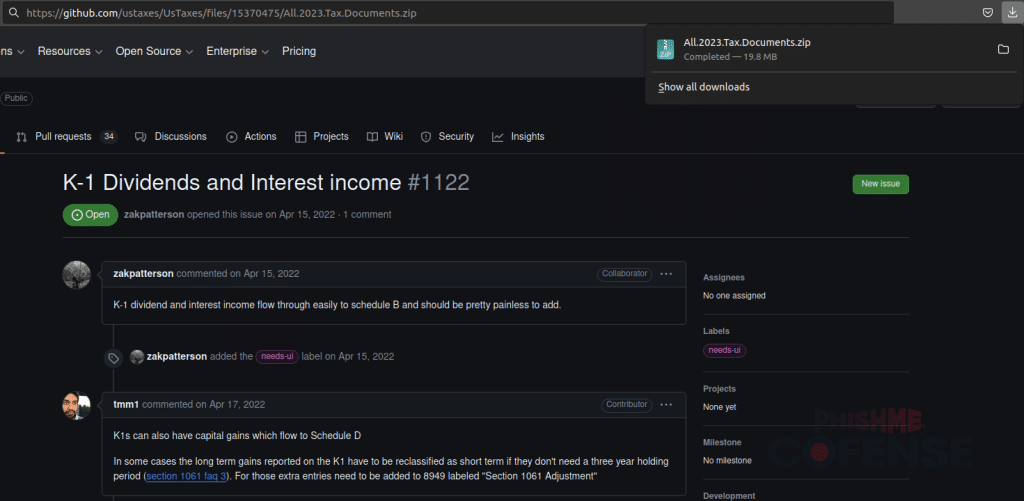

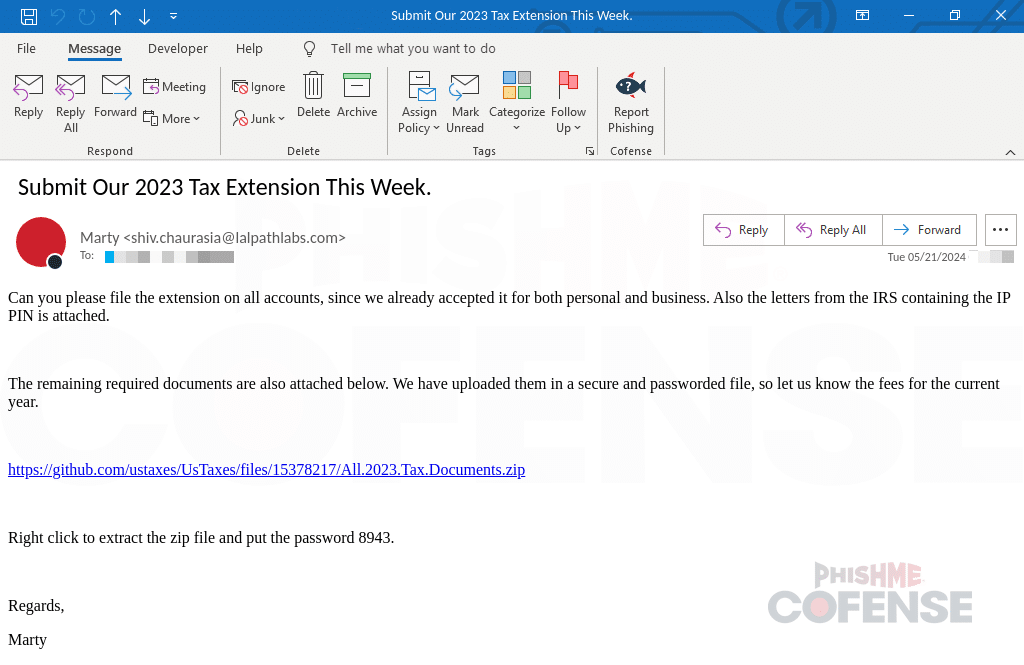

Una delle tecniche di attacco più rilevanti individuate nel 2024 coinvolge l’uso di GitHub per distribuire il malware Remcos RAT. Questa campagna di phishing, rilevata dai ricercatori di Cofense, sfrutta repository GitHub legittimi, come quelli di UsTaxes e InlandRevenue, per evitare i controlli di sicurezza delle email. Gli hacker inseriscono commenti con allegati dannosi, come archivi ZIP contenenti il trojan, che viene utilizzato per ottenere il controllo remoto dei sistemi infettati.

Il malware viene distribuito attraverso email di phishing che promettono assistenza per l’estensione delle scadenze fiscali, ma in realtà indirizzano le vittime a scaricare file infetti. Una volta aperti, i file installano il trojan, dando agli hacker pieno accesso al sistema della vittima. Questo metodo di attacco sfrutta la fiducia che molte aziende e utenti hanno nei confronti di GitHub, un dominio comunemente considerato sicuro e spesso escluso dai controlli dei gateway email. Ciò consente agli hacker di aggirare le protezioni di sicurezza.

Bot di Telegram e codici QR: nuove tecniche di phishing

Parallelamente, i ricercatori di ESET hanno rilevato un crescente utilizzo di bot di Telegram e codici QR da parte dei cybercriminali, in particolare nel contesto di truffe legate alle prenotazioni di alloggi. Questi attacchi sfruttano account compromessi di piattaforme come Booking.com e Airbnb, contattando gli utenti con presunti problemi di pagamento e inducendoli a inserire le proprie informazioni finanziarie su siti fraudolenti.

I bot di Telegram utilizzati in queste campagne consentono ai criminali di automatizzare la generazione di pagine di phishing e di migliorare la comunicazione con le vittime, rendendo più difficile individuare l’inganno. I codici QR, che vengono utilizzati sempre più spesso, rappresentano un ulteriore vettore di attacco. Gli hacker inseriscono codici QR malevoli in email e pagine web, inducendo le vittime a scansionarli con il proprio smartphone, con il risultato di reindirizzarli a siti di phishing o di installare malware sui loro dispositivi.

Un altro elemento di innovazione è l’uso di blob URLs, che permettono agli hacker di nascondere contenuti malevoli all’interno di oggetti binari temporanei, rendendo più difficile il blocco dei contenuti dannosi e complicando la rilevazione da parte dei sistemi di sicurezza.

Le nuove tecniche di attacco phishing del 2024, che sfruttano piattaforme legittime come GitHub e Telegram, e l’uso di tecnologie come i codici QR, dimostrano come gli hacker siano in grado di adattarsi rapidamente ai cambiamenti tecnologici e alle misure di sicurezza. Le aziende devono prestare particolare attenzione a queste nuove minacce, implementando strumenti di sicurezza aggiornati e sensibilizzando i dipendenti sui pericoli di questi attacchi. Solo così sarà possibile prevenire infezioni di malware come Remcos RAT e proteggere i dati sensibili.

Le vulnerabilità critiche in software come Veeam Backup & Replication e l’emergere di nuove campagne di skimming come il Mongolian Skimmer e Remcos RAT evidenziano la crescente complessità delle minacce informatiche nel 2024. È fondamentale che le aziende adottino misure di sicurezza proattive, aggiornino regolarmente i loro sistemi e monitorino costantemente le loro reti per prevenire attacchi di questo tipo. L’evoluzione dei ransomware e delle tecniche di furto dati richiede una vigilanza continua e l’implementazione di strumenti di sicurezza all’avanguardia per proteggere dati sensibili e infrastrutture critiche.