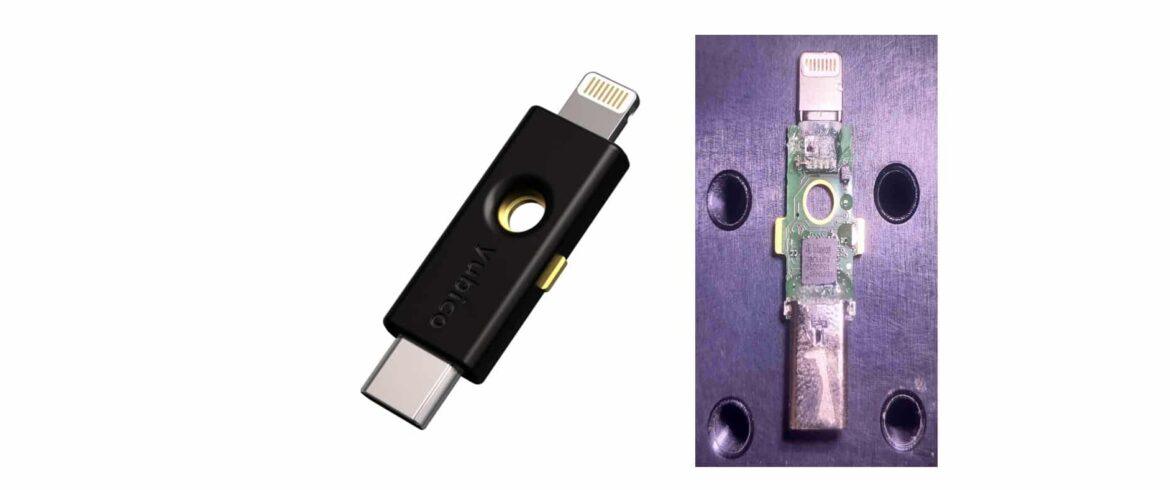

Nel settembre 2024, è stata scoperta una vulnerabilità critica nei token di autenticazione hardware della serie YubiKey 5, basati su microcontrollori di sicurezza prodotti da Infineon. Questa vulnerabilità, denominata EUCLEAK, è stata rivelata attraverso uno studio condotto dal team di ricerca NinjaLab. L’attacco sfrutta un canale laterale per compromettere la chiave segreta del protocollo ECDSA implementato nei microcontrollori di sicurezza Infineon SLE78, utilizzati nei dispositivi di autenticazione FIDO, come la serie YubiKey 5.

I token hardware FIDO, come la serie YubiKey 5, sono ampiamente utilizzati per l’autenticazione sicura degli utenti, soprattutto per la protezione contro attacchi di phishing. Tuttavia, la sicurezza di questi dispositivi si basa su una corretta implementazione delle primitive crittografiche, in particolare l’algoritmo di firma digitale a curva ellittica (ECDSA), che gestisce chiavi crittografiche sensibili.

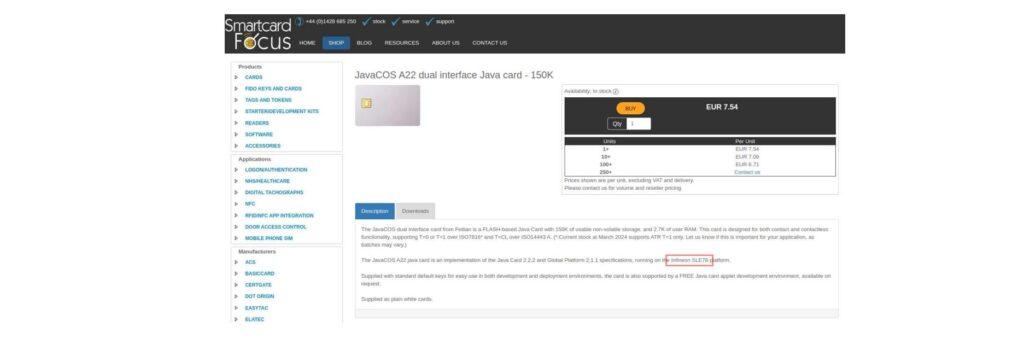

La ricerca di NinjaLab si è concentrata sul microcontrollore Infineon SLE78, integrato nei dispositivi YubiKey. Grazie all’analisi su un dispositivo simile, la JavaCard Feitian A22, i ricercatori sono riusciti a comprendere il funzionamento dell’implementazione crittografica di Infineon e a identificare una vulnerabilità nel processo di inversione modulare dell’algoritmo ECDSA.

Cosa leggere

Attacco canale laterale e vulnerabilità individuata

L’attacco EUCLEAK si basa su misurazioni elettromagnetiche (EM) del dispositivo target. L’attacco richiede un breve accesso fisico al dispositivo, durante il quale l’aggressore può acquisire tracce elettromagnetiche delle operazioni crittografiche eseguite dal dispositivo durante il calcolo della firma ECDSA. In particolare, è stato rilevato che l’implementazione di Infineon non è costante nel tempo durante l’inversione modulare, lasciando una finestra per l’estrazione della chiave privata.

Dopo l’acquisizione delle tracce, i ricercatori sono riusciti a recuperare la chiave segreta utilizzata dal dispositivo per firmare le richieste di autenticazione. Ciò consente di clonare il dispositivo FIDO, rendendo possibile l’accesso a tutti gli account associati al token senza che l’utente legittimo ne sia a conoscenza.

Impatto e prodotti vulnerabili

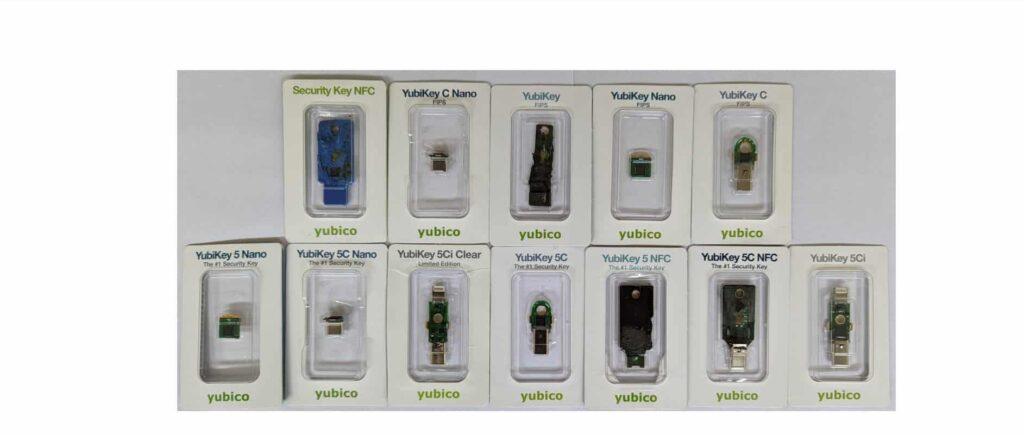

Secondo NinjaLab, tutte le versioni di firmware della serie YubiKey 5 precedenti alla versione 5.7 sono vulnerabili a questo attacco. Questo include non solo i token di autenticazione FIDO, ma anche altri dispositivi basati su microcontrollori Infineon, come i TPM (Trusted Platform Module) e altri sistemi di sicurezza critici.

La vulnerabilità interessa un’ampia gamma di dispositivi che utilizzano la libreria crittografica di Infineon, tra cui portafogli hardware per criptovalute, smart card, passaporti elettronici e dispositivi IoT connessi alla sicurezza.

Mitigazioni e conclusioni

Infineon ha confermato di aver sviluppato una patch che risolve la vulnerabilità, e un aggiornamento del firmware è stato rilasciato per i dispositivi YubiKey 5. Tuttavia, l’attacco dimostra che anche i dispositivi altamente certificati, come quelli sottoposti a valutazioni AVA VAN 5, possono presentare vulnerabilità critiche se sottoposti a metodi di attacco avanzati.