Sommario

Recentemente sono state scoperte due gravi vulnerabilità che mettono a rischio la sicurezza di milioni di siti web WordPress: il plugin GiveWP, utilizzato per la raccolta fondi, che espone oltre 100.000 siti web ad attacchi di esecuzione di codice remoto ed il secondo difetto è stato individuato nel plugin LiteSpeed Cache, installato su oltre 5 milioni di siti WordPress, che può permettere ad attaccanti non autenticati di prendere il controllo totale dei siti vulnerabili.

Vulnerabilità nel Plugin LiteSpeed: milioni di Siti WordPress esposti

Una vulnerabilità critica è stata scoperta nel plugin LiteSpeed Cache per WordPress, che potrebbe permettere ad attaccanti non autenticati di prendere il controllo di milioni di siti web. LiteSpeed Cache è un plugin open-source molto popolare per l’accelerazione dei siti WordPress, con oltre 5 milioni di installazioni attive, e supporta anche WooCommerce, bbPress, ClassicPress e Yoast SEO.

Dettagli della Vulnerabilità

La vulnerabilità, identificata come CVE-2024-28000, è stata trovata nella funzione di simulazione dell’utente del plugin e deriva da un controllo hash debole nelle versioni fino alla 6.3.0.1 di LiteSpeed Cache. Questa falla consente a qualsiasi visitatore non autenticato di ottenere privilegi da amministratore, che possono essere utilizzati per installare plugin malevoli, modificare impostazioni critiche, reindirizzare il traffico a siti web pericolosi, distribuire malware ai visitatori o rubare dati degli utenti.

Il ricercatore di sicurezza John Blackbourn ha segnalato il difetto al programma di bug bounty di Patchstack il 1° agosto. Il team di LiteSpeed ha sviluppato una patch e l’ha distribuita con la versione 6.4 di LiteSpeed Cache, rilasciata il 13 agosto. Tuttavia, secondo le statistiche di download del repository ufficiale di WordPress, solo poco più di 2,5 milioni di siti hanno aggiornato il plugin, lasciando potenzialmente oltre la metà dei siti vulnerabili esposti agli attacchi.

Raccomandazioni per gli Utenti

Gli esperti di sicurezza di Wordfence hanno fortemente consigliato agli utenti di aggiornare i loro siti all’ultima versione del plugin, attualmente la 6.4.1, il più presto possibile. La preoccupazione è che questa vulnerabilità potrebbe essere sfruttata attivamente molto presto, mettendo a rischio un numero elevato di siti web.

Precedenti Attacchi e Preoccupazioni di Sicurezza

All’inizio di quest’anno, un’altra vulnerabilità in LiteSpeed Cache, identificata come CVE-2023-40000, è stata sfruttata per creare utenti amministratori non autorizzati, consentendo il controllo completo dei siti vulnerabili. Inoltre, nel giugno scorso, il team di Wordfence ha riportato che un attore di minacce ha inserito backdoor in almeno cinque plugin su WordPress.org, aggiungendo script PHP malevoli per creare account con privilegi di amministratore. La scoperta di questa vulnerabilità evidenzia l’importanza di mantenere aggiornati i plugin e di monitorare costantemente le nuove minacce di sicurezza. I proprietari di siti WordPress che utilizzano LiteSpeed Cache dovrebbero aggiornare immediatamente il plugin per proteggere i loro siti da potenziali takeover.

Vulnerabilità Critica nel Plugin GiveWP per WordPress

Oltra a quella di Litespeed Chace, una grave vulnerabilità di sicurezza è stata scoperta nel plugin GiveWP, utilizzato per la raccolta fondi su WordPress, mettendo a rischio più di 100.000 siti web. La vulnerabilità, identificata come CVE-2024-5932 con un punteggio CVSS di 10.0, permette agli attaccanti di eseguire codice arbitrario sui server vulnerabili.

Dettagli della Vulnerabilità

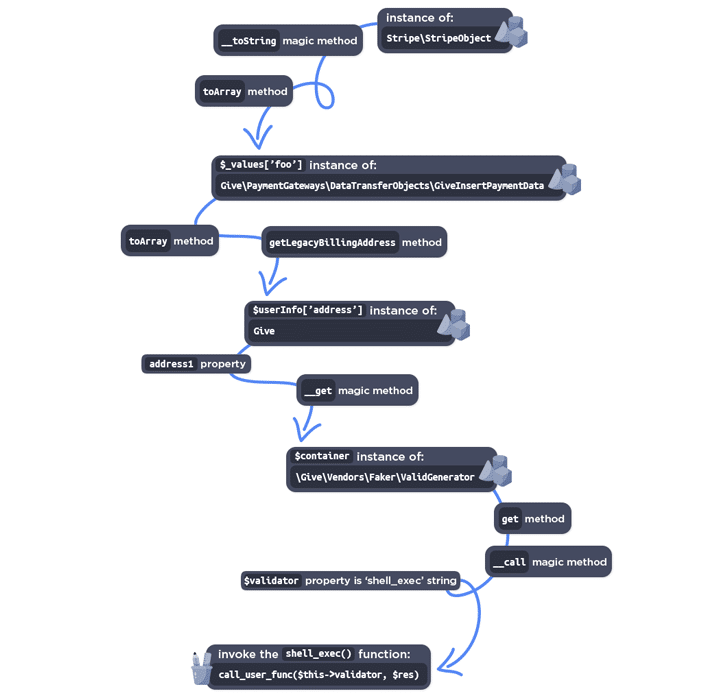

Il difetto, presente in tutte le versioni del plugin precedenti alla 3.14.2, è stato scoperto dal ricercatore di sicurezza noto con l’alias villu164 e riportato a Patchstack, che ha riconosciuto la gravità del problema. Il plugin GiveWP è vulnerabile a un’iniezione di oggetti PHP tramite la deserializzazione di input non affidabili provenienti dal parametro give_title. Questa falla consente agli attaccanti non autenticati di iniettare un oggetto PHP, che, grazie alla presenza di una POP (Property-Oriented Programming) chain, può essere utilizzato per eseguire codice da remoto e cancellare file arbitrari.

Implicazioni per i Siti WordPress

L’esploit di questa vulnerabilità potrebbe permettere a un attore malevolo di prendere il controllo completo di un sito web WordPress, eseguendo codice dannoso sul server. Gli attaccanti potrebbero installare plugin malevoli, alterare le impostazioni critiche, reindirizzare il traffico a siti pericolosi, distribuire malware o rubare dati sensibili degli utenti.

Aggiornamenti e Consigli di Sicurezza

Gli sviluppatori di GiveWP hanno rilasciato una patch nella versione 3.14.2 del plugin, distribuita il 7 agosto 2024. È fondamentale che tutti gli utenti aggiornino immediatamente il plugin all’ultima versione per mitigare il rischio di attacchi. Il mancato aggiornamento potrebbe lasciare i siti vulnerabili a exploit attivi, con potenziali conseguenze devastanti.

Altre Vulnerabilità Recenti in Plugin WordPress

Questa scoperta arriva poco dopo la segnalazione di altre gravi vulnerabilità in plugin WordPress, come il plugin InPost PL e InPost per WooCommerce (CVE-2024-6500) e il plugin JS Help Desk (CVE-2024-7094). Questi difetti, se sfruttati, permettono agli attaccanti di leggere e cancellare file arbitrari, nonché di eseguire codice da remoto.

Le vulnerabilità critiche nei plugin GiveWP e LiteSpeed sono un promemoria della necessità di mantenere sempre aggiornati i plugin e i temi di WordPress, per prevenire potenziali exploit che possono compromettere la sicurezza dei siti web. I proprietari di siti WordPress sono fortemente incoraggiati a verificare e applicare gli aggiornamenti di sicurezza necessari.