Sommario

La sicurezza informatica continua a essere una priorità globale, con vulnerabilità critiche che emergono su piattaforme fondamentali. Recentemente, ESET ha scoperto una vulnerabilità UEFI, nota come CVE-2024-7344, che consente di bypassare il Secure Boot, mentre Ivanti ha pubblicato importanti aggiornamenti di sicurezza per i propri prodotti. Questi episodi sottolineano la necessità di adottare un approccio proattivo per proteggere i sistemi e prevenire attacchi mirati.

CVE-2024-7344: vulnerabilità UEFI e Secure Boot

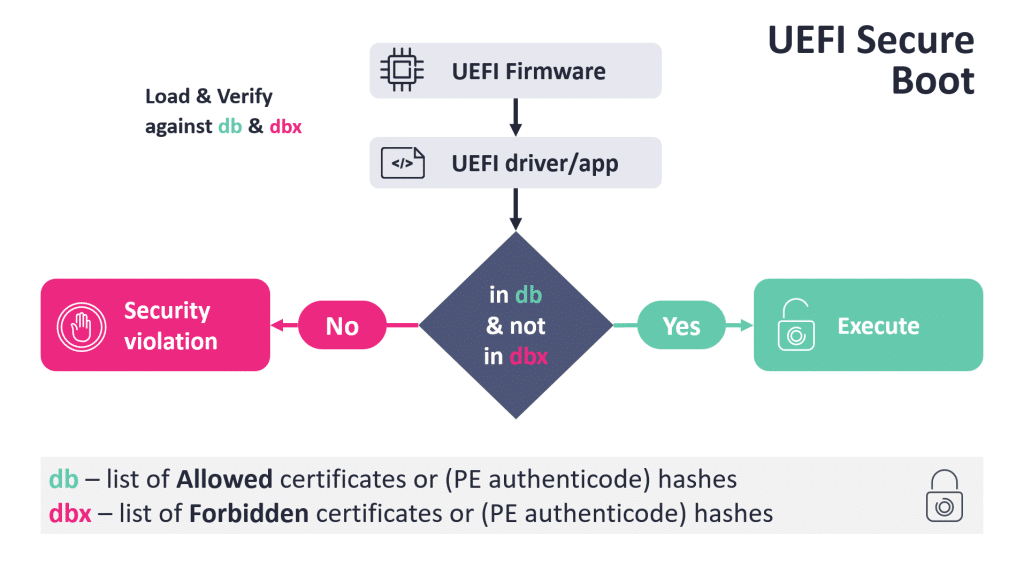

Gli ingegneri di ESET hanno individuato una vulnerabilità che compromette il meccanismo di Secure Boot di UEFI. Questa falla, nota come CVE-2024-7344, consente l’esecuzione di codice non autorizzato durante l’avvio del sistema, permettendo l’installazione di bootkit come BlackLotus o Bootkitty.

Dettagli della vulnerabilità

Il problema riguarda un’applicazione UEFI firmata con il certificato Microsoft UEFI CA 2011, utilizzata in diverse suite di software di ripristino. La vulnerabilità si verifica a causa dell’uso di un caricatore PE personalizzato, che permette di caricare binari non firmati attraverso file speciali denominati cloak.dat, ignorando i controlli di Secure Boot.

Impatto e diffusione

- Sistemi interessati: dispositivi con UEFI Secure Boot attivo che utilizzano certificati Microsoft per l’avvio.

- Software coinvolti: suite sviluppate da aziende come Howyar Technologies e Greenware Technologies.

- Potenziale sfruttamento: un attaccante con privilegi elevati può sostituire i file di avvio predefiniti per eseguire codice non autorizzato.

Azioni di mitigazione

Microsoft ha revocato i binari vulnerabili nel Patch Tuesday di gennaio 2025. Gli utenti devono:

- Aggiornare i propri sistemi con gli ultimi aggiornamenti UEFI.

- Verificare che i certificati compromessi siano stati revocati.

- Monitorare e limitare l’accesso ai file sull’EFI System Partition (ESP).

Aggiornamenti di sicurezza Ivanti

Ivanti ha rilasciato aggiornamenti regolari come parte del proprio programma di gestione delle vulnerabilità, con l’obiettivo di garantire protezione continua ai clienti.

Programma di sicurezza

- Aggiornamenti regolari: Ivanti pubblica patch ogni secondo martedì del mese, fornendo soluzioni tempestive per le vulnerabilità rilevate.

- Trasparenza e collaborazione: le vulnerabilità sono analizzate e comunicate ai clienti attraverso il portale di successo Ivanti, con il supporto del team tecnico.

Priorità del gennaio 2025

Gli aggiornamenti più recenti non mostrano prove di sfruttamento attivo, ma Ivanti invita tutti i clienti a:

- Applicare le patch disponibili.

- Verificare le configurazioni di sicurezza esistenti.

- Contattare il team di supporto per eventuali chiarimenti.

Gli eventi legati alla vulnerabilità CVE-2024-7344 e agli aggiornamenti Ivanti dimostrano l’importanza di adottare un approccio proattivo alla sicurezza informatica. Aggiornare i sistemi, monitorare le configurazioni critiche e collaborare con i fornitori sono passi fondamentali per proteggere le infrastrutture da minacce sempre più sofisticate.