Sommario

Elastic Security Labs ha osservato una nuova ondata di campagne email a fine aprile, mirate a distribuire un nuovo backdoor chiamato WARMCOOKIE, identificato tramite i dati inviati attraverso il parametro HTTP cookie. Durante l’analisi iniziale, il team ha identificato somiglianze con un campione precedentemente riportato da eSentire, noto come resident2.exe. Tuttavia, WARMCOOKIE presenta funzionalità diverse e viene utilizzato quotidianamente in campagne di phishing a tema lavorativo.

Caratteristiche principali di WARMCOOKIE

- Phishing a Tema Lavorativo: Campagne di phishing che utilizzano esche legate al reclutamento per distribuire il backdoor WARMCOOKIE.

- Funzionalità di Base: Strumento iniziale utilizzato per ricognizioni, cattura di schermate e distribuzione di payload aggiuntivi.

- Infrastruttura Dinamica: Creazione di nuovi domini e infrastrutture settimanali per supportare queste campagne.

Panoramica della Campagna REF6127

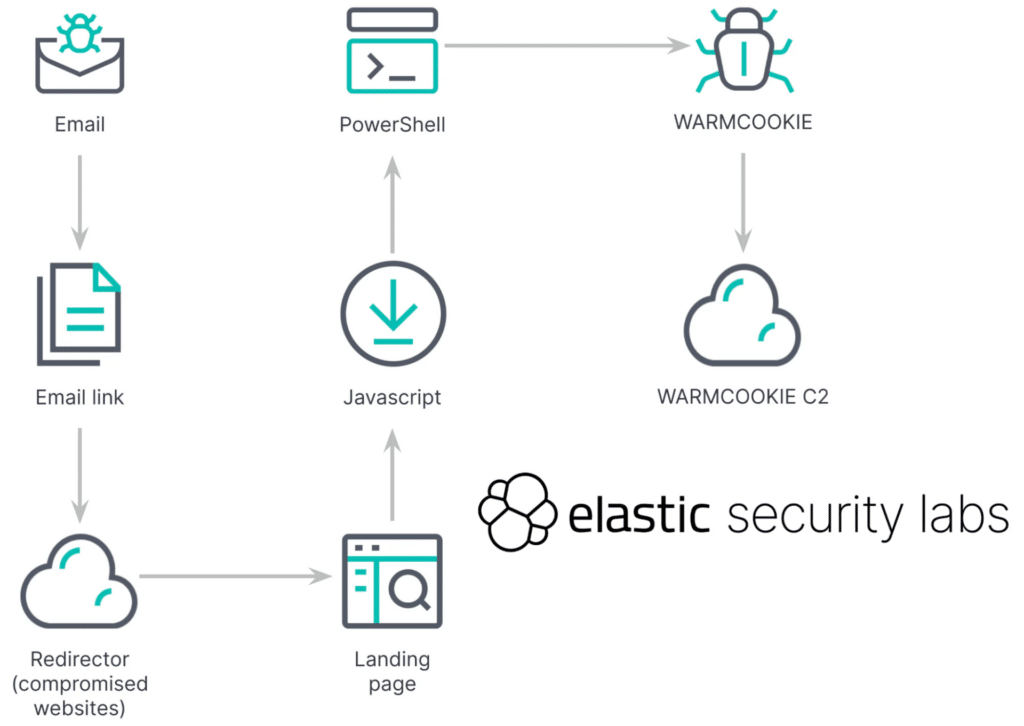

Dal fine aprile 2024, il team di Elastic Security Labs ha osservato nuove campagne di phishing che utilizzano esche legate al reclutamento. Gli email mirano specificamente agli individui per far loro cliccare su un link che porta a una pagina di destinazione che sembra legittima. Qui, agli utenti viene chiesto di scaricare un documento dopo aver risolto un CAPTCHA, che avvia l’esecuzione di WARMCOOKIE tramite uno script PowerShell.

Analisi del malware WARMCOOKIE

Persistenza e esecuzione

WARMCOOKIE utilizza un DLL di Windows in due fasi principali. La prima fase coinvolge il download e l’esecuzione del DLL tramite PowerShell, con configurazione della persistenza utilizzando il Task Scheduler di Windows. La seconda fase include funzionalità principali come fingerprinting della macchina vittima e cattura di schermate.

Comunicazione e integrità

Il malware comunica tramite HTTP con un indirizzo IP hardcoded e protegge il traffico di rete usando una combinazione di RC4 e Base64. Viene utilizzato un checksum CRC32 per verificare l’integrità dei dati inviati e ricevuti.

Funzionalità del Bot

WARMCOOKIE offre sette comandi principali per gli attori delle minacce, tra cui:

- Recupero dei dettagli della vittima.

- Cattura di schermate.

- Recupero dei programmi installati.

- Esecuzione di comandi della linea di comando.

- Scrittura di file sulla macchina vittima.

- Lettura di file dalla macchina vittima.

- Rimozione della persistenza configurata.

Prevenzione e rilevamento

Elastic Security Labs ha creato regole YARA per identificare l’attività di WARMCOOKIE, disponibili su GitHub. La prevenzione e il rilevamento tempestivi di questo malware sono cruciali per mitigare il rischio di ulteriori payload dannosi come ransomware.