Sommario

La recente campagna di phishing Water Makara, identificata da Trend Micro, rappresenta una delle minacce più sofisticate in circolazione, sfruttando tecniche avanzate di offuscamento del codice e il noto malware bancario Astaroth. Questo trojan, noto per il furto di informazioni bancarie e sensibili, si è evoluto nel tempo per aggirare le difese tradizionali e le soluzioni antivirus. Il metodo utilizzato da Water Makara si basa su e-mail di phishing che spingono le vittime a scaricare e aprire file dannosi, che a loro volta eseguono JavaScript offuscato per stabilire una connessione con i server di Command & Control (C&C).

Tecniche di attacco avanzate utilizzate

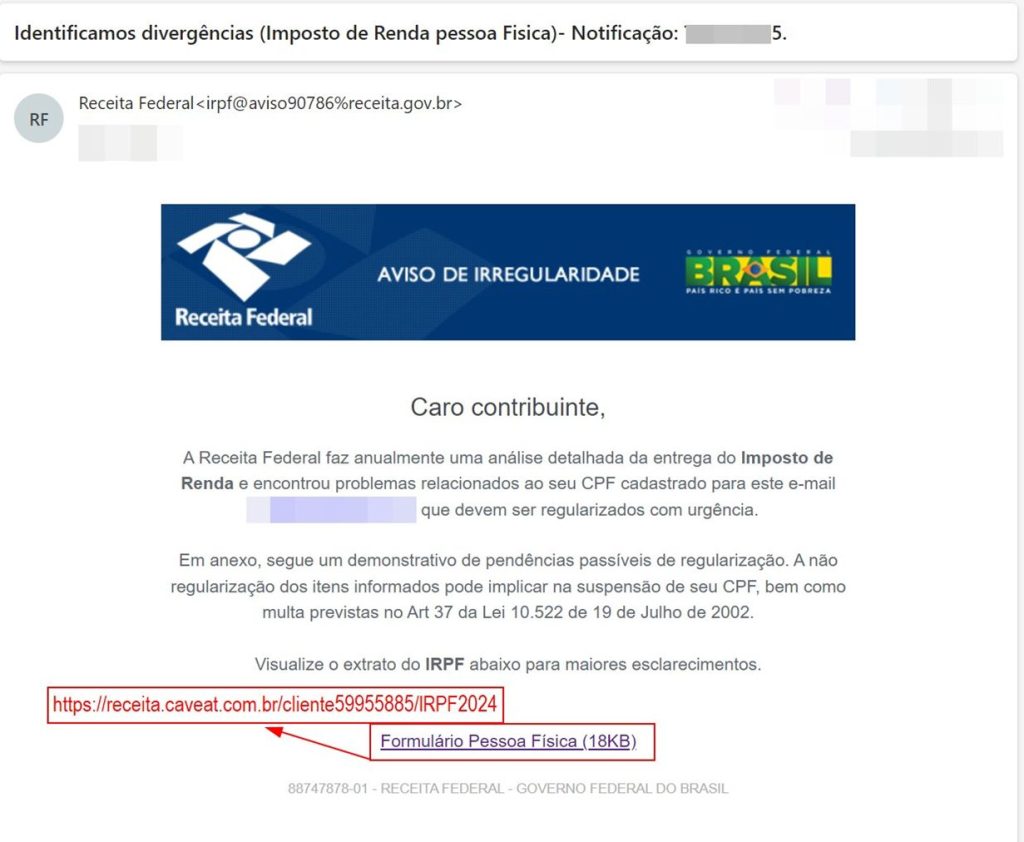

Il metodo d’infezione utilizzato da Water Makara segue uno schema ben preciso, in cui l’attacco inizia con l’invio di email di spear phishing. Queste e-mail sono progettate per apparire credibili, spesso impersonando enti governativi, banche o grandi aziende, con oggetti legati a temi di conformità o questioni fiscali, come ad esempio l’oggetto “Avviso di Irregolarità” o “Dichiarazione dei redditi”. Le vittime vengono quindi invitate a scaricare un file ZIP contenente un file LNK.

Una volta aperto, il file LNK esegue comandi JavaScript offuscati tramite il legittimo programma di Windows mshta.exe, utilizzato per eseguire applicazioni HTML. Questo approccio sfrutta le vulnerabilità dei sistemi Windows, poiché l’esecuzione tramite mshta.exe è generalmente considerata sicura dalle difese standard. Tuttavia, in questo caso, il codice JavaScript nascosto avvia un processo di decodifica che permette di collegarsi a URL malevoli ospitati su domini generati dinamicamente, attraverso l’uso di algoritmi di generazione di domini (DGA).

Varianti dell’attacco e tecniche di evasione

Un altro aspetto rilevante della campagna Water Makara è l’uso di file codificati in Base64 per nascondere i comandi dannosi all’interno di file che appaiono innocui, come .pdf, .jpg, o persino .mp4. Questo rende difficile per gli utenti riconoscere la minaccia e aumenta le probabilità che vengano eseguiti accidentalmente i comandi malevoli.

Il malware Astaroth, alla base dell’attacco, sfrutta diverse tecniche di evasione avanzate. Non solo viene nascosto all’interno di file apparentemente innocui, ma utilizza anche variabili e funzioni offuscate per confondere le soluzioni di sicurezza e rendere più difficile l’analisi del codice malevolo. Una volta avviato, il malware tenta di connettersi a server di C&C utilizzando URL come patrimoniosoberano[.]world, attraverso i quali riesce a prendere il controllo dell’endpoint infettato.

Water Makara: un pericolo persistente

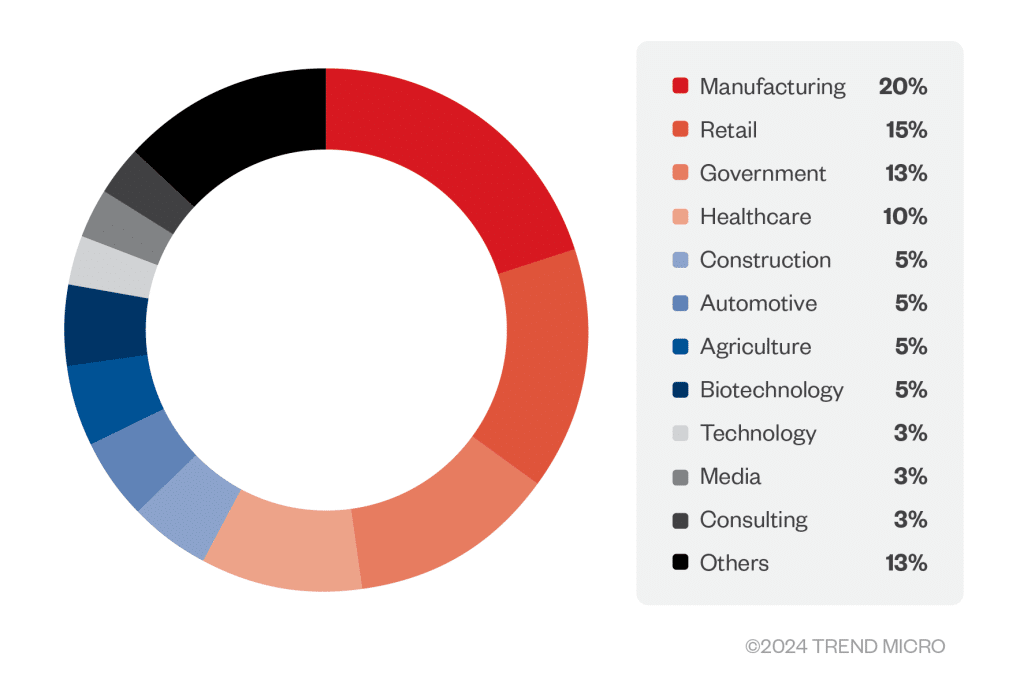

Nonostante Astaroth sia stato identificato come una minaccia da anni, la sua evoluzione e la capacità di eludere i controlli rendono Water Makara una delle campagne di phishing più pericolose. Gli attacchi di questo tipo non mirano soltanto a rubare dati personali e bancari, ma possono anche compromettere gravemente la sicurezza delle aziende. Infatti, l’impatto di una campagna come quella di Water Makara non si limita alla perdita di dati, ma include anche danni alla fiducia dei consumatori, sanzioni normative e interruzioni dell’attività.

Misure di difesa e raccomandazioni

Per difendersi da attacchi come Water Makara, secondo Trend Micro, le aziende devono adottare un approccio multilivello alla sicurezza informatica.

Le pratiche aziendali devono includere una formazione continua sulla sicurezza per i dipendenti, l’implementazione di autenticazione multifattoriale (MFA), l’aggiornamento regolare delle soluzioni di sicurezza e l’adozione della regola del privilegio minimo per ridurre al minimo i rischi.