Sommario

Microsoft introduce la build 22635.5170 all’interno del canale Beta di Windows 11, continuando il percorso di test delle nuove funzionalità per gli utenti Insider. L’aggiornamento porta miglioramenti visivi e funzionali, tra cui un nuovo design per le notifiche interattive delle app, che consente agli utenti di compiere azioni rapide senza dover aprire l’applicazione principale.

Viene inoltre aggiornata la gestione dei file temporanei nella pagina “Archiviazione”, permettendo una rimozione più rapida dei contenuti inutili.

Per migliorare la sicurezza e l’esperienza d’uso, la build apporta anche correzioni a bug minori e ottimizzazioni di sistema.

Copilot evolve: ricerca visiva e su file in arrivo su Windows 11

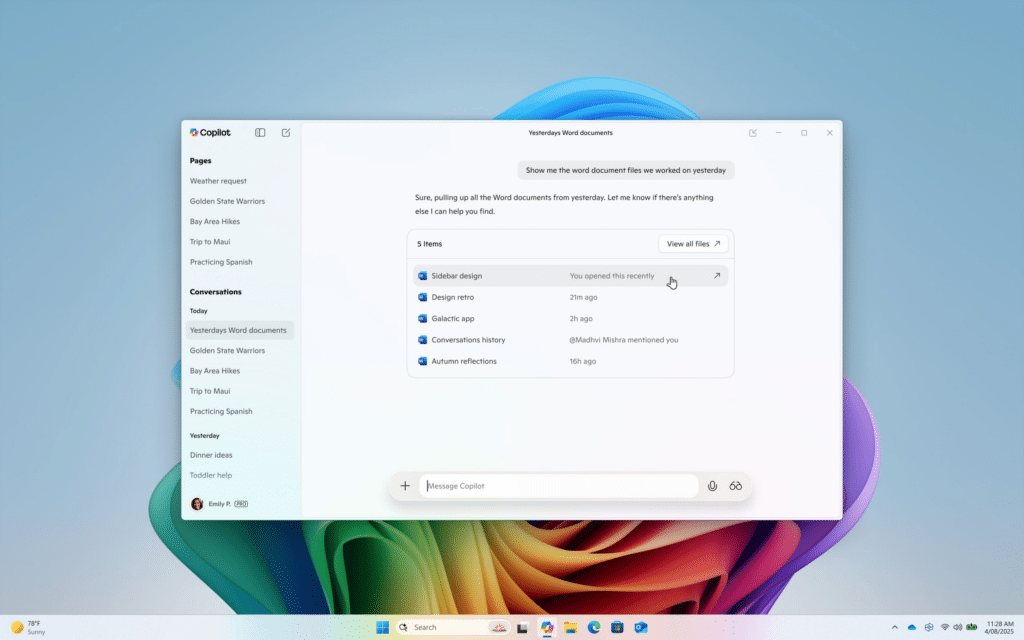

Microsoft annuncia l’arrivo di due nuove funzionalità per Copilot su Windows 11, attualmente in distribuzione agli Insider: la ricerca visiva e la ricerca nei file.

La ricerca visiva consente di acquisire e inviare screenshot direttamente all’assistente Copilot, il quale potrà fornire risposte contestuali basate sulle immagini. È sufficiente utilizzare il tasto dedicato sulla tastiera per fare uno screenshot dell’intero schermo, che Copilot analizzerà automaticamente.

La funzione “cerca nei file”, invece, permette a Copilot di accedere ai documenti presenti nel dispositivo dell’utente per estrarre risposte precise da contenuti come .txt, .pdf, .docx e file di Office. Le risposte sono visualizzate come normali risposte testuali con link diretti al documento originale.

Campagna malware su SourceForge: sottodomini per diffondere ClipBanker e miner

Un’esca legittima, un sito clone, un dropper mascherato da installer: nel primo trimestre del 2025 è stata individuata una sofisticata campagna malware che sfrutta SourceForge, uno dei portali storici per la distribuzione open source, per diffondere ClipBanker e un miner attraverso un finto pacchetto di installazione Office. L’attacco si distingue per l’abile combinazione di tecniche di social engineering, camuffamento dell’origine del file, tecniche di persistenza e controllo remoto.

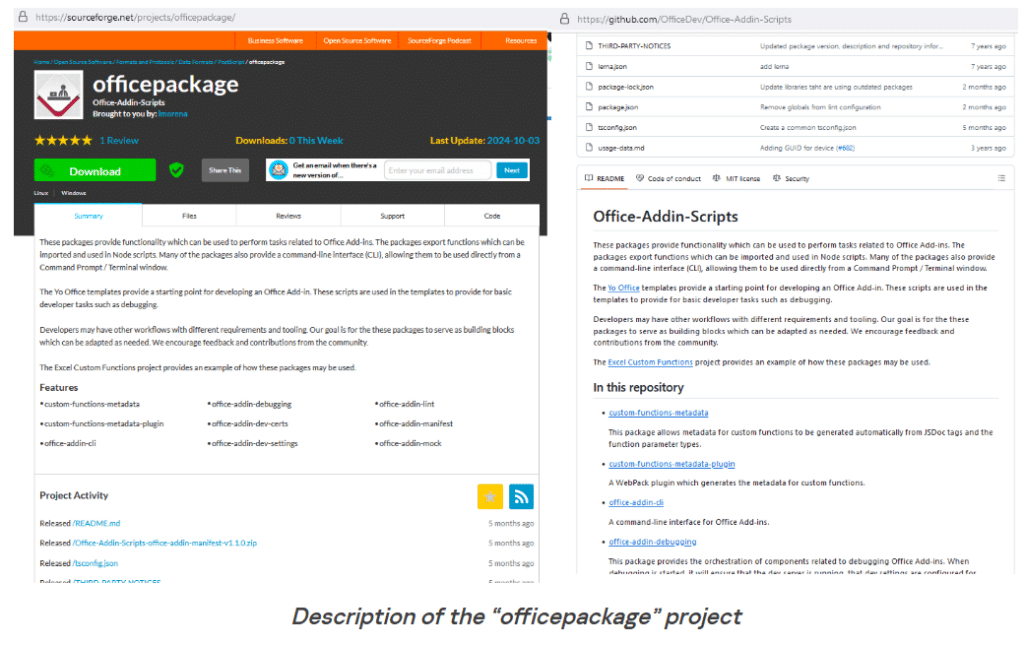

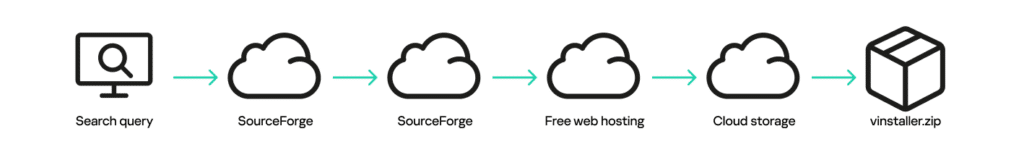

Il progetto malevolo, denominato officepackage, è pubblicato su sourceforge.net e presenta una descrizione legittima copiata da GitHub, con contenuti apparentemente innocui. Tuttavia, a questo progetto corrisponde un sottodominio su sourceforge.io (officepackage.sourceforge.io) che ospita una pagina clone manipolata, ben indicizzata sui motori di ricerca, che espone pulsanti “Download” per applicazioni Office contraffatte.

La catena d’infezione: archivi annidati, file pompati e script offuscati

Il clic sul pulsante “Download” reindirizza alla pagina loading.sourceforge.io, altra sottostruttura appositamente creata, dalla quale si scarica un archivio vinstaller.zip di appena 7 MB. Al suo interno è contenuto un secondo archivio protetto da password (installer.zip), con le credenziali fornite in un file Readme.txt.

Una volta sbloccato, l’archivio contiene installer.msi, apparentemente un installatore legittimo da oltre 700 MB. In realtà il peso elevato è fittizio, ottenuto gonfiando il file con byte nulli, una tecnica detta file pumping. Eliminati i byte inutili, il file si rivela una semplice esca di 7 MB.

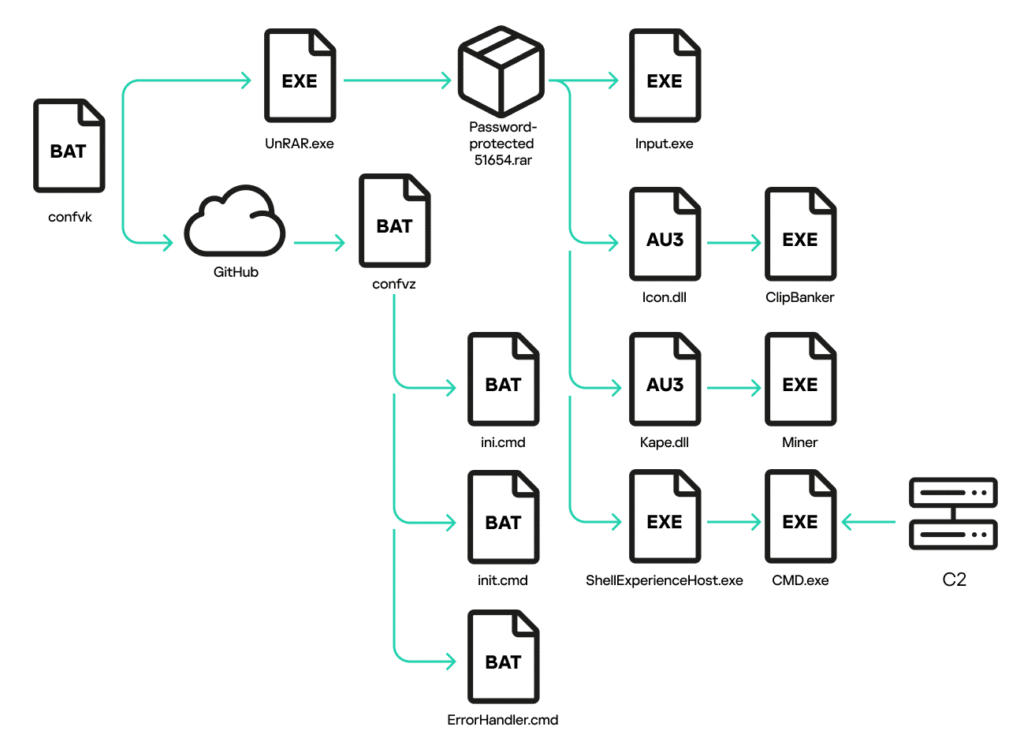

All’esecuzione, il malware rilascia due file: UnRAR.exe e 51654.rar (protetto). Un Visual Basic Script integrato avvia PowerShell per scaricare il batch confvk da GitHub. Quest’ultimo scarica una seconda batch, confvz, che contiene le credenziali per sbloccare il file RAR.

AutoIt, Telegram e Netcat: il cuore del payload

Il contenuto del file RAR è composto da:

- Input.exe: interprete AutoIt

- Icon.dll e Kape.dll: librerie con script AutoIt compressi

- ShellExperienceHost.exe: Netcat

- Librerie di supporto: libssl-1_1.dll, libcrypto-1_1.dll, vcruntime140.dll

Questi file vengono sistematicamente copiati in tre cartelle sotto %ProgramData% e poi richiamati tramite script ini.cmd e init.cmd creati in %USERPROFILE%\Cookies. Tali script avviano Input.exe passando come parametri le due DLL infette.

Parallelamente, vengono configurati:

- Chiavi di registro in HKEY_LOCAL_MACHINE\App Paths per eseguire i batch mascherati da nomi come install.exe o Setup.exe

- Servizi Windows (NetworkConfiguration, PerformanceMonitor) per l’avvio automatico

- Un debugger fittizio per MicrosoftEdgeUpdate.exe che esegue init.cmd

- Un evento WMI che ogni 80 secondi avvia una shell remota tramite Netcat verso il C2 apap.app:445

Script persistenti e attivazione ritardata tramite WMIC

Un ulteriore script chiamato ErrorHandler.cmd viene posizionato in %WINDIR%\Setup\Scripts e richiamato sfruttando il binario legittimo Setup.exe di Windows. L’invocazione viene forzata ogni 300 secondi tramite un evento WMI che lancia una riga di comando cmd.exe /c start Setup.exe. A sua volta, questo esegue uno script PowerShell che si connette all’API Telegram per ricevere comandi remoti.

L’obiettivo principale resta l’esecuzione di due script AutoIt: Icon.dll avvia un miner, mentre Kape.dll attiva ClipBanker, un malware che intercetta e modifica gli indirizzi di portafogli criptovalutari copiati negli appunti per sostituirli con quelli controllati dagli attaccanti.

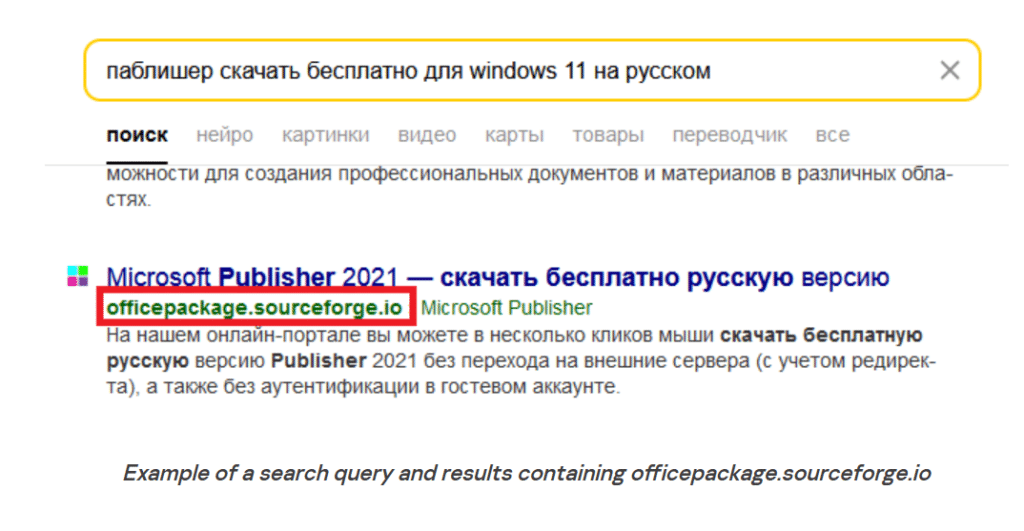

Obiettivo geografico e distribuzione

L’interfaccia del sito malevolo è in russo e i dati di telemetria indicano che il 90% delle vittime si trova in Russia. Tra gennaio e marzo 2025, più di 4.600 dispositivi hanno incontrato questa minaccia. Nonostante ciò, la tecnica è facilmente replicabile altrove e rappresenta una minaccia globale.

Implicazioni di sicurezza e raccomandazioni

Questa campagna sottolinea il rischio di fidarsi di siti apparentemente affidabili come SourceForge, sfruttati tramite funzionalità legittime come la creazione automatica di sottodomini sourceforge.io.

Il livello di sofisticazione dei meccanismi di persistenza, l’utilizzo di AutoIt, l’interazione con Telegram API e la combinazione con strumenti noti come Netcat dimostrano una volontà di permanenza e controllo avanzato.

Le esche puntano a un pubblico alla ricerca di software Office gratuiti o pirata, ribadendo la necessità di evitare download da fonti non ufficiali. La struttura modulare e i meccanismi di autoavvio moltiplicano i punti di controllo remoto per eventuali attori secondari pronti a monetizzare o sfruttare ulteriormente i sistemi compromessi.

Facebook CVE-2025-30401: nessun dettaglio pubblico

Meta ha recentemente corretto una pericolosa falla di sicurezza in WhatsApp per Windows che, se non sanata, potrebbe consentire l’esecuzione di codice malevolo sui dispositivi delle vittime. La vulnerabilità, catalogata come CVE-2025-30401, è stata individuata come un problema di spoofing e impatta tutte le versioni precedenti alla 2.2450.6.

Come funziona l’attacco e perché è pericoloso

Il difetto consiste nella discrepanza tra il tipo MIME dei file allegati e l’estensione del file stesso. In pratica, l’app mostrava il file secondo il suo tipo MIME, ma apriva il file usando il gestore definito dall’estensione, permettendo così a un attaccante di indurre l’utente ad aprire un file malevolo travestito da innocuo. Secondo la spiegazione tecnica fornita da WhatsApp, bastava aprire manualmente l’allegato all’interno dell’app per attivare l’esecuzione del codice arbitrario.

La scoperta è stata segnalata da un ricercatore esterno attraverso il programma Meta Bug Bounty, che ricompensa le segnalazioni di vulnerabilità. Meta non ha ancora confermato se la falla sia stata sfruttata attivamente in attacchi mirati.

Precedenti e contesto degli attacchi legati a WhatsApp

Questa non è la prima volta che WhatsApp si trova al centro di rischi legati alla sicurezza su piattaforme Windows. Nel luglio 2024, un problema simile permetteva di eseguire script Python e PHP senza alcun avviso, se questi erano aperti da dispositivi Windows con i linguaggi installati.

Più recentemente, WhatsApp ha affrontato un’altra criticità: una vulnerabilità zero-click sfruttata per distribuire lo spyware Graphite di Paragon. In quel caso, l’attacco non richiedeva alcuna azione da parte dell’utente ed è stato sanato lato server, evitando un aggiornamento client-side. WhatsApp ha avvisato circa 90 utenti Android, tra cui giornalisti italiani e attivisti, presi di mira da questo attacco su scala globale.

L’eredità degli attacchi Pegasus e il ruolo di NSO Group

A dicembre 2024, una sentenza di un giudice federale statunitense ha stabilito che NSO Group, il noto sviluppatore dello spyware Pegasus, aveva utilizzato vulnerabilità zero-day di WhatsApp per installare il proprio software spia su oltre 1.400 dispositivi. I documenti del tribunale hanno rivelato che l’azienda israeliana aveva persino decodificato parti del codice di WhatsApp per creare exploit che permettessero l’invio di messaggi dannosi a scopo di installazione remota di spyware.

Meta e WhatsApp rafforzano la sicurezza ma restano nel mirino

WhatsApp ha implementato numerose contromisure negli ultimi anni, inclusa la crittografia end-to-end basata sul protocollo Signal e la verifica in due passaggi. Tuttavia, il fatto che l’app rimanga un vettore così ricorrente per gli attacchi evidenzia l’interesse delle organizzazioni cybercriminali e di intelligence a sfruttare le sue vulnerabilità, specialmente in scenari dove gli utenti utilizzano client desktop.

Aggiornare subito l’app è fondamentale

WhatsApp consiglia a tutti gli utenti Windows di aggiornare immediatamente alla versione 2.2450.6 o successive. La patch risolve la vulnerabilità CVE-2025-30401, prevenendo l’esecuzione non autorizzata di codice. Gli utenti possono verificare manualmente la versione dell’app dal Microsoft Store oppure attivare gli aggiornamenti automatici per assicurarsi di avere sempre l’ultima versione installata.