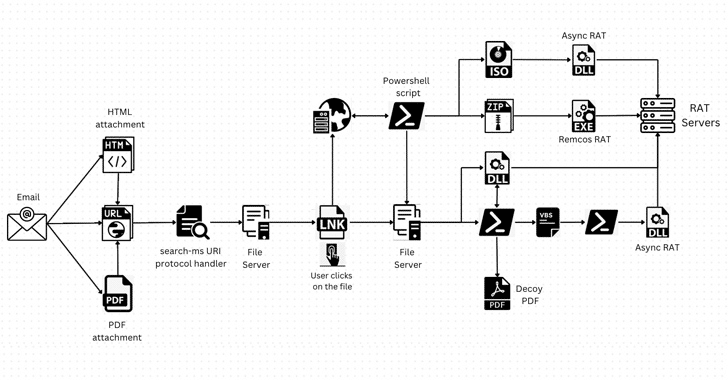

Una legittima funzione di ricerca di Windows viene sfruttata da attori malevoli per scaricare payload arbitrari da server remoti e compromettere i sistemi bersaglio con trojan di accesso remoto come AsyncRAT e Remcos RAT. Questa nuova tecnica di attacco, secondo Trellix, sfrutta il gestore del protocollo URI “search-ms:”, che offre la possibilità alle applicazioni e ai link HTML di avviare ricerche locali personalizzate su un dispositivo, e il protocollo dell’applicazione “search:”, un meccanismo per chiamare l’applicazione di ricerca del desktop su Windows.

Come funziona l’attacco

“Gli aggressori indirizzano gli utenti verso siti web che sfruttano la funzionalità ‘search-ms’ utilizzando JavaScript ospitato sulla pagina”, hanno affermato i ricercatori di sicurezza Mathanraj Thangaraju e Sijo Jacob in un rapporto di giovedì. “Questa tecnica è stata persino estesa agli allegati HTML, espandendo la superficie di attacco”.

In tali attacchi, gli attori della minaccia sono stati osservati mentre creavano email ingannevoli che incorporano hyperlink o allegati HTML contenenti un URL che reindirizza gli utenti a siti web compromessi. Questo attiva l’esecuzione di JavaScript che utilizza i gestori di protocollo URI per eseguire ricerche su un server controllato dall’attaccante.

Le conseguenze dell’attacco

Vale la pena notare che cliccando sul link si genera anche un avviso “Aprire Windows Explorer?”, approvando il quale “i risultati della ricerca di file di collegamento malevoli ospitati in remoto vengono visualizzati in Windows Explorer travestiti da PDF o altre icone di fiducia, proprio come i risultati di ricerca locali”, hanno spiegato i ricercatori.

“Questa tecnica intelligente nasconde il fatto che all’utente vengono forniti file remoti e dà all’utente l’illusione di fiducia. Di conseguenza, l’utente è più propenso ad aprire il file, supponendo che provenga dal proprio sistema, e ad eseguire inconsapevolmente codice malevolo”.

Indipendentemente dal metodo utilizzato, le infezioni portano all’installazione di AsyncRAT e Remcos RAT che possono essere utilizzati dagli attori della minaccia per prendere il controllo remoto degli host, rubare informazioni sensibili e persino vendere l’accesso ad altri attaccanti.

“È fondamentale astenersi dal cliccare su URL sospetti o scaricare file da fonti sconosciute, poiché queste azioni possono esporre i sistemi a payload malevoli consegnati attraverso il gestore del protocollo URI ‘search’ / ‘search-ms'”, hanno affermato i ricercatori.