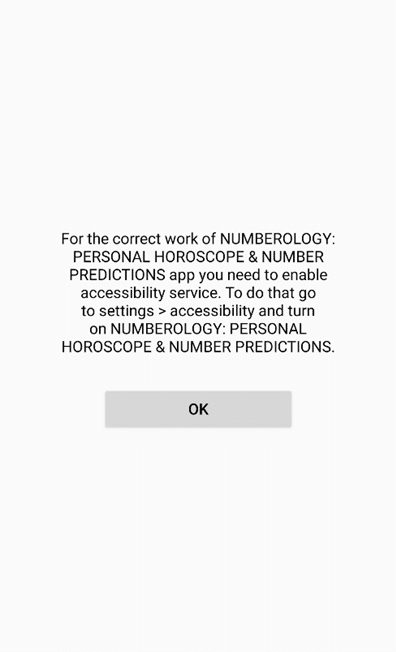

Il team di ricerca mobile di McAfee ha scoperto un nuovo backdoor Android chiamato “Xamalicious”, sviluppato utilizzando un framework di app mobile open-source chiamato Xamarin. Questo malware abusa dei permessi di accessibilità del sistema operativo per eseguire una serie di azioni dannose sui dispositivi infetti.

Capacità e Azioni del Malware

Raccolta di Metadati: Xamalicious è in grado di raccogliere metadati sul dispositivo compromesso.

Contatto con Server C2: Il malware contatta un server di comando e controllo (C2) per scaricare un payload di secondo livello, ma solo dopo aver determinato se il dispositivo è adatto.

Iniezione Dinamica: Il secondo stadio viene iniettato dinamicamente come un assembly DLL a livello di runtime per prendere il pieno controllo del dispositivo e potenzialmente eseguire azioni fraudolente come cliccare su annunci, installare app e altre azioni finanziariamente motivate senza il consenso dell’utente.

Distribuzione e Impatto

App Infette: Sono state identificate 25 app con questa minaccia attiva, alcune delle quali distribuite sul Google Play Store dal 2020. Le app sono state installate almeno 327.000 volte.

Paesi Colpiti: La maggior parte delle infezioni sono state segnalate in Brasile, Argentina, Regno Unito, Australia, Stati Uniti, Messico e altre parti dell’Europa e delle Americhe.

Esempi di App Infette

- Essential Horoscope for Android

- 3D Skin Editor for PE Minecraft

- Logo Maker Pro

- Auto Click Repeater

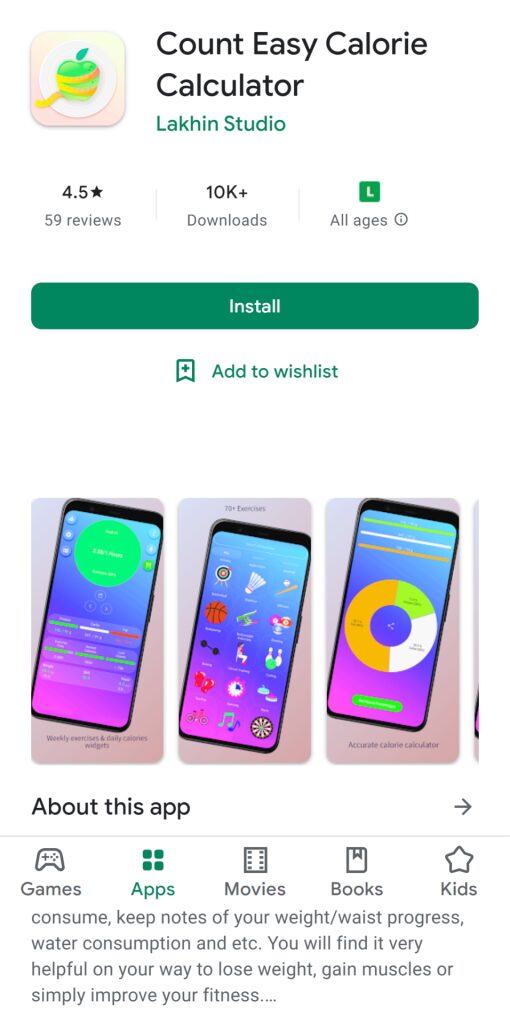

- Count Easy Calorie Calculator

- Sound Volume Extender

- LetterLink

- NUMEROLOGY: PERSONAL HOROSCOPE & NUMBER PREDICTIONS

- Step Keeper: Easy Pedometer

- Track Your Sleep

- Sound Volume Booster

- Astrological Navigator: Daily Horoscope & Tarot

- Universal Calculator

Tecniche di Evasione e Protezione

Crittografia delle Comunicazioni: Per evitare analisi e rilevamento, gli autori del malware hanno criptato tutte le comunicazioni e i dati trasmessi tra il C2 e il dispositivo infetto.

Protezione Aggiuntiva: Le comunicazioni sono protette non solo da HTTPS, ma sono anche criptate come token di crittografia Web JSON (JWE) utilizzando l’algoritmo RSA-OAEP con 128CBC-HS256.

Funzioni Aggiuntive del Dropper

Il dropper di primo stadio contiene funzioni per auto-aggiornare il file principale del pacchetto Android (APK), il che significa che può essere armato per agire come spyware o trojan bancario senza alcuna interazione dell’utente.

Collegamento con Attività di Frode Pubblicitaria

McAfee ha identificato un collegamento tra Xamalicious e un’app di frode pubblicitaria chiamata Cash Magnet, che facilita il download di app e l’attività di clicker automatizzato per guadagnare illegalmente entrate cliccando su annunci.

In conclusione, Xamalicious rappresenta un serio pericolo per la sicurezza dei dispositivi Android, sfruttando servizi di accessibilità e tecniche di crittografia avanzate per eseguire azioni dannose e rimanere nascosto.