Sommario

Ricercatori in cybersecurity dell’ETH Zurigo hanno sviluppato una nuova variante dell’attacco RowHammer, chiamata ZenHammer, che riesce a colpire i sistemi AMD Zen 2 e Zen 3 nonostante le mitigazioni come il Target Row Refresh (TRR). Questo risultato dimostra che i sistemi AMD sono vulnerabili a Rowhammer tanto quanto quelli Intel, aumentando notevolmente la superficie di attacco data la quota di mercato di AMD.

Caratteristiche di ZenHammer

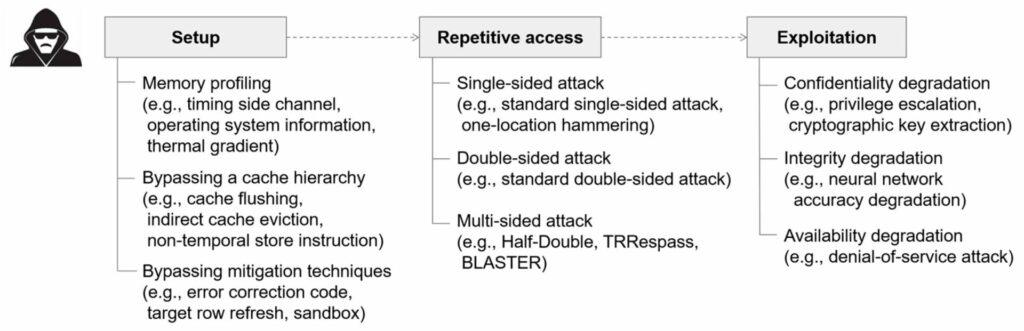

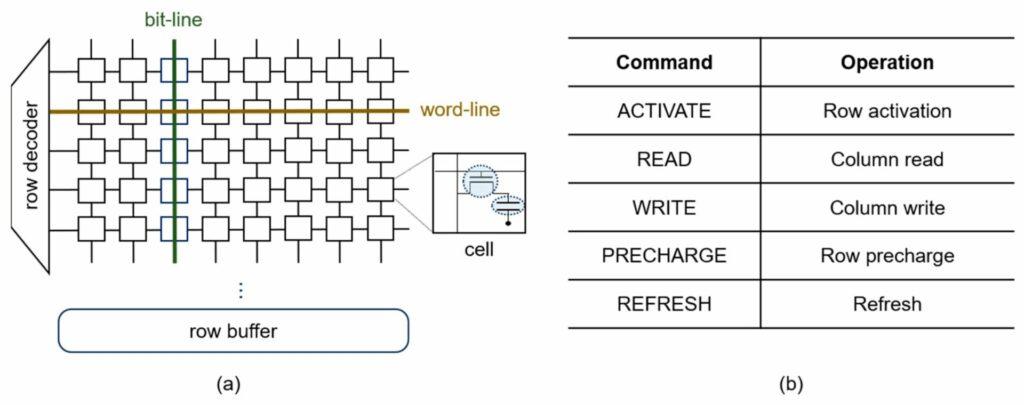

ZenHammer può anche innescare per la prima volta bit flip RowHammer su dispositivi DDR5. RowHammer, reso pubblico nel 2014, sfrutta l’architettura delle celle di memoria DRAM per alterare i dati attraverso l’accesso ripetuto a una riga specifica, causando perdite di carica elettrica alle celle adiacenti. Questo può indurre inversioni casuali di bit nelle righe di memoria vicine, alterando i contenuti della memoria e potenzialmente facilitando l’escalation dei privilegi.

Superamento delle difese TRR

ZenHammer, come TRRespass e SMASH, elude le barriere di TRR invertendo le funzioni segrete degli indirizzi DRAM nei sistemi AMD e adottando una sincronizzazione e pianificazione dei refresh migliorata per innescare bit flip. Lo studio ha anche individuato una sequenza di istruzioni di martellamento ottimale per facilitare un martellamento più efficace.

ZenHammer ha la particolarità di essere il primo metodo in grado di innescare bit flip su sistemi dotati di chip DDR5 sulla piattaforma microarchitetturale Zen 4 di AMD, anche se funziona solo su uno dei 10 dispositivi testati (Ryzen 7 7700X). È interessante notare che i moduli DRAM DDR5 erano considerati immuni agli attacchi RowHammer a causa della sostituzione di TRR con una nuova forma di protezione chiamata gestione del refresh.

Implicazioni e futuri studi

Data la mancanza di bit flip su nove dei 10 dispositivi DDR5, è necessario ulteriore lavoro per comprendere meglio le potenziali nuove mitigazioni RowHammer e le loro garanzie di sicurezza. AMD ha dichiarato di essere in fase di valutazione delle inversioni di bit RowHammer sui dispositivi DDR5 e fornirà un aggiornamento al termine dell’analisi.

Questo sviluppo sottolinea l’importanza di continuare a valutare e rafforzare le difese contro gli attacchi RowHammer, in particolare alla luce delle innovazioni tecnologiche e dei cambiamenti nell’architettura DRAM.