Sommario

Una vulnerabilità zero-day nel software PAN-OS di Palo Alto Networks, utilizzato nei suoi prodotti firewall e VPN, è stata attivamente sfruttata, costringendo l’azienda a rilasciare urgentemente avvisi di sicurezza. Identificata come CVE-2024-3400, questa falla di iniezione di comandi consente agli aggressori di eseguire codice remoto con privilegi di root, potenzialmente prendendo il controllo totale dei dispositivi colpiti.

Dettagli della Vulnerabilità

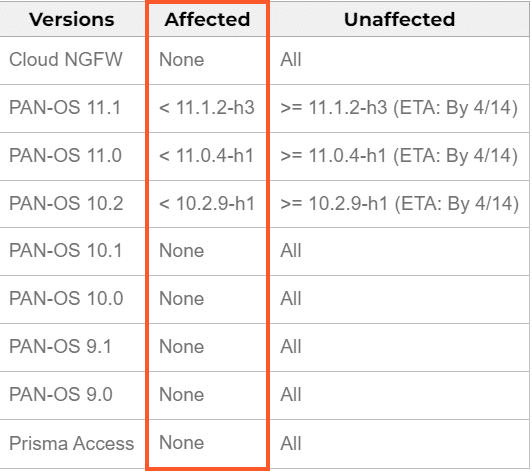

La vulnerabilità, che ha ricevuto il massimo punteggio di gravità di 10 su 10, influisce sulle configurazioni del firewall di PAN-OS 10.2, PAN-OS 11.0 e PAN-OS 11.1 che utilizzano una gateway GlobalProtect e hanno abilitato la telemetria del dispositivo. La falla non colpisce i firewall cloud, gli apparecchi Panorama e Prisma Access.

Gli aggiornamenti per risolvere questa vulnerabilità critica sono previsti per il 14 aprile.

- Palo Alto Networks: Threat Brief: Operation MidnightEclipse, Post-Exploitation Activity Related to CVE-2024-3400

- Volexity: Zero-Day Exploitation of Unauthenticated Remote Code Execution Vulnerability in GlobalProtect (CVE-2024-3400)

Esploitazione e implicazioni

La sfruttamento di questa vulnerabilità, rilevata per la prima volta da Volexity e denominata Operazione MidnightEclipse, ha avuto luogo il 26 marzo 2024. Gli aggressori sono riusciti a esportare dati di configurazione e usarli come punto di partenza per movimenti laterali all’interno delle organizzazioni colpite. Questo tipo di attacco iniziale ha incluso il tentativo di installare un backdoor Python personalizzato sui dispositivi firewall.

Misure di mitigazione consigliate

| Nome della Vulnerabilità | Data di Aggiunta | Data di Scadenza | Azione Richiesta |

|---|---|---|---|

| Palo Alto Networks PAN-OS Command Injection Vulnerability | 04/12/2024 | 04/19/2024 | Gli utenti dei dispositivi interessati devono attivare Threat Prevention Threat ID 95187 se disponibile, altrimenti disattivare la telemetria del dispositivo fino a quando non saranno disponibili le patch dal fornitore, secondo le istruzioni del fornitore. |

In risposta immediata, Palo Alto Networks ha fornito misure di mitigazione e sta lavorando a una soluzione permanente. Le misure includono l’applicazione di una protezione specifica per GlobalProtect, se gli utenti sono abbonati al servizio di Threat Prevention di Palo Alto, o la disattivazione temporanea della telemetria del dispositivo fino all’aggiornamento a una versione di PAN-OS corretta.

Risposta e supporto di Palo Alto Networks

Palo Alto Networks ha esortato i suoi clienti a seguire le direttive di sicurezza rilasciate e ha ringraziato i ricercatori di Volexity per aver segnalato la vulnerabilità e condiviso i loro risultati. L’azienda ha dichiarato che la sicurezza dei clienti è la loro massima priorità e ha promesso di rilasciare una correzione permanente nel più breve tempo possibile.

Questo grave incidente di sicurezza sottolinea l’importanza di una risposta rapida e efficace agli attacchi zero-day e l’importanza della collaborazione tra aziende di sicurezza e ricercatori per mitigare tempestivamente le minacce. Gli amministratori di sistema devono rimanere vigilanti, applicare le misure di sicurezza raccomandate e prepararsi a installare gli aggiornamenti non appena disponibili per proteggere le loro reti da ulteriori sfruttamenti.