Sommario

L’attore di minaccia collegato alla Russia, noto come APT28, sta conducendo campagne di phishing su larga scala, prendendo di mira Europa, Caucaso meridionale, Asia centrale e Americhe. Le campagne sfruttano documenti ingannevoli che imitano organizzazioni governative e non governative.

Strategie di inganno

APT28 utilizza documenti che spaziano tra il materiale interno e quello pubblico, toccando settori chiave come finanza, infrastrutture critiche e sicurezza informatica. IBM X-Force, monitorando l’attività come ITG05, ha rivelato la complessità di queste operazioni.

Recentemente, APT28 ha utilizzato falsi collegamenti relativi alla guerra Israel-Hamas per distribuire malware. Le tattiche si sono evolute, prendendo di mira entità ucraine e polacche con messaggi di phishing mirati.

Metodologie avanzate

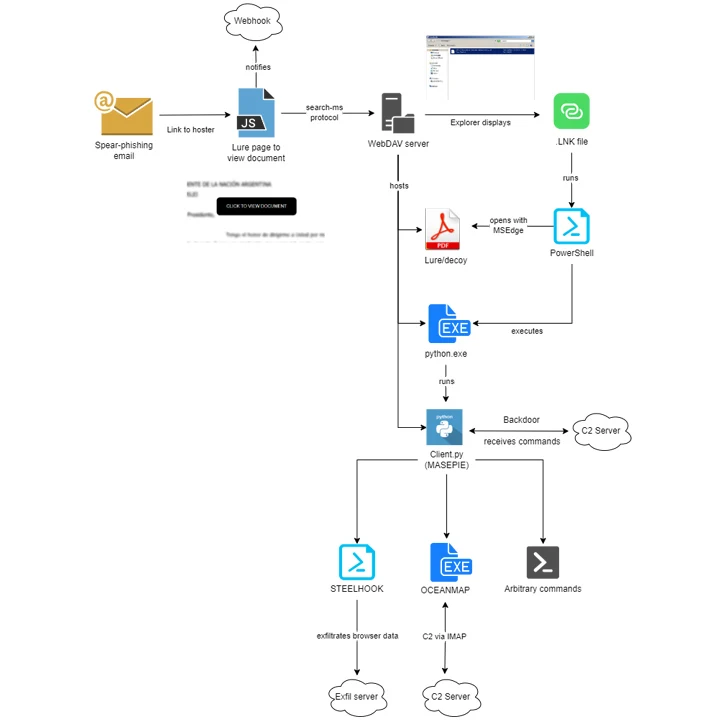

Gli attacchi più recenti sfruttano vulnerabilità in Microsoft Outlook per rubare dati sensibili. Le campagne si sono diversificate, utilizzando il protocollo “search-ms:” di Windows per ingannare le vittime, facendole cadere in trappole malware.

Si sospetta l’uso di infrastrutture compromesse, come router Ubiquiti, per ospitare server dannosi. Questo mostra la capacità di APT28 di adattarsi e sfruttare varie piattaforme per le sue operazioni.

Risposta alla minaccia

Le entità globali devono essere vigili, poiché APT28 impersona organizzazioni di diversi paesi. La loro abilità nel mescolare documenti autentici e ingannevoli richiede una risposta decisa nel campo della sicurezza informatica.

APT28, rimane una minaccia adattabile, con la capacità di evolvere le sue strategie. La comunità globale deve rafforzare le difese e promuovere la consapevolezza per contrastare efficacemente queste minacce avanzate.