Sommario

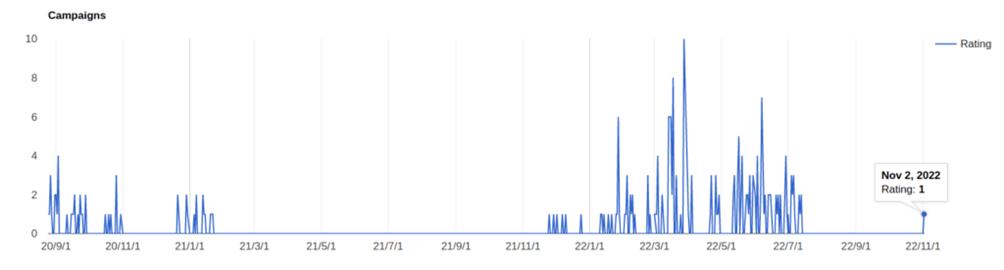

Dopo circa 4 mesi di fermo, il CERT-AgID ha avuto evidenza di una nuova campagna massiva Emotet con target italiani volta a veicolare tramite e-mail un allegato ZIP protetto da password e contenente un XLS dotato di macro malevola (EXCEL 4.0). Infatti risale al 15 luglio 2022 l’ultima campagna osservata dal Cert-AgID.

Il tutto ha inizio come sempre da una e-mail

La catena di infezione sembrerebbe non essere cambiata. Con una e-mail di phishing spacciata come legata ad una precedente corrispondenza l’attaccante impersona un fornitore di servizi che emette in allegato una fattura contenuta in un archivio zip protetto da password fornita all’interno del messaggio stesso.

Segue la ricostruzione del contenuto del messaggio estrapolato dagli IoC pubblicati dal CERT-AgID.

In attesa di riscontro la ringrazio e augurando una buona giornata saluto cordialmente.

Teledue Fattura 2022 – IT 00348.zip

parola: wRZ9ciL

xxxxxx xxxxxx SNC

E-mail: xxxx@xxxxxxxxxx.it

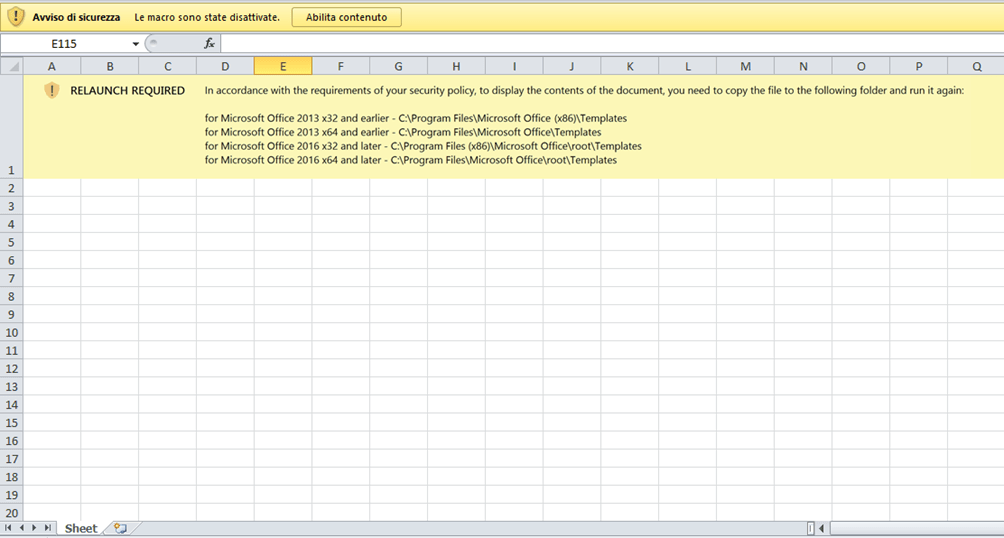

Il file EXCEL armato

Secondo l’analisi condotta dagli esperti del CERT-AgID, attivando la macro del file EXCEL contenuto in archivio, sarebbero 4 le dropurl per il download di una DLL a 64bit successivamente eseguita da riga di comando attraverso lo strumento Microsoft Windows “regsvr32″.

In particolare la novità di questa campagna Emotet è che il file Excel conterrebbe le istruzioni per aggirare la Visualizzazione protetta di Microsoft, chiedendo agli utenti di copiare il file nelle cartelle “Template”, poiché ciò eluderà la visualizzazione protetta di Microsoft Office per i file contenenti un flag Mark-of-the-Web (MoTW).

Ricordiamo che quando un file Microsoft Office viene scaricato da Internet, incluso come allegato di posta elettronica, Microsoft aggiungerà al file uno speciale flag MoTW. In tal modo quando un utente apre il documento questo verrà aperto in Visualizzazione protetta, impedendo l’esecuzione di macro che installano malware.

Ecco gli indirizzi delle dropurl menzionate:

- hxxps://geringer-muehle. de/wp-admin/G/

- hxxp://intolove.co. uk/wp-admin/FbGhiWtrEzrQ/

- hxxps://audioselec. com/about/dDw5ggtyMojggTqhc/

- hxxp://isc.net. ua/themes/3rU/

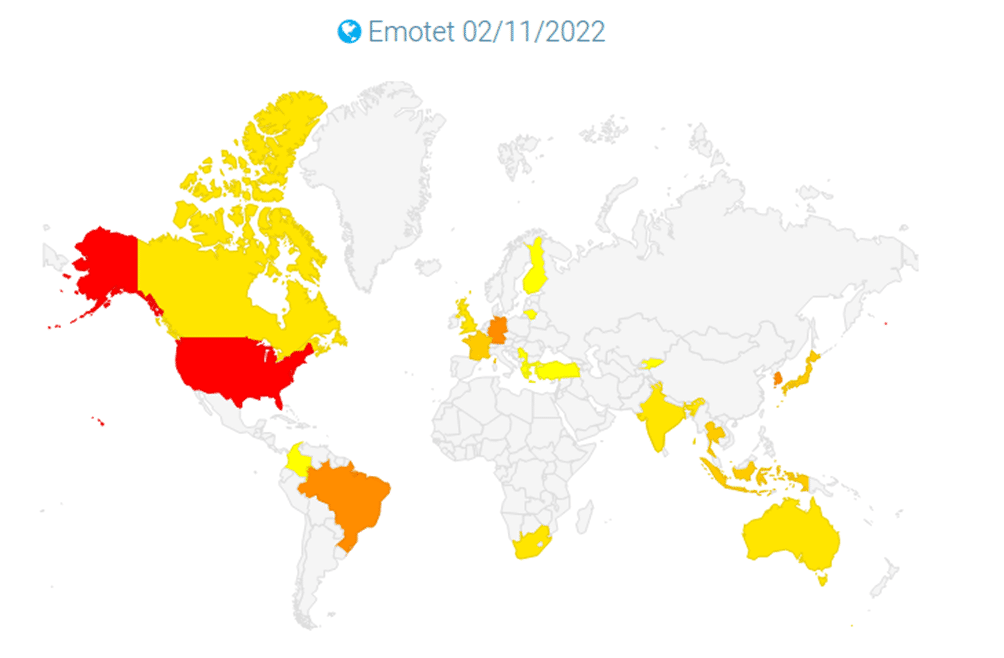

Sarebbero infine 58 i server C2 rilevati (nessuno dei quali localizzato in Italia) e già utilizzati in campagne precedenti dalla botnet Epoch4.

La minaccia Emotet sembra non avere mai fine

È proprio del mese scorso il rapporto di Trustwave SpiderLabs che ha rilevato una nuova attività della botnet Emotet che, sfruttando finti file PDF e Excel, ha diffuso anche altri pericolosi malware (Coinminer e Quasar RAT) nascosti in archivi compressi autoestraenti e protetti da password, superando addirittura in questo caso l’ostacolo di dover convincere l’interlocutore ad aprire l’archivio utilizzando la password fornita, grazie ad una tecnica di estrazione automatica efficace.

E recentissimo anche l’avviso emesso dai ricercatori di Cryptolaemus secondo cui sembrerebbe che le botnet Epoch 4 e 5 abbiamo ripreso la diffusione di file XLS e ZIP malevoli.

🚨Emotet back in Distro Mode🚨 – As of 0800 UTC E4 began spamming and as of 0930 UTC E5 began spamming again. Looks like Ivan is in need of some cash again so he went back to work. Be on the lookout for direct attached XLS files and zipped and password protected XLS. 1/x

— Cryptolaemus (@Cryptolaemus1) November 2, 2022

La massima attenzione risulta pertanto d’obbligo.

Si raccomanda a tutti gli utenti oltre a tenere aggiornati sistemi e antivirus anche di prestare sempre la massima attenzione ai link e ad ogni forma di allegato che vengono propinati e di controllare se il proprio indirizzo e-mail sia finito nel mirino del malspam di Emotet interrogando il database del servizio gratuito haveibeenEMOTET.

In quest’ultimo caso occorrerebbe, a scanso di equivoci, provvedere quanto prima al cambio password dell’account di posta elettronica.