Tech

Facebook 2FA, un hacker trova un bug che permetteva di aggirarla

ll sistema centralizzato creato da Meta per consentire agli utenti di gestire i propri accessi sui propri social, aveva un grave bug sulla Facebook 2FA, l’autenticazione a due fattori.

Si chiama Gtm Mänôz il ricercatore di sicurezza del Nepal che ha scoperto il bug sulla piattaforma per la gestione degli account di Meta. L’esperto si è reso conto che Meta non ha impostato un limite di tentativi quando l’utente utilizza l’autenticazione a due fattori per accedere ai propri account Facebook e Instagram.

Il bug del Meta Account Center avrebbe potuto consentire a qualche hacker di disattivare le protezioni a due fattori di un account conoscendo il solo numero di telefono.

Ricordiamo che l’autenticazione a due fattori è un processo di autenticazione in cui l’utente deve fornire due forme di identificazione separate per poter accedere a un servizio. Una delle forme di identificazione può essere una password. L’altra può essere un codice di sicurezza, un dispositivo di sicurezza, un’impronta digitale o qualcosa di simile.

Come poteva essere usato il bug

Il numero di telefono della vittima può essere quindi utilizzato nel Meta Account Center collegandolo al proprio account Facebook. A questo punto è necessario inserire il codice SMS a due fattori e lo si può fare attraverso un cosiddetto attacco di “forza bruta”. Si tratta di un tipo di attacco informatico in cui un aggressore tenta di indovinare un codice o una password usando innumerevoli combinazioni di caratteri, numeri o lettere.

Questo è stato il passaggio chiave, perché non c’era un limite massimo al numero di tentativi che qualcuno poteva fare. Come si evince dal processo descritto non stiamo parlando di una possibilità alla portata di tutti. E’ certo però che un hacker ha tutti gli strumenti per attivare un processo di questo tipo.

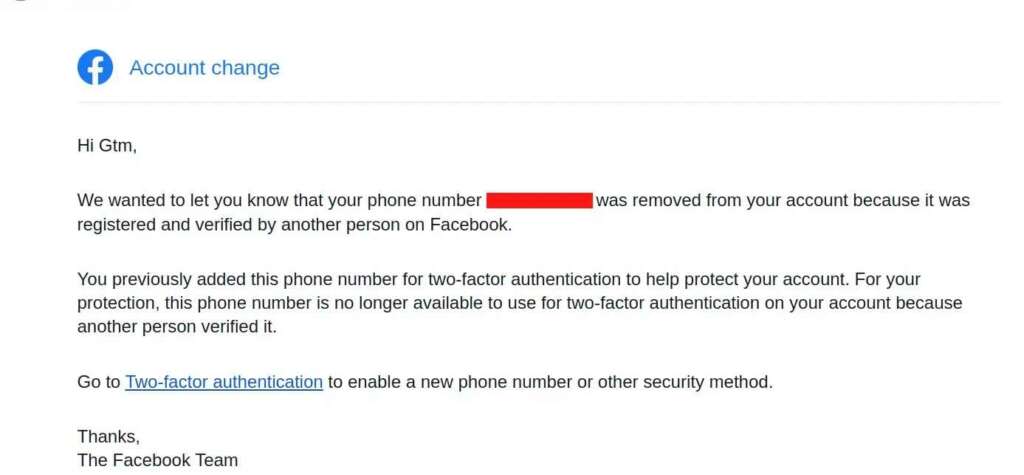

Una volta ottenuto il codice giusto, il numero di telefono della vittima viene collegato all’account Facebook dell’aggressore. Meta a questo punto disabiliterebbe l’autenticazione a due fattori sull’account della vittima avvisandolo che quel numero di telefono è stato associato ad un altro account.

Ecco quindi che, in questo modo, l’account dell’utente vittima diventa vulnerabile ad altri attacchi, come per esempio il Phishing. Questo è un metodo per depotenziare le difese dell’utente.

Mänôz ha trovato il bug nel Meta Accounts Center l’anno scorso. Lo ha segnalato all’azienda a metà settembre. Meta ha corretto il bug pochi giorni dopo pagando a Mänôz 27.200 dollari per averlo segnalato.

Il portavoce di Meta, Gabby Curtis, ha dichiarato a TechCrunch che al momento del bug il sistema di accesso era ancora in fase di test su pochi utenti. Curtis ha anche affermato che l’indagine di Meta, ha rilevato che non ci sono prove che il bug fosse stato sfruttato.