Tech

L’Italia nel G7 delle password violate, la ricerca

Il crimine informatico è una minaccia continua alla sicurezza online, con Inc. che rivela il numero di 158 account violati ogni secondo. Le organizzazioni e le imprese sono particolarmente a rischio, con il 2021 che vede un aumento del 50% degli attacchi informatici alle reti aziendali rispetto al 2020.

Le grandi organizzazioni sono spesso l’obiettivo principale degli attacchi online. La vendita di dati rubati è un fattore trainante dietro questi aumenti, con gli hacker in grado di fare milioni dagli account compromessi. Si prevede che solo nel 2023, i criminali informatici ruberanno circa 33 miliardi di record online.

Spesso un hacker non indovina le password perché questo richiede troppo tempo quando si cerca di violare migliaia di account. Invece, impiegano attacchi a forza bruta utilizzando codice e reti robotiche che inseriscono automaticamente le password più comunemente usate. Queste provengono di solito da account precedentemente compromessi e da password che possono prevedere in base ai dati in loro possesso.

Utilizzare una password comunemente usata è il modo più veloce per far violare il tuo account con l’hacking brute force. Con questo in mente, Custard Technical Services ha testato le password più comunemente usate in 25 paesi in Europa, per rivelare i residenti con la migliore e peggiore sicurezza informatica.

Il tempo medio per violare una password

Custard Technical Services ha compilato le trenta password più comunemente usate per gli account collegati a 25 paesi europei e ha calcolato la media del tempo che una macchina a forza bruta impiegherebbe per violare ciascuna di queste password.

Il tempo medio impiegato per violare una password in tutti i paesi europei è stato di circa 14 ore, poco più di mezza giornata. Ecco i paesi che avevano la peggiore sicurezza delle password.

Austria – 0,27

Lo studio ha rivelato che l’Austria è il paese europeo più a rischio di minacce online, con un tempo medio di 0,27 secondi per craccare le trenta password più usate dai residenti.

L’Austria usa alcune delle password più comuni in Europa, con “123456” e “password” che sono le prime due, entrambe richiedono 0 secondi per essere indovinate.

L’Austria ha subito uno dei suoi più gravi attacchi informatici nel 2020, dove il ministero degli esteri è stato preso di mira, nonostante tutte le sue misure di sicurezza.

Russia – 8,96

Al secondo posto c’è la Russia, dove le prime trenta password in uso nel paese richiedono una media di 8,96 secondi per essere decifrate.

La seconda password più usata in Russia è “qwerty”, una password semplice da decifrare per gli hacker, che impiega 0 secondi. Infatti, le prime 5 password più comunemente usate in Russia richiederebbero tutte circa 0 secondi per essere scoperte da un hacker.

I conflitti informatici sono attualmente in corso in tutta la Russia, dopo il suo recente attacco contro l’Ucraina. L’anonimo gruppo di hacker ha dichiarato guerra informatica alla Russia in relazione al recente attacco. Il gruppo ha recentemente violato il database del Ministero della Difesa e diversi canali televisivi statali russi.

Lettonia – 17.48

La Lettonia è il terzo paese europeo con la peggiore sicurezza delle password, con un tempo medio di hacking a forza bruta di 17,48 secondi su tutte le trenta password più popolari.

Le prime dieci password in Lettonia hanno impiegato meno di 0,2 secondi per decifrare, con “12345”, “qwerty” e “123456789” che appaiono tra le prime tre.

Nel 2018, la Russia ha avviato un attacco informatico maligno contro il governo lettone. Anche se l’attacco non è riuscito ad alterare i risultati elettorali come previsto, questa è stata comunque una grave invasione informatica notata tra i governi.

Spagna – 26,52

Lo studio ha rivelato che la Spagna è il quarto paese europeo meno sicuro dal punto di vista informatico, con la maggior parte degli account che impiegano 26,52 secondi per essere violati.

Tra le prime cinque password più comunemente usate in Spagna c’erano diverse sequenze di numeri tra cui ‘12345’, ‘123456’, ‘123456789’, ‘12345678’ e ‘1234’. I cyber-attaccanti usano comunemente liste numerate quando tentano una violazione dei dati, quindi è importante evitare password simili a queste.

La Spagna ha visto numerosi hacking sui social media, in particolare 130 hacking di alto profilo su Twitter, tra cui Barack Obama e Kayne West, effettuati da un residente spagnolo.

Svizzera – 36,26

La Svizzera è quinta, con le prime trenta password che impiegano solo 36,26 secondi per essere violate, poco più di mezzo minuto!

Il 90% delle prime trenta password in Svizzera impiegherebbe meno di 0,2 secondi per essere decifrata, con “qwerty”, “password” e “12345” che appaiono nella top ten.

Nel gennaio 2022, la Svizzera ha subito uno dei suoi più grandi attacchi informatici, dove il Comitato Internazionale della Croce Rossa (CICR) è stato vittima di una violazione dei dati, con oltre 515.000 dati personali e riservati delle persone esposte.

I cinque paesi che usano le password più comuni

Secondo Nord Pass, le password più comunemente usate in tutti i paesi del mondo sono le seguenti:

Lettonia

La Lettonia ha la peggiore sicurezza informatica in atto, utilizzando nove su dieci delle password più comunemente usate a livello internazionale. Nella top ten delle password lettoni compaiono ‘123456’, ‘qwerty’, ‘123456789’, ‘12345’, ‘111111’, ‘12345678’, ‘1234567’, ‘1234567890’ e ‘123123’.

Grecia

La Grecia è al secondo posto per l’uso delle password più comuni, con nove password internazionali su dieci che compaiono nella top ten del paese. Le prime tre password più comunemente usate in Grecia corrispondono a quelle globali: “123456” “123456789” e “12345”.

Germania

La Germania è al terzo posto per l’uso delle password più comunemente usate, con l’80% delle sue prime dieci password che compaiono nella top ten globale. Le prime tre password tedesche sono tutte sequenze di numeri, “123456”, “123456789” e “12345678”.

Danimarca

La Danimarca è al quarto posto nella top five dei paesi europei con le password più comunemente usate, con otto password su dieci, con le prime tre che coincidono con le prime tre globali ‘123456’, ‘123456789’ e ‘12345’.

Ungheria

Al quinto posto c’è l’Ungheria, con 7 delle sue prime dieci password più comunemente usate che appaiono nella lista globale delle prime dieci, con la quarta che corrisponde alla quarta internazionale ‘qwerty’.

L’84% dei 25 paesi europei analizzati da Custard Technical Services ha avuto ‘123456’ come password più comunemente usata, impiegando 0 secondi per un hacker. L’altro 12% aveva la terza password più comunemente usata, ‘12345’, come prima, che richiedeva 0 secondi per essere decifrata e il restante 4% aveva ‘qwerty’, la quarta, come prima, che richiedeva ancora 0 secondi per essere scoperta da un hacker.

Quanti account vengono violati al giorno?

Mentre non ci sono dati affidabili sulla quantità di account che vengono violati ogni giorno per l’anno in corso, le statistiche di violazione dei dati del 2018 mostrano che oltre 2,5 miliardi di account sono stati violati in quell’anno. Questo equivale a circa 6,85 milioni di account ogni giorno, o 158 ogni secondo. I numeri del crimine informatico sono aumentati significativamente negli ultimi anni, quindi è sicuro assumere che il numero di account che vengono violati quotidianamente è aumentato allo stesso modo.

Robert Hinds, specialista della sicurezza alla Custard Technical Services ha detto: “Assicurarsi che i propri account online siano protetti è più importante che mai. Gli hacker testano costantemente gli account con software di forza bruta, e alla fine accederanno a un account che usa password semplici e comuni.

“Per le persone a casa questo significa che gli account per lo shopping potrebbero essere violati, con i dettagli del conto bancario trapelati e gli articoli acquistati.

“Per l’utente aziendale, una violazione potrebbe portare alla perdita di dati e alla vendita online senza sapere completamente quali dati sono stati compromessi.

“Non usate mai informazioni personali quando impostate una password, e non rivelate mai potenziali password o domande di sicurezza online – come la vostra prima auto o il vostro animale domestico. Rivelare questi dati potrebbe renderti un facile bersaglio.

“Per creare una password forte è necessaria una combinazione di numeri, lettere maiuscole, caratteri e simboli. Tuttavia, dovresti assicurarti che le sequenze di numeri che inserisci nelle tue password non siano comuni, per esempio 123456. Includete una sequenza numerica memorabile che sia personale per voi, evitando il vostro compleanno.

“Le password senza lettere maiuscole possono essere decifrate quasi istantaneamente. Più caratteri, simboli e variazioni ha una password, migliore è la combinazione.

“Dai la priorità alla lunghezza della tua password. Le password dovrebbero essere di circa 16 caratteri, se non di più. Cerca di evitare l’uso di parole vere, inventa una combinazione forte di parole, numeri e caratteri e poi scrivila da qualche parte che ricorderai. Non salvare o condividere le password nei documenti online, e non ripetere mai le password tra gli account”.

Smartphone

OnePlus Ace 5 Pro e Moto G05 Series: innovazione e affidabilità

Tempo di lettura: 3 minuti. OnePlus Ace 5 Pro vs Moto G05 Series: scopri i dettagli sui nuovi flagship e dispositivi di fascia media con caratteristiche avanzate e prezzi competitivi.

Mentre OnePlus prepara il lancio della serie Ace 5 con il modello Pro che punta su prestazioni di punta e design premium, Motorola si concentra sull’espansione della gamma G con i nuovi Moto G05, G15, G15 Power e Moto E15, offrendo soluzioni competitive nel segmento di fascia media.

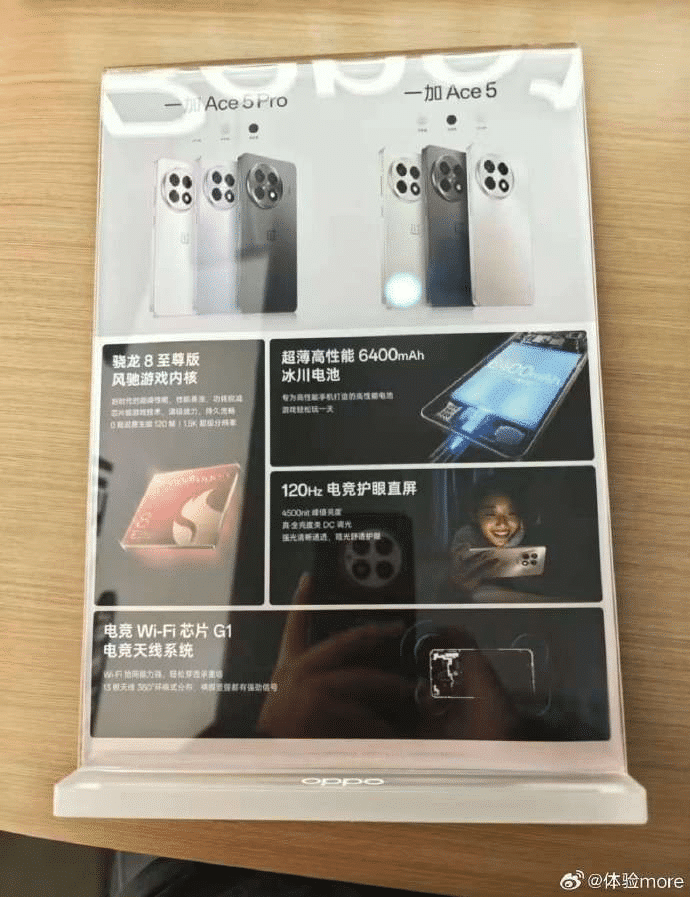

OnePlus Ace 5 Pro: design, specifiche e prestazioni

La serie OnePlus Ace 5 si distingue per un’estetica moderna, con un modulo fotocamera circolare spostato verso il bordo sinistro e una struttura robusta ma elegante. Le varianti di colore includono tonalità sofisticate come il nero, bianco, verde per il modello standard e il viola per il Pro.

Lo schermo è un AMOLED con refresh rate di 120Hz, luminosità massima di 4500 nits e tecnologie di protezione visiva come DC Dimming. Sotto la scocca, il modello Pro monta il potente Snapdragon 8 Elite SoC, mentre il modello standard è alimentato dal Snapdragon 8 Gen 3.

Con batterie fino a 6400mAh, la serie Ace 5 offre un’autonomia elevata combinata con tecnologie di ricarica ultra-rapida, che raggiungono i 100W nel modello Pro e 80W nella versione base. La disponibilità globale è limitata, ma il modello standard potrebbe essere commercializzato come OnePlus 13R in India e altri mercati.

Moto G05, G15, G15 Power e Moto E15: specifiche e caratteristiche principali

Motorola rinnova la sua gamma con dispositivi progettati per un equilibrio tra funzionalità e prezzo.

- Moto G05: dotato di un display con refresh rate di 90Hz, fotocamera principale da 50MP con tecnologia Quad Pixel e una batteria da 5000mAh. Questo modello è ideale per chi cerca un’esperienza solida senza spendere troppo.

- Moto G15 e G15 Power: migliorano l’esperienza visiva con schermi da 6,7 pollici Full HD+ e una fotocamera ultra-wide da 50MP. La batteria del G15 Power raggiunge 6000mAh, garantendo autonomia prolungata per gli utenti più esigenti.

- Moto E15: pensato per il segmento entry-level, offre un display da 90Hz, una fotocamera AI da 32MP e fino a 6GB di RAM. Questo modello rappresenta un’opzione accessibile ma affidabile per il multitasking quotidiano.

Tutti i dispositivi Moto girano su Android 15, offrendo un’esperienza software fluida e aggiornamenti regolari, con prezzi competitivi che si aggirano tra i 140 e 200 euro per la maggior parte dei modelli.

Mentre OnePlus Ace 5 Pro si rivolge agli utenti premium con specifiche all’avanguardia e un design sofisticato, Motorola punta su una gamma versatile e accessibile con i nuovi modelli della serie Moto G. Entrambi i marchi rispondono alle diverse esigenze degli utenti, stabilendo nuovi standard nei rispettivi segmenti di mercato.

Robotica

Microrobot magnetico nel trattamento dell’infertilità femminile

Tempo di lettura: 2 minuti. Microrobot magnetico per l’infertilità: una soluzione meno invasiva per trattare le ostruzioni delle tube di Falloppio con precisione e sicurezza.

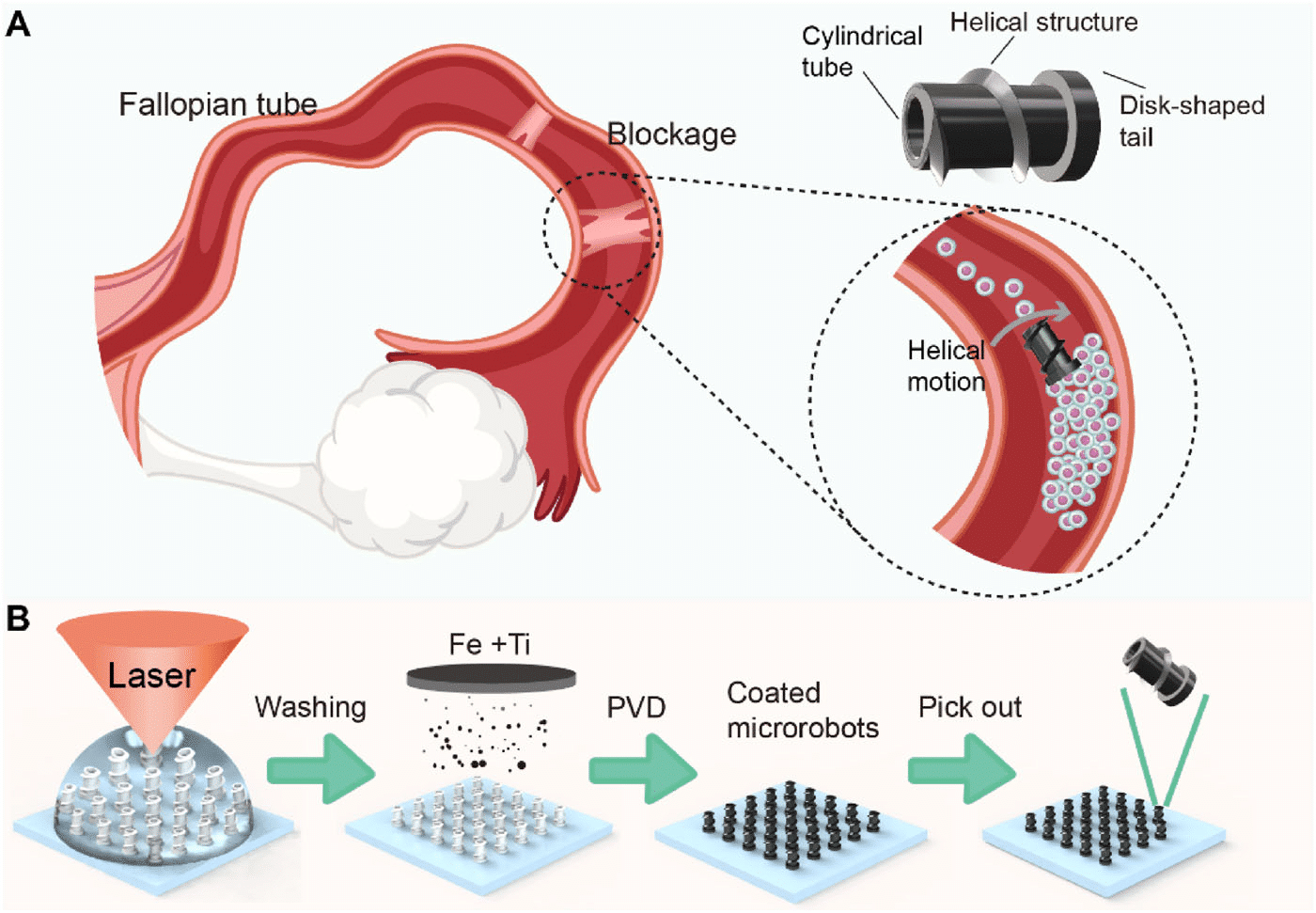

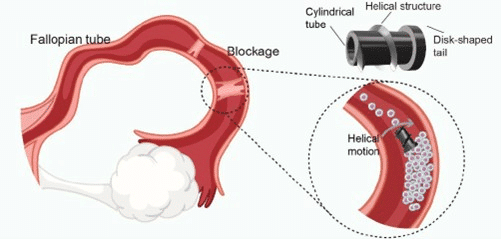

Il laboratorio SIAT Magnetic Soft Microrobots Lab ha sviluppato un’innovativa soluzione per trattare le ostruzioni delle tube di Falloppio, una delle principali cause di infertilità femminile, con microrobot. Questo approccio si basa su microscopici robot magnetici, progettati per rimuovere i blocchi tubarici con precisione e minimizzare l’invasività delle procedure tradizionali.

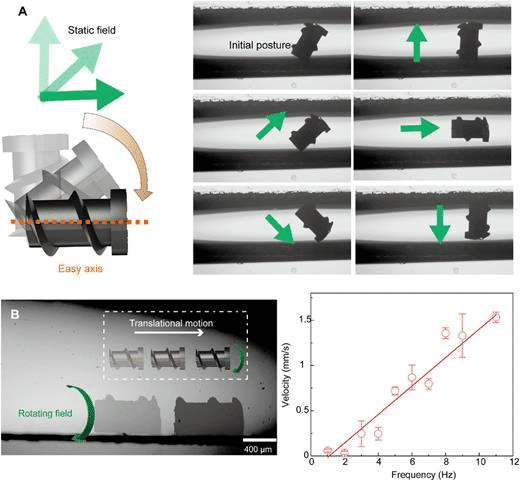

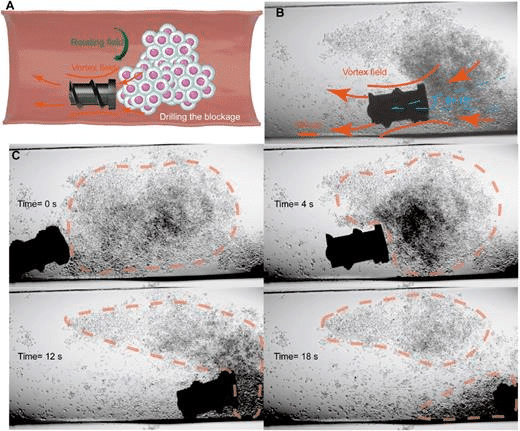

Come funziona il microrobot magnetico

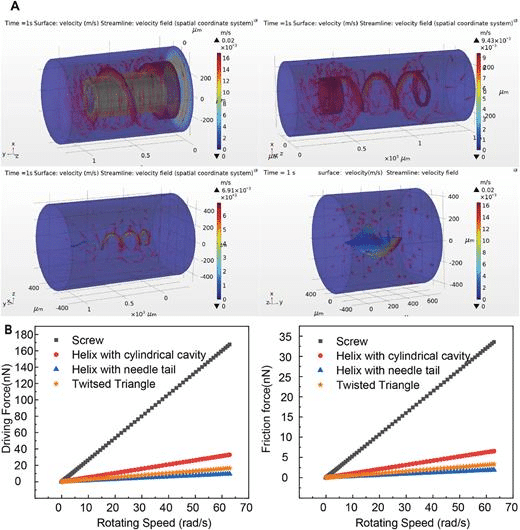

Il dispositivo, descritto nello studio pubblicato su AIP Advances, utilizza una struttura a vite elicoidale con un corpo centrale cilindrico e una coda a forma di disco. Queste caratteristiche lo rendono altamente manovrabile attraverso canali stretti, come quelli che simulano le tube di Falloppio.

Realizzato in resina fotosensibile rivestita con uno strato sottile di ferro, il microrobot acquisisce proprietà magnetiche che gli consentono di essere controllato tramite un campo magnetico esterno. Quando il campo viene attivato, il robot ruota generando un movimento traslatorio. Questo consente al robot di navigare con precisione e di rimuovere ostruzioni, come cluster di cellule, frammentandole e spingendo i detriti verso la coda del dispositivo tramite un campo vorticoso.

Efficienza e risultati dei test

In laboratorio, il microrobot è stato testato in un canale di vetro che simula una tuba di Falloppio ostruita. Durante l’esperimento, ha dimostrato di essere efficace nel rimuovere blocchi simulati, evidenziando un elevato livello di precisione e stabilità del movimento.

Questa tecnologia rappresenta un’alternativa meno invasiva rispetto alle procedure tradizionali, che utilizzano cateteri e guide metalliche per rimuovere le ostruzioni. Inoltre, il design a vite elicoidale e la capacità di navigazione precisa lo rendono adatto per operare in strutture anatomiche delicate.

Prospettive future

Il team di ricerca sta lavorando per ridurre ulteriormente le dimensioni del microrobot, migliorandone l’efficienza e integrando sistemi di imaging in tempo reale per monitorarne i movimenti durante le procedure mediche. Inoltre, i ricercatori stanno esplorando applicazioni chirurgiche più ampie, che includono l’automazione del controllo e l’uso del microrobot in altre procedure minimamente invasive.

Secondo il responsabile dello studio, Haifeng Xu, l’obiettivo a lungo termine è fornire soluzioni meno invasive e più efficaci per trattare l’infertilità e altre patologie, migliorando significativamente la qualità della vita dei pazienti con l’uso di microrobot.

Il microrobot magnetico rappresenta una rivoluzione nel trattamento dell’infertilità, offrendo un approccio innovativo per affrontare le ostruzioni delle tube di Falloppio. Questa tecnologia apre la strada a nuovi orizzonti per la medicina minimamente invasiva, con potenziali applicazioni in molteplici ambiti chirurgici.

Smartphone

Vivo X200 Pro vs Google Pixel 9 Pro: quale flagship scegliere?

Tempo di lettura: 4 minuti. Vivo X200 Pro vs Google Pixel 9 Pro: confronto tra design, fotocamere, autonomia e prestazioni. Scopri quale flagship è il migliore per te.

Il confronto tra il Vivo X200 Pro e il Google Pixel 9 Pro mette in evidenza le caratteristiche distintive di due smartphone di fascia alta. Entrambi offrono eccellenza in aree specifiche come fotocamere, display e autonomia, ma si differenziano per design, prestazioni e software.

Design e dimensioni

Il Vivo X200 Pro si distingue per il suo modulo fotocamera circolare e un aspetto più voluminoso rispetto al Pixel 9 Pro, pesando 24 grammi in più. Disponibile in colori come Cosmos Black e Titanium Grey, il design è pensato per chi cerca un’estetica imponente.

Il Google Pixel 9 Pro, con il suo modulo fotocamera a forma di pillola, offre un design più compatto ed elegante, disponibile in tonalità come Porcelain e Obsidian. Per chi cerca un dispositivo meno ingombrante, il Pixel 9 Pro è una scelta più maneggevole.

Display e esperienza visiva

Il Vivo X200 Pro è dotato di un display 6,78 pollici con una luminosità massima di 4500 nits, ideale per un’esperienza multimediale vivida anche sotto la luce diretta del sole. Il design curvo aggiunge un tocco premium, migliorando l’ergonomia.

Il Pixel 9 Pro presenta un display più compatto da 6,3 pollici con bordi sottili e piatti. Sebbene meno luminoso del Vivo, con un picco di 3000 nits, il display offre eccellenti neri profondi e colori ben bilanciati, perfetto per chi preferisce schermi più piccoli.

Prestazioni e multitasking

Equipaggiato con il MediaTek Dimensity 9400 a 3 nm, il Vivo X200 Pro garantisce prestazioni elevate, eccellendo nel gaming e nella gestione di applicazioni pesanti. La sua GPU Immortalis-G925 lo rende una potenza grafica.

Il Pixel 9 Pro utilizza il Google Tensor G4, progettato per l’efficienza e l’intelligenza artificiale. Tuttavia, soffre di surriscaldamento durante un uso intensivo della fotocamera o in giochi graficamente impegnativi, limitandone le prestazioni complessive rispetto al Vivo.

Software e aggiornamenti

Il Vivo X200 Pro utilizza FunTouch OS 15 su Android 15, ma soffre della presenza di bloatware che può influire sull’esperienza utente. Offre quattro anni di aggiornamenti, inferiore rispetto al Pixel.

Il Pixel 9 Pro, con Android 14 preinstallato e sette anni di aggiornamenti garantiti, offre un’esperienza software pulita e organizzata, senza inutili app preinstallate. Questo lo rende ideale per chi cerca una piattaforma intuitiva e duratura.

Fotocamere: un confronto tra eccellenze fotografiche

Il comparto fotografico è uno dei punti di forza di entrambi i dispositivi, ma con differenze significative nei risultati e nelle caratteristiche.

Il Vivo X200 Pro si distingue grazie al suo sensore principale da 50 MP con apertura f/1.6, un teleobiettivo periscopico da 200 MP e una fotocamera ultra-wide da 50 MP. Le immagini catturate sono estremamente dettagliate, con teleobiettivi che eccellono anche ad alti livelli di zoom. La modalità ritratto è un vero punto di forza: il rilevamento dei bordi è preciso, i colori naturali e l’effetto bokeh ben calibrato. Tuttavia, le foto ultra-wide soffrono leggermente in condizioni di luce scarsa, con bordi che possono apparire meno definiti.

Il Google Pixel 9 Pro, pur avendo un comparto fotografico meno imponente, offre immagini straordinarie grazie al suo software di elaborazione. Il sensore principale da 50 MP con apertura f/1.7 cattura immagini nitide e ben bilanciate in condizioni di luce naturale. Tuttavia, il teleobiettivo da 48 MP, pur eccellendo in molti scenari, non raggiunge i livelli di dettaglio del Vivo X200 Pro. Anche i ritratti sono precisi, ma i toni della pelle possono sembrare meno realistici rispetto al Vivo.

In definitiva, per chi cerca il massimo in termini di fotografia versatile e dettagliata, il Vivo X200 Pro è superiore, mentre il Pixel 9 Pro è una scelta eccellente per gli amanti del software fotografico avanzato e dei colori realistici.

Batteria e ricarica: autonomia a confronto

Il Vivo X200 Pro offre una batteria da 6000 mAh, che surclassa la capacità da 4700 mAh del Pixel 9 Pro. Durante i test, il Vivo ha dimostrato una durata di circa 20 ore e 3 minuti nei benchmark, rispetto alle 14 ore e 19 minuti del Pixel.

| Caratteristica | Vivo X200 Pro | Google Pixel 9 Pro |

|---|

| Prezzo (INR) | ₹ 94,899 | ₹ 109,999 |

| Valutazione Esperti | 8.9/10 | 8.3/10 |

| Processore | MediaTek Dimensity 9400 | Google Tensor G4 |

| Display | 6.78″ AMOLED, 120Hz, 4500 nit | 6.3″ AMOLED LTPO, 120Hz, 3000 nit |

| Fotocamere Posteriori | 50MP + 50MP + 200MP | 50MP + 48MP + 48MP |

| Fotocamera Frontale | 32MP | 42MP |

| RAM & Memoria | 16GB RAM, 512GB Storage | 16GB RAM, 256GB Storage |

| Batteria | 6000mAh, Ricarica 90W | 4700mAh, Ricarica 27W |

| Sistema Operativo | Android v15 | Android v14 |

| Spessore | 8.5mm | 8.5mm |

| Peso | 223g | 199g |

| Colori | Nero Cosmo, Grigio Titanio | Porcellana, Quarzo Rosa, Nocciola, Ossidiana |

| Risoluzione | 1260 x 2800 pixel | 1280 x 2856 pixel |

| Protezione Display | Vetro resistente a graffi/cadute | Corning Gorilla Glass Victus 2 |

| Grafica | Immortalis-G925 | Mali-G715 MC7 |

| Software | FunTouch OS 15 basato su Android 15 | Android 14 |

| Aggiornamenti OS | Quattro maggiori aggiornamenti Android | Sette anni di aggiornamenti software |

| Camera Principale | 50MP ampio, apertura f/1.6 | 50MP ampio, apertura f/1.7 |

| Camera Secondaria | 200MP periscopio telefoto, apertura f/2.7 | 48MP telefoto, apertura f/2.8 |

| Camera Terziaria | 50MP ultra-wide, apertura f/2.0 | 48MP ultra-wide, apertura f/1.7 |

| Camera Selfie | 32MP, apertura f/2.0 | 42MP, apertura f/2.2 |

| Velocità Ricarica | 90W | 27W |

| Tempo di Ricarica | 43 minuti | 1 ora 9 minuti |

| Test Batteria PCMark | 20 ore 3 minuti | 14 ore 19 minuti |

La ricarica rapida è un altro punto a favore del Vivo, con un supporto fino a 90W, che permette di caricare completamente il dispositivo in 43 minuti. Il Pixel 9 Pro, con una ricarica massima di 27W, impiega oltre un’ora per raggiungere il 100%. Questo rende il Vivo una scelta ideale per chi desidera un dispositivo che garantisca un’ottima autonomia e tempi di ricarica ridotti.

Il confronto tra il Vivo X200 Pro e il Google Pixel 9 Pro evidenzia due approcci diversi per eccellere nel segmento flagship.

Il Vivo X200 Pro domina in termini di prestazioni, durata della batteria e capacità fotografiche, rappresentando una scelta eccellente per chi cerca un dispositivo potente e versatile. Tuttavia, l’esperienza software con FunTouch OS 15 può risultare meno raffinata.

Il Google Pixel 9 Pro, scopri su Amazon, si distingue per la sua esperienza software pulita e l’eccellenza nel trattamento delle immagini, rendendolo perfetto per gli utenti che danno priorità a un sistema operativo stabile e ottimizzato.

-

Smartphone1 settimana ago

Smartphone1 settimana agoRealme GT 7 Pro vs Motorola Edge 50 Ultra: quale scegliere?

-

Smartphone1 settimana ago

Smartphone1 settimana agoOnePlus 13 vs Google Pixel 9 Pro XL: scegliere o aspettare?

-

Smartphone1 settimana ago

Smartphone1 settimana agoSamsung Galaxy Z Flip 7: il debutto dell’Exynos 2500

-

Smartphone7 giorni ago

Smartphone7 giorni agoRedmi Note 14 Pro+ vs 13 Pro+: quale scegliere?

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Economia1 settimana ago

Economia1 settimana agoControversie e investimenti globali: Apple, Google e TikTok

-

Sicurezza Informatica9 ore ago

Sicurezza Informatica9 ore agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica5 giorni ago

Sicurezza Informatica5 giorni agoPUMAKIT: analisi del RootKit malware Linux