Sommario

Il malware QakBot continua a evolversi, con gli operatori che aggiungono nuovi server di comando e controllo alla loro infrastruttura. Questa espansione rappresenta una minaccia crescente per gli utenti e le reti vulnerabili.

Nuovi server di comando e controllo

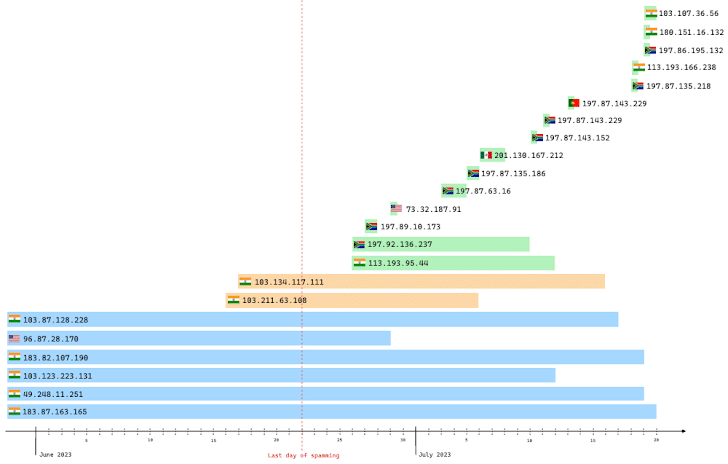

Gli operatori associati al malware QakBot hanno configurato 15 nuovi server di comando e controllo a partire dalla fine di giugno 2023. Queste scoperte sono una continuazione dell’analisi dell’infrastruttura del malware da parte di Team Cymru. Ciò arriva poco più di due mesi dopo che Lumen Black Lotus Labs ha rivelato che il 25% dei suoi server C2 è attivo solo per un singolo giorno.

Attività estive di QakBot

QakBot ha una storia di pausa prolungata ogni estate, per poi tornare attivo a settembre. Quest’anno, le attività di spamming si sono interrotte intorno al 22 giugno 2023. Tuttavia, sorge la domanda: gli operatori di QakBot sono effettivamente in vacanza quando non inviano spam, o questa “pausa” è un periodo in cui affinano e aggiornano la loro infrastruttura e gli strumenti?

Architettura della rete C2

La rete C2 di QakBot, come nel caso di Emotet e IcedID, è caratterizzata da un’architettura stratificata in cui i nodi C2 comunicano con nodi C2 di livello superiore (T2) ospitati su provider VPS geolocalizzati in Russia. La maggior parte dei server bot C2, che comunicano con gli host vittima, si trovano in India e negli Stati Uniti. Gli indirizzi IP di destinazione identificati dalle connessioni in uscita T2 sono principalmente basati negli Stati Uniti, India, Messico e Venezuela.

Server BackConnect

Presente accanto ai server C2 e ai server C2 di livello 2 c’è un server BackConnect (BC) che trasforma i bot infetti in un proxy per altri scopi malevoli.

Ultime ricerche

Le ultime ricerche di Team Cymru rivelano che il numero di server C2 esistenti che comunicano con il livello T2 è notevolmente diminuito, con solo otto rimasti. Questo è in parte dovuto al null-routing dell’infrastruttura di livello superiore da parte di Black Lotus Labs nel maggio 2023.

Analisi dei dati NetFlow

Un’ulteriore analisi dei dati NetFlow mostra un modello in cui “le istanze di aumento delle connessioni in uscita T2 spesso si verificano dopo picchi di attività per le connessioni in entrata bot C2” e “i picchi nelle connessioni in uscita T2 corrispondono frequentemente a un calo nell’attività bot C2”.

QakBot rappresenta una minaccia crescente, non solo compromettendo gli utenti ma anche utilizzando le loro risorse come parte della sua infrastruttura di comando e controllo. Le misure di difesa e la consapevolezza sono essenziali per proteggere le reti e gli utenti da questa minaccia.