Sommario

Il ricercatore di sicurezza ProxyLife in un post su Twitter ha riferito che gli attaccanti stanno infettando i PC Windows con il malware QBot e il codice dannoso viene distribuito tramite una falsa DLL della funzione Calc.exe di Windows.

L’applicazione in questione viene sfruttata per attacchi DLL sideloading. Questa è una tecnica utilizzata per eseguire codice dannoso mettendo insieme applicazioni legittime e file .DLL dannosi in una directory comune.

“Il nome del file .dll dannoso è lo stesso di un file legittimo caricato dall’applicazione durante l’esecuzione. L’attaccante sfrutta questo trucco ed esegue il file .dll dannoso.

In questo caso, l’applicazione è calc.exe e il file dannoso denominato WindowsCodecs.dll si maschera come file di supporto per calc.exe .” Si legge anche nel rapporto Cyble.

Qbot, un malware modulare

QBot (noto anche con il nome di Qakbot) è un malware modulare tipicamente distribuito da campagne malspam. Attivo dal 2007 è progettato per rubare dati finanziari ed informazioni dai sistemi colpiti, ma anche come primo stadio d’infezione (note le relazioni con diversi gruppi ransomware Maze, ProLock, Egregor e Revil).

Il flusso di attacco attuale

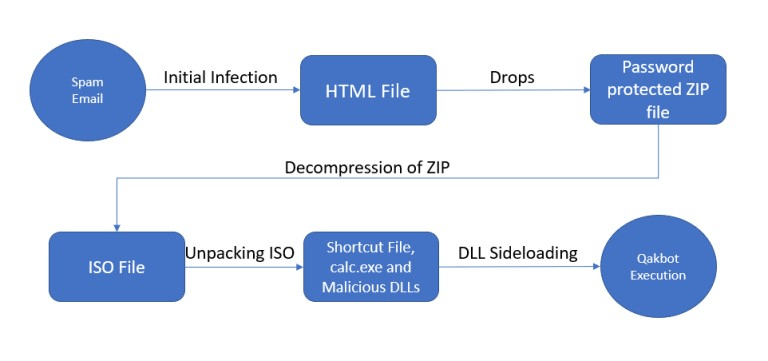

Tutto ha inizio con un allegato HTML. Questo allegato scarica un archivio ZIP protetto da password contenente un file ISO.

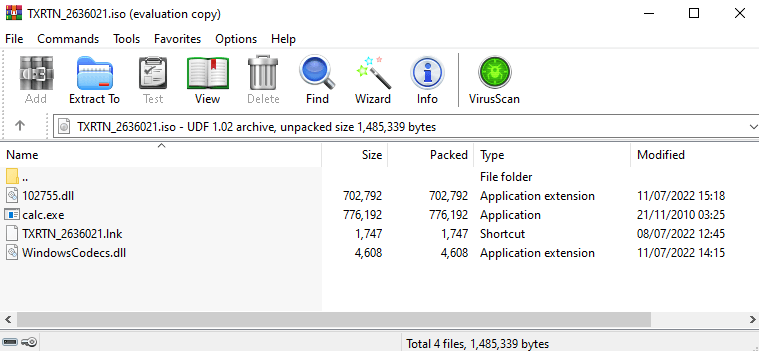

Nell’archivio ISO sono presenti due file DLL WindowsCodecs.dll e 102755.dll, una versione dell’app calcolatrice di Windows (calc.exe) e un file .LNK.

Quando il malcapitato apre il file ISO ed esegue il file .LNK, questo apre l’app Calc e il sistema viene infettato dal malware QBot tramite prompt dei comandi:

La calcolatrice carica automaticamente il file WindowsCodecs.dll malevolo che avvia l’altra DLL (102755.dll) il malware QBot vero e proprio.

L’utilizzo di file zip protetti da password e programmi affidabili per il sistema Windows, consente l’elusione del rilevamento.

Alcune considerazioni

Questo tipo di attacco DLL sideloading non può essere sfruttato in Windows 10/11 ma solo su sistemi Windows 7. Pur non ricevendo aggiornamenti da gennaio 2020, sono ancora milioni gli utenti Microsoft che usano Windows 7 sul proprio PC (fonte ZDNet). Motivo per cui tutto il bacino di utenti interessato dovrebbe prestare attenzione a tali e-mail sospette ed evitare di aprire file ISO e .LNK. Potrebbero essere vettori di qualsiasi tipo di malware.