Sommario

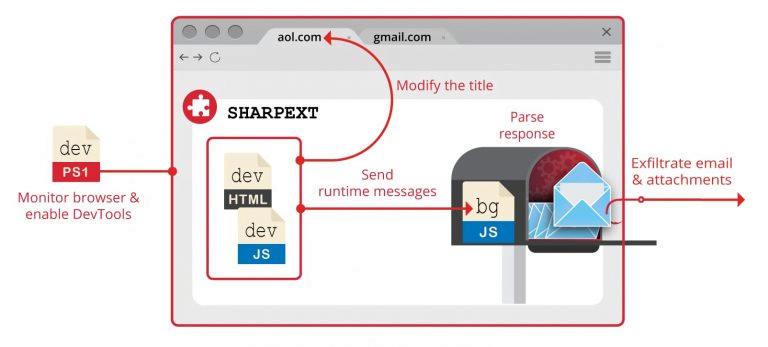

I ricercatori di sicurezza Volexity hanno scoperto SHARPEXT un malware che non tenta di rubare nomi utente e password, ma piuttosto è capace di ispezionare ed esfiltrare direttamente i dati dagli account webmail Gmail e AOL delle vittime.

SHARPEXT, alcuni dettagli

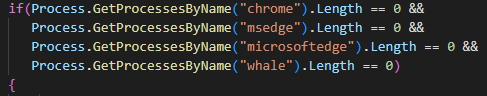

Il malware SHARPEXT, la cui origine è stata fatta risalire a un gruppo nordcoreano chiamato Kimsuky (SharpTongue), sarebbe in grado di infettare i dispositivi tramite estensioni del browser su Google Chrome e piattaforme basate su Chromium, inclusi il browser coreano Naver Whale e Microsoft Edge.

I suoi obiettivi principali sarebbero gli utenti negli Stati Uniti, in Corea del Sud e in Europa.

La campagna attiva da più di un anno, secondo l’analisi condotta, avrebbe rubato migliaia di file e messaggi di posta elettronica prendendo di mira principalmente i dispositivi Windows.

La catena d’infezione

Il malware viene distribuito tramite truffe di ingegneria sociale e spear phishing inducendo le vittime ad aprire un documento armato.

Secondo quanto ricostruito, una volta installato sul dispositivo, SHARPEXT si inserisce dapprima all’interno dei browser tramite le Preferences e le Secure Preferences e dopo abilita le proprie capacità di lettura della posta elettronica, riuscendo a nascondere ogni tipo di avviso che possa allertare l’utente.

Si legge nel rapporto Volexity:

“Prima di distribuire SHARPEXT, l’attaccante esfiltra manualmente i file necessari per installare l’estensione (spiegata di seguito) dalla workstation infetta. SHARPEXT viene quindi installato manualmente da uno script VBS scritto da un utente malintenzionato. Il flusso di lavoro dello script di installazione è il seguente:

1.Scarica i file di supporto:

1.1 I file di estensione del browser dannosi

1.2 I file di configurazione del browser

1.3 Gli script aggiuntivi ( pow.ps1 e dev.ps1 ) per garantire che l’estensione sia caricata

2. Esegue lo script di installazione ( pow.ps1 ).”.

Consigli

Volexity ha pubblicato un elenco di IoC e regole YARA su Github.

Per prevenire questi attacchi specifici si consiglia anche di:

- Ispezionare tutte le estensioni del browser installate e verificare se tutte possono essere trovate su Chrome Web Store.

- Rimuovere tutte le estensioni che sembrano sospette o che si sono scaricate da una fonte non ufficiale.

- Utilizzare sempre delle buone soluzioni antivirus per proteggere i dispositivi.