Sommario

Le recenti ricerche di Infoblox e Eclypsium hanno rivelato un aumento significativo degli attacchi di hijacking dei domini attraverso il sistema dei nomi di dominio (DNS). Questi attacchi, denominati “Sitting Ducks”, sfruttano configurazioni DNS errate e la mancanza di verifiche adeguate da parte dei provider DNS, rendendo i domini vulnerabili a essere dirottati senza che il proprietario se ne accorga.

Attacchi “Sitting Ducks”: minaccia silente

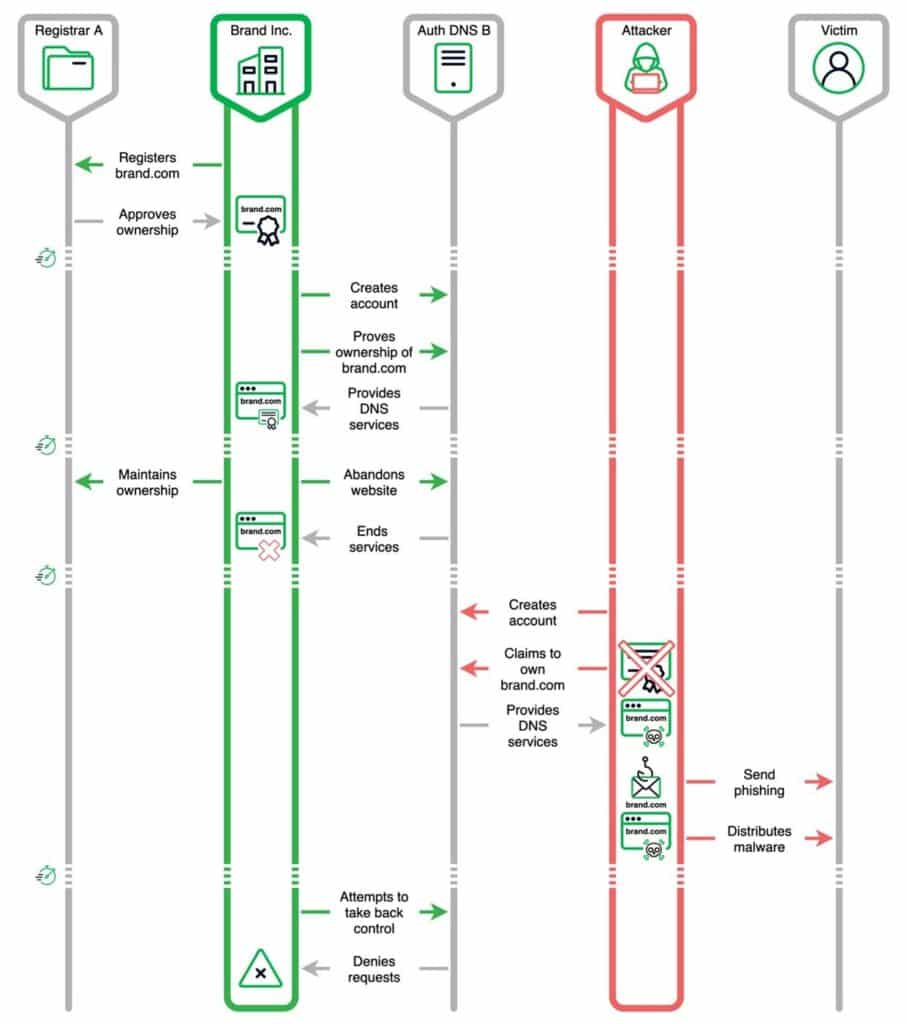

Gli attacchi Sitting Ducks consentono agli attori malintenzionati di prendere il controllo di un dominio registrato presso un servizio DNS autoritativo o un provider di hosting web senza accedere all’account del proprietario del dominio presso il registrar o il provider DNS. Una volta ottenuto il controllo del dominio, gli aggressori possono condurre attività dannose sotto le sembianze del legittimo proprietario del dominio, inclusi la distribuzione di malware, campagne di phishing, impersonificazione di marchi e esfiltrazione di dati.

Condizioni per l’attacco

Gli attacchi Sitting Ducks si verificano quando:

- Un dominio registrato o un sottodominio utilizza servizi DNS autoritativi di un provider diverso rispetto al registrar del dominio.

- La delega dei nameserver è “lame”, ovvero i nameserver autoritativi non hanno informazioni sul dominio e quindi non possono risolvere le query.

- Il provider DNS è vulnerabile, permettendo agli aggressori di reclamare il dominio presso il provider autoritativo senza avere accesso all’account valido del proprietario del dominio.

Metodologia dell’attacco

In un attacco Sitting Ducks, l’attore malintenzionato prende il controllo di un dominio registrato presso un servizio DNS autoritativo o un provider di hosting web senza accedere all’account del proprietario presso il registrar o il provider DNS. Gli aggressori possono sfruttare questi domini per diverse attività dannose, tra cui malware delivery, phishing, brand impersonation e data exfiltration.

Scoperta e implicazioni

La scoperta degli attacchi Sitting Ducks è avvenuta durante lo studio dell’infrastruttura utilizzata per il 404TDS, un sistema di distribuzione del traffico ospitato in Russia e identificato per la prima volta da Proofpoint. Le ricerche hanno mostrato che il vettore di attacco è in uso almeno dal 2018 e ha permesso il dirottamento di oltre 35.000 domini, con molteplici attori di minacce coinvolti.

Raccomandazioni per la Prevenzione

Per mitigare queste minacce, Infoblox ed Eclypsium raccomandano alle organizzazioni di adottare le seguenti misure:

- Verificare le deleghe dei nameserver e assicurarsi che siano aggiornate e valide.

- Contattare il proprio provider DNS per verificare le misure di prevenzione contro gli attacchi Sitting Ducks.

- Implementare meccanismi di verifica aggiuntivi per la configurazione dei nameserver.

La ricerca di Eclypsium

Eclypsium ha approfondito ulteriormente le vulnerabilità della gestione del DNS, evidenziando come configurazioni errate e deleghe di nameserver errate possano essere sfruttate per attacchi su larga scala. Questi attacchi non solo compromettono la sicurezza dei domini ma possono anche essere utilizzati per distribuire malware e condurre campagne di phishing su vasta scala.

Figura 2. Sequenza Comune di un Attacco Sitting Ducks

Gli attacchi Sitting Ducks, analizzati da Inflobox, rappresentano una minaccia significativa per la sicurezza informatica, sfruttando configurazioni DNS errate e la mancanza di verifiche adeguate. Le organizzazioni devono adottare misure proattive per rilevare e mitigare queste minacce, collaborando con i provider di servizi e seguendo le migliori pratiche per la gestione dei DNS.