Sommario

A giugno 2024, è stata scoperta una versione macOS della backdoor HZ Rat, progettato per colpire gli utenti del messenger aziendale DingTalk e della piattaforma di social network e messaggistica WeChat. Questo malware, che riproduce quasi esattamente le funzionalità della versione per Windows, si distingue principalmente per il payload, che viene ricevuto sotto forma di script shell dal server degli aggressori.

Dettagli Tecnici dell’Attacco HZ Rat su macOS

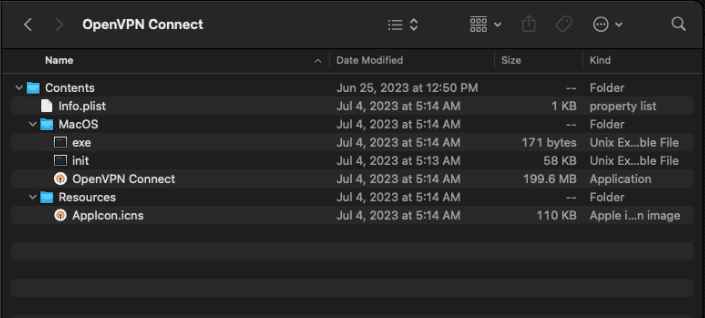

Il malware si presenta come un pacchetto di installazione denominato OpenVPNConnect.pkg, utilizzato per diffondere il backdoor. Questo pacchetto, che maschera la sua natura maligna, agisce come un involucro per l’applicazione legittima “OpenVPN Connect”. All’interno del pacchetto sono inclusi due file aggiuntivi: “exe” e “init”. Il file “exe” esegue un comando shell che avvia il file “init”, il quale rappresenta il vero e proprio backdoor.

Una volta eseguito, il backdoor stabilisce una connessione con il server di comando e controllo (C2) basandosi su un elenco di indirizzi IP specificati nel codice. Tutte le comunicazioni con il C2 sono criptate usando XOR con la chiave 0x42. Il malware invia un valore casuale di quattro byte per inizializzare una sessione e supporta comandi per eseguire operazioni come l’esecuzione di comandi shell, la scrittura e il download di file, e il controllo della disponibilità della vittima.

Obiettivi del malware e tipologia di dati raccolti

HZ Rat è progettato per raccogliere una vasta gamma di informazioni dalle vittime, tra cui dati relativi all’integrità del sistema, informazioni sui dispositivi, dettagli di rete, specifiche hardware e dati di archiviazione. Particolare attenzione è rivolta alla raccolta di informazioni utente da WeChat e DingTalk, comprese informazioni personali come WeChatID, email e numeri di telefono, così come dati aziendali e organizzativi dai profili DingTalk.

Nel caso di WeChat, il malware cerca di ottenere dati come l’ID WeChat, l’email e il numero di telefono della vittima, archiviati in chiaro nel file userinfo.data. Per DingTalk, gli aggressori sono interessati a informazioni più dettagliate come il nome dell’organizzazione, il dipartimento, l’email aziendale e il numero di telefono.

Infrastruttura del Malware

Durante l’indagine, sono stati identificati quattro server di controllo attivi che restituivano comandi malevoli. Alcuni degli indirizzi IP specificati nel codice del backdoor erano privati, suggerendo che alcuni campioni di malware potrebbero essere stati utilizzati per controllare un dispositivo della vittima tramite un computer precedentemente infettato all’interno della loro rete locale. Questo metodo permette agli aggressori di nascondere la presenza del malware sulla rete, poiché solo il dispositivo proxy comunica direttamente con il server C2.

La versione macOS di HZ Rat mostra, secondo Kaspersky, che i gruppi di attori delle minacce dietro agli attacchi precedenti sono ancora attivi e continuano a sviluppare nuovi strumenti per compromettere sistemi e raccogliere informazioni sensibili. La capacità del malware di muoversi lateralmente all’interno della rete della vittima e raccogliere dati dettagliati sugli utenti evidenzia il rischio significativo che rappresenta per le aziende e gli individui.