Truffe online

Attenti alla nuova campagna phishing segnalata dalla Polizia Postale…e non solo!

Tempo di lettura: 2 minuti. Numerosi utenti stanno segnalando una nuova campagna di phishing riconducibile all’Istituto di credito N26. Ma non è un caso isolato

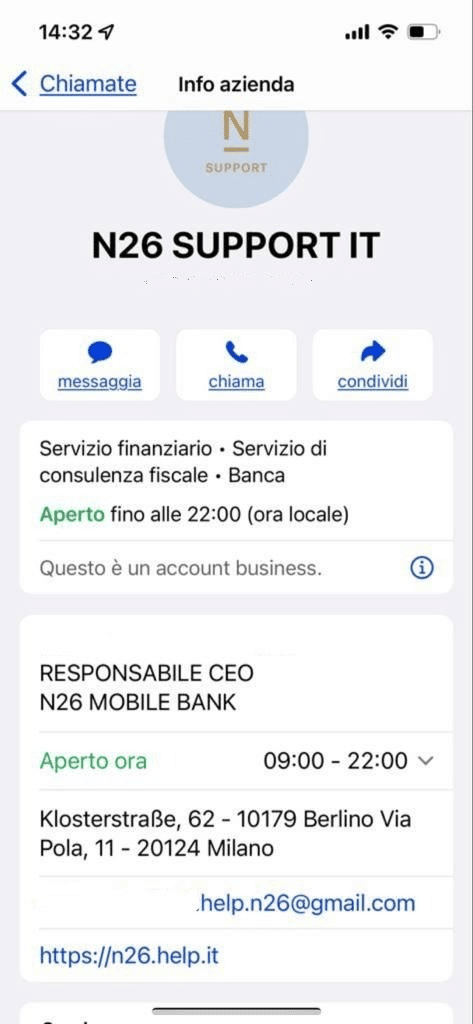

La Polizia Postale ha avvisato di una nuova campagna smishing a tema Istituto di credito N26.

Il testo del messaggio come riportato in figura fa riferimento a un ipotetico CEO di N26 fornendo i relativi contatti telefonici e indirizzo email.

In realtà né il nominativo e né i contatti sono riconducibili all’Istituto bancario (la pagina web ufficiale per il supporto in Italia è “https://support.n26.com/it-it/” no questa “https://n26.help.it”)

Pertanto la Postale raccomanda:

- di fare sempre molta attenzione ai link e alle informazioni indicati nei messaggi e di aprirli solo dopo averne accertato la veridicità della fonte di provenienza.

- Di non inserire mai i propri dati personali, soprattutto quelli bancari.

- Di segnalare alla Polizia Postale anche tramite form online

I consigli di N26

N26 sul proprio blog spiega cosa bisogna fare in caso di phishing. In particolare se si riceve un SMS anomalo oltre a non cliccare su nessun link e non fornire dati di nessun genere, la banca raccomanda quanto segue:

- fai uno screenshot del messaggio ricevuto e invialo a support@n26.com

- assicurati che l’intero messaggio sia visibile, compreso il numero di telefono del mittente e la data/ora;

- dopo aver ricevuto una conferma da parte nostra che si tratta di un messaggio di phishing, blocca il numero di telefono del mittente;

- cancella il messaggio dal tuo cellulare.

In caso di email sospetta (non cliccare su nessun link e non scaricare assolutamente gli allegati) inviarla sempre all’indirizzo support@n26.com come allegato salvato in formato .eml per consentire una analisi dettagliata.

Purtroppo non è un caso isolato

Purtroppo la campagna a tema N26 non è un caso isolato. La settimana scorsa anche la banca Deutsche Bank Italia è stata interessata da una campagna mista tra smishing, phishing e vishing con lo scopo ultimo di carpire dati personali, codici dispositivi e aggirare ulteriormente la vittima con una falsa chiamata di supporto. Ecco la sequenza dell’attacco.

Anche una campagna Track and Trace di tipo delivery in corso, inoltre, con la scusa del pagamento di una falsa tassa di deposito per un presunto pacco in consegna, mirerebbe a sottrarre estremi personali e i dati della carta di credito. Ecco i dettagli.

Si consiglia, pertanto, di diffidare da qualsiasi comunicazione che solleciti l’accesso non solo a portali finanziari, ma anche a quelli di uso comune e aziendali. Potrebbe nascondersi in realtà una trappola amara.

Sicurezza Informatica

Truffa “Il tuo partner ti tradisce”: chiedono di pagare per vedere le prove

Tempo di lettura: < 1 minuto. Una nuova truffa “Il tuo partner ti tradisce” chiede il pagamento per vedere prove false. Scopri come proteggerti dalle frodi online.

Una nuova truffa di sextortion sta circolando via email, sfruttando tattiche manipolative per ingannare le vittime, dove i truffatori inviano un messaggio affermando che il partner del destinatario sta tradendo, e offrono “prove” a pagamento. L’obiettivo è convincere le persone a pagare circa 2.500 dollari in Bitcoin per ottenere l’accesso ai presunti dati del partner.

Il messaggio tipico è formulato così:

“Il tuo partner sta tradendo. Abbiamo fatto un backup completo del suo dispositivo e abbiamo accesso a tutti i suoi contatti, messaggi e account sui social media. Pagando, ti daremo accesso a tutte le prove.”

I link presenti nel messaggio conducono spesso a siti che chiedono un pagamento in criptovaluta o presentano una schermata di login, che potrebbe rubare ulteriori informazioni personali.

Come agiscono i truffatori?

Gli attaccanti sfruttano dati personali provenienti da fughe di informazioni o violazioni di database per rendere i messaggi più credibili. In alcuni casi, usano nomi reali del partner della vittima, ottenuti attraverso social media o dati esposti in precedenti violazioni. Ad esempio, alcuni utenti di un sito di pianificazione matrimoniale, The Knot, hanno riportato di aver ricevuto queste email truffaldine, suggerendo che gli scammer potrebbero aver utilizzato credenziali compromesse da tale piattaforma.

Cosa fare in caso di email truffaldine?

- Non rispondere: rispondere conferma al truffatore che l’indirizzo email è attivo.

- Cambia la password: se l’email contiene una password che utilizzi ancora, assicurati di cambiarla immediatamente.

- Evita di cliccare sui link o aprire allegati: potrebbero installare malware o sottrarre ulteriori informazioni personali.

Per verificare quali dati personali potrebbero essere esposti, è possibile utilizzare strumenti come il Digital Footprint Scan offerto da Malwarebytes.

Sicurezza Informatica

Arresti in Europa per una Truffa da 645 Milioni di Euro nel Caso JuicyFields

Tempo di lettura: 2 minuti. Un’operazione coordinata ha portato all’arresto di 9 sospetti nella frode d’investimento JuicyFields da 645 milioni di euro.

Una vasta operazione di polizia, supportata da Europol e Eurojust, ha portato all’arresto di nove sospetti coinvolti nella frode d’investimento “JuicyFields”, una delle più grandi truffe di crowdsourcing legate alla coltivazione di cannabis a scopo medicinale. Gli arresti sono il risultato di un’indagine congiunta che ha coinvolto più di 400 agenti di polizia in 11 paesi.

Dettagli dell’Operazione

Il giorno dell’azione, l’11 aprile 2024, sono stati eseguiti nove mandati di arresto e 38 perquisizioni domiciliari. Durante l’indagine e l’operazione, sono stati sequestrati o congelati beni per un totale di circa 8.921.000 euro, tra cui 4.700.000 euro in conti bancari, 1.515.000 euro in criptovalute, 106.000 euro in contanti e 2.600.000 euro in beni immobili. Sono stati inoltre sequestrati veicoli di lusso, opere d’arte, vari oggetti di lusso, nonché un gran numero di dispositivi elettronici e documenti.

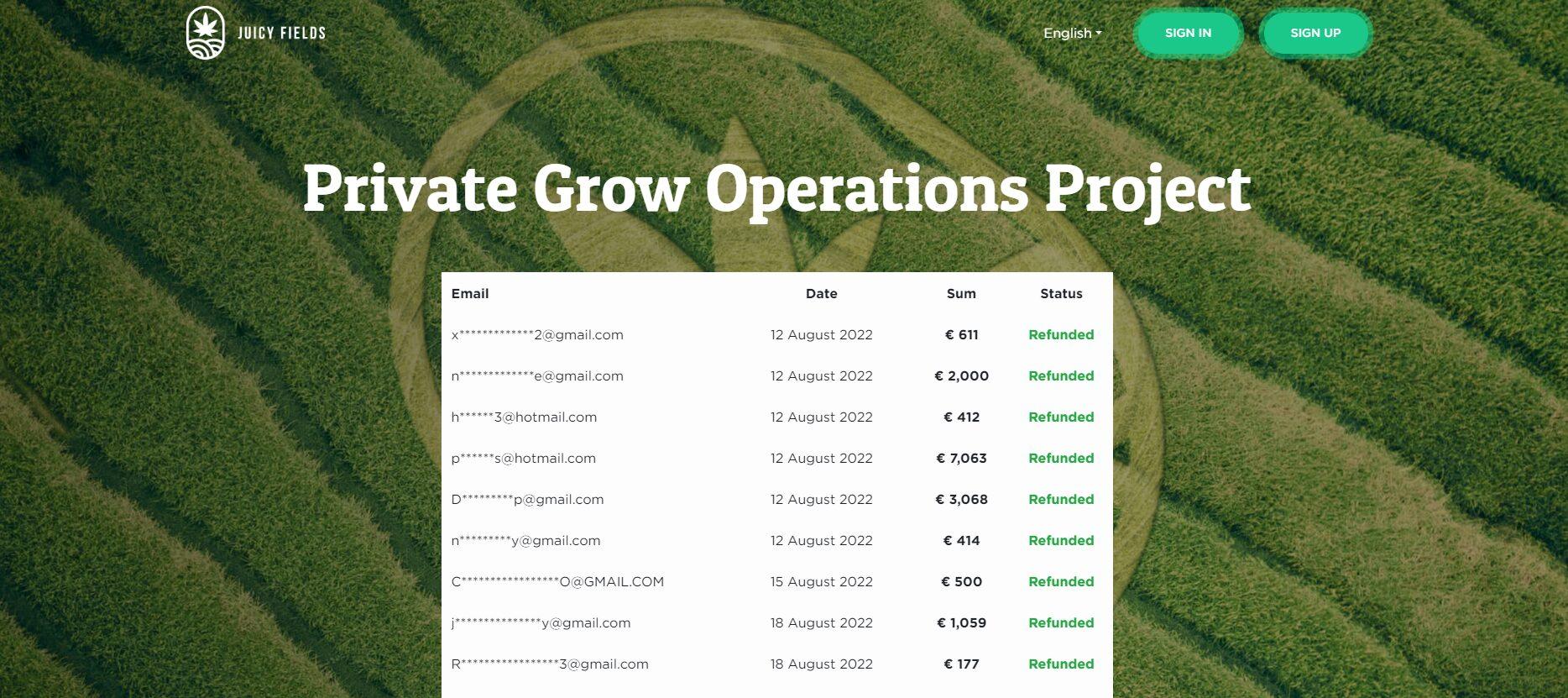

Il Caso JuicyFields

JuicyFields è stata pubblicizzata come una piattaforma di crowdsourcing per la coltivazione, la raccolta e la distribuzione di piante di cannabis per uso medicinale. Gli investitori, che dovevano investire almeno 50 euro, erano stati attratti con la promessa di profitti elevati dalla vendita di marijuana a compratori autorizzati. Nonostante le promesse di rendimenti annuali del 100% o più, la piattaforma non ha mai rivelato come avrebbe raggiunto tali risultati. Alla fine, si è rivelato un classico schema Ponzi, dove i soldi degli investitori venivano usati per pagare i rendimenti agli investitori precedenti, piuttosto che per generare profitti legittimi.

Implicazioni Legali e di Sicurezza

L’intera operazione ha richiesto una coordinazione significativa a causa della complessità della frode e della vasta gamma di paesi coinvolti. Il team di investigazione congiunto, guidato dalle autorità di polizia tedesche e spagnole, dalla Gendarmerie francese e supportato da Europol, ha dovuto ricostruire una complessa rete di evidenze digitali per preparare questo ondata di arresti. Un obiettivo ad alto valore, ritenuto uno degli organizzatori principali dello schema, è stato rintracciato nella Repubblica Dominicana e arrestato con la collaborazione delle autorità locali.

Ruolo di Europol

Europol ha avuto un ruolo cruciale nell’indagine, coordinando le operazioni e fornendo supporto analitico su misura. Inoltre, ha condiviso i risultati delle indagini finanziarie e altre informazioni di intelligence con i paesi coinvolti. Il giorno dell’azione, Europol ha dispiegato ufficiali con uffici mobili in varie località globali per assistere con la coordinazione delle misure coercitive legali.

Questa operazione dimostra l’efficacia della cooperazione internazionale nel combattere le frodi online complesse e transnazionali. Inoltre, evidenzia l’importanza per gli investitori di rimanere vigili e scettici di fronte a opportunità d’investimento online che sembrano troppo belle per essere vere.

Truffe online

Truffa dei buoni SHEIN da 300 euro, scopri come proteggerti

Tempo di lettura: < 1 minuto. La truffa dei buoni SHEIN da 300 euro sta facendo nuovamente vittime in Italia, con un’impennata di segnalazioni soprattutto su piattaforme come TikTok. In questo articolo, esploreremo le dinamiche di questa truffa e ti forniremo consigli utili su come difenderti.

Il ritorno della truffa SHEIN

Dopo essere stata affrontata nel corso del 2023, la truffa delle fake gift card SHEIN è tornata a far parlare di sé, con una nuova ondata di attacchi tra marzo e aprile 2024. Questa volta, i truffatori stanno sfruttando i social media per raggiungere le loro vittime.

Come funziona la truffa

I malintenzionati contattano le persone tramite social media, email e WhatsApp, proponendo la possibilità di vincere buoni del valore di 200, 300 o 500 euro spendibili su SHEIN. Tuttavia, dietro queste promesse si cela un inganno: i link forniti reindirizzano a siti falsi che imitano il vero sito di SHEIN. Una volta lì, viene chiesto agli utenti di compilare sondaggi o fornire dati sensibili, con la falsa promessa di ricevere i premi promessi. In realtà, gli hacker possono accedere ai dati delle carte di credito o di debito degli utenti, utilizzandoli per effettuare transazioni non autorizzate.

Come proteggerti

Per evitare di cadere vittima di questa truffa, è importante seguire alcuni semplici accorgimenti. In primo luogo, ricorda che SHEIN non richiede mai pagamenti tramite email, ma solo attraverso la sua applicazione ufficiale. Inoltre, controlla sempre che i contatti da parte di SHEIN avvengano tramite account ufficiali, identificabili dai domini di posta elettronica @shein.com o @sheingroup.com. Infine, evita di cliccare su link inviati da mittenti sospetti e non fornire mai dati sensibili a siti web non affidabili.

Consigli

La truffa dei buoni SHEIN continua a rappresentare una minaccia per gli utenti di internet, ma seguendo alcuni semplici accorgimenti è possibile proteggersi efficacemente. Ricorda sempre di prestare attenzione ai segnali di allarme e di verificare l’autenticità delle comunicazioni prima di fornire qualsiasi tipo di informazione personale online.

-

Economia3 giorni ago

Economia3 giorni agoSanzioni per violazioni del GDPR per Meta e Netflix

-

Sicurezza Informatica1 giorno ago

Sicurezza Informatica1 giorno agoMinacce npm, firewall Sophos e spyware su Android

-

Sicurezza Informatica3 giorni ago

Sicurezza Informatica3 giorni agoNodeStealer e phishing via Google Calendar: nuove minacce

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoWindows, rischi Visual Studio Code, file MSC e kernel

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoHubPhish, targeting politico e vulnerabilità critiche

-

Sicurezza Informatica4 giorni ago

Sicurezza Informatica4 giorni agoNvidia, SonicWall e Apache Struts: vulnerabilità critiche e soluzioni

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoBadBox su IoT, Telegram e Viber: Germania e Russia rischiano

-

Sicurezza Informatica1 settimana ago

Sicurezza Informatica1 settimana agoPUMAKIT: analisi del RootKit malware Linux